МИНИСТЕРСТВО ВНУТРЕННИХ ДЕЛ РОССИЙСКОЙ ФЕДЕРАЦИИ

ГЛАВНОЕ УПРАВЛЕНИЕ ВНЕВЕДОМСТВЕННОЙ ОХРАНЫ

ВЫБОР И

ПРИМЕНЕНИЕ

СИСТЕМ КОНТРОЛЯ

И УПРАВЛЕНИЯ ДОСТУПОМ

Рекомендации

Р 78.36.005-99

МОСКВА 1999

Данные Рекомендации разработаны сотрудниками НИЦ «Охрана» ГУВО МВД России Н.Н. Котовым, Л.И. Савчук, Е.П. Тюриным под руководством В.Г. Синилова и утверждены ГУВО МВД России 31 марта 1998 г.

Выбор и применение систем контроля и управления доступом: Рекомендации. - М.: НИЦ «Охрана», 1999.

Рассмотрены характеристики компонентов систем контроля и управления доступом, приведена их классификация, освещены вопросы обследования объектов, выбора систем контроля и управления доступом и их компонентов, особенностей размещения и монтажа.

Рекомендации предназначены для инженерно-технических работников вневедомственной охраны и специалистов служб безопасности различных организаций, занимающихся вопросами поставки, проектирования и монтажа систем контроля управления доступом и их компонентов на объектах.

НИЦ «Охрана» выражает признательность фирме «C.NORD», корпорации предприятий «Крепость», компаниям «Иста» и «Формула безопасности», АО «Солинг», АО «Терна» за предоставленные материалы.

СОДЕРЖАНИЕ

ВВЕДЕНИЕ

В последние годы одним из наиболее эффективных и цивилизованных подходов к решению задачи комплексной безопасности объектов различных форм собственности является использование систем контроля и управления доступом (СКУД). Правильное использование СКУД позволяет закрыть несанкционированный доступ на территорию, в здание, отдельные этажи и помещения. В то же время они не создают препятствий для прохода персонала и посетителей в разрешенные для них зоны. Интерес к СКУД неуклонно растет, что в недалеком будущем приведет к их широкому распространению. Следует помнить, что СКУД не устраняет необходимость контроля со стороны человека, но значительно повышает эффективность работы службы безопасности, особенно при наличии многочисленных зон риска. СКУД освобождает охранников от рутинной работы по идентификации, предоставляя им дополнительное время по выполнению основных функций: охране объекта и защите сотрудников и посетителей от преступных посягательств. Оптимальное соотношение людских и технических ресурсов выбирается в соответствии с поставленными задачами и допустимым уровнем возможных угроз. Однако в настоящее время процесс выбора подходящих СКУД носит сложный характер, поскольку реально отсутствует какая-либо аналитическая информация по имеющимся сегодня в мире СКУД. Некоторые зарубежные компании, стараясь заполнить пока еще свободную нишу российского рынка, порой проявляют недобросовестность в рекламе, в предоставлении полной информации о технических и функциональных возможностях систем, об особенностях их эксплуатации в сравнительно сложных климатических условиях и т.п. Зачастую поставщики и продавцы ради прибыли предлагают заказчику аппаратуру низкого качества и неквалифицированные услуги. Повсеместно и сами покупатели не имеют достаточного опыта в этой сфере. В результате на важных объектах можно встретить непрофессионально спроектированные системы СКУД, у которых даже технические характеристики не соответствуют условиям эксплуатации в России. Помимо всего этого среди отечественных пользователей систем не хватает высококвалифицированных специалистов, способных на высоком уровне осуществлять техническое обслуживание и в сжатые сроки устранять дефекты оборудования.

Целью настоящих рекомендаций является оказание помощи подразделениям вневедомственной охраны и специалистам служб безопасности различных организаций в правильном выборе структур и отдельных компонентов СКУД для конкретных объектов.

1 ОСНОВНЫЕ КОМПОНЕНТЫ СКУД

Системы контроля и управления доступом позволяют осуществлять:

- ограничение доступа сотрудников и посетителей объекта в охраняемые помещения;

- временной контроль перемещений сотрудников и посетителей по объекту;

- контроль за действиями охраны во время дежурства;

- табельный учет рабочего времени каждого сотрудника;

- фиксацию времени прихода и ухода посетителей;

- временной и персональный контроль открытия внутренних помещений (когда и кем открыты);

- совместную работу с системами охранно-пожарной сигнализации и телевизионного видеоконтроля (при срабатывании извещателей блокируются или наоборот, например, при пожаре разблокируются двери охраняемого помещения или включается видеокамера);

- регистрацию и выдачу информации о попытках несанкционированного проникновения в охраняемое помещение.

СКУД обычно состоит из следующих основных компонентов:

- устройства идентификации (идентификаторы и считыватели);

- устройства контроля и управления доступом (контроллеры);

- устройства центрального управления (компьютеры);

- устройства исполнительного (замки, приводы дверей, шлагбаумов, турникетов и т.д.).

В зависимости от применяемой СКУД на объекте, отдельные ее устройства могут быть объединены в один блок (контроллер со считывателем) или вообще отсутствовать (персональный компьютер).

1.1 Устройства идентификации доступа

Устройство идентификации доступа (идентификаторы и считыватели) считывает и расшифровывает информацию, записанную на идентификаторах разного типа и устанавливает права людей, имущества, транспорта на перемещение в охраняемой зоне (объекте).

Контролируемые места, где непосредственно осуществляется контроль доступа, например, дверь, турникет, кабина прохода, оборудуются считывателем, устройством исполнительным и другими необходимыми средствами.

Идентификатор - предмет, в который (на который) с помощью специальной технологии занесена кодовая информация, подтверждающая полномочность прав его владельца и служащий для управления доступом в охраняемую зону. Идентификаторы могут быть изготовлены в виде карточек, ключей, брелков и т.п.

Считыватель - электронное устройство, предназначенное для считывания кодовой информации с идентификатора и преобразования ее в стандартный формат, передаваемый для анализа и принятия решения в контроллер.

В СКУД существует порядка десяти видов идентификаторов и считывателей, использующих различные способы записи, хранения и считывания кодовой информации, обеспечивающие разный уровень секретности и имеющие существенно отличающиеся цены.

Наиболее широкое распространение получили следующие виды идентификаторов и считывателей.

Карточка перфорированная - карточка из двухслойной недеформируемой пластмассы. Информация записывается на ней с помощью пробивки специальных отверстий один раз при изготовлении. Считывание информации осуществляется оптическим или механическим считывателями. Данная карточка самый простой и дешевый тип идентификатора, но который практически не обеспечивает секретность кода и легко подделывается. Срок службы карточки 1 - 2 года. Стоимость карточек и механического считывателя достаточно низка: карточка стоит -~0,5 $, считыватель - ~100 $. Механический считыватель очень капризен в эксплуатации.

Карточка со штриховым кодом - карточка с нанесенными на поверхность полосами иного цвета, чем остальная поверхность, ширина и расстояние между которыми представляют собой кодовую последовательность. Кодовая последовательность наносится на карточку при ее изготовлении (обычно она определяется генератором случайных чисел), и в дальнейшем не может быть изменена. Код считывается оптическим считывателем (инфракрасным или лазерным). Самые распространенные системы штрихового кодирования: код 39 (3 из 9) и код 25 (2 из 5).

Оптический считыватель не содержит движущихся частей и при сканировании карточки она не контактирует со считывателем физически. Поэтому считыватель надежен в работе и с успехом может применяться вне помещений. Карточка со штриховым кодом может быть пропущена через считыватель в любом направлении. Вероятность подделки карточки такая же как и магнитных. Стоимость карточки и считывателя достаточно низка: карточка стоит ~0,5 $, считыватель - ~100 $.

Карточка магнитная - карточка с магнитной полосой, на которой записан код. Данный тип носителя является самоочищающимся и не оставляет окислов на считывателе. При желании код, записанный на дорожках магнитной полосы может быть легко перепрограммирован, а при утере карточки можно быстро, дешево и без проблем закодировать новую карточку. Код с карточки считывается магнитным считывателем, принцип работы которого аналогичен считывателю обычного магнитофона: информация считывается при перемещении карточки между магнитными головками считывателя. Карточки с магнитной полосой являются дешевыми, но не очень надежными, так как существует вероятность их подделки. К их недостаткам можно также отнести наличие механического контакта при считывании с головками считывателя, который сокращает срок службы (средний срок службы 1 год) и необходимость очень аккуратного обращения, связанного с возможностью искажения или уничтожения записанной информации в относительно слабых магнитных полях и температур окружающего воздуха свыше 80 °С.

Размер карточки совпадает с кредитными и банковскими карточками, что позволяет использовать уже имеющуюся у пользователя карточку (например, кредитную) для СКУД. При этом из трех магнитных дорожек одна используется для банковской информации, другая для СКУД и третья для любой другой информации. Стоимость карточек и считывателя достаточно низка: карточка стоит 1 - 8 $, считыватель в зависимости от типа - 100 - 300 $.

Виганд-карточка - карточка с содержащимися внутри обрезками тонких металлических проволочек, расположенных в определенном порядке, представляющем собой кодовую комбинацию. Расположение проволочек на карточке фиксируется специальным клеем, после этого переориентация проволочек не возможна. При перемещении данной карточки в магнитном поле считывателя проволочки создают магнитный импульс, несущий информацию, записанную на карточке. Такой тип карточек не подвержен воздействию электромагнитных полей и высоких температур окружающего воздуха. Подделка практически исключена. Считыватели могут работать вне помещений, так как все их электронные компоненты залиты специальным защитным компаундом. Недостатком является то, что карточки хрупкие и могут быть повреждены при изгибе. Кроме того, код каждой карточки записывается в нее при изготовлении и не может быть изменен. Стоимость карточки и считывателя достаточно низка: карточка стоит 3 - 8 $, считыватель в зависимости от типа - 250 - 460 $. В настоящее время один из самых перспективных типов идентификаторов.

Карточка бесконтактная (Proximity) - карточка, внутри которой расположена микросхема (чип) с записанной в ней информацией. Информация с таких карточек считывается радиочастотным способом на расстоянии от 5 до 90 см (для автомобильных идентификаторов данного типа расстояние считывания достигает 2 м). Карточки делятся на активные и пассивные. В пассивных карточках информация записывается один раз на все время действия карточки, а в активных существует возможность изменения информации в микросхеме. Пассивные карточки питаются энергией, получаемой от считывателя, срок службы их неограничен и они не могут быть подделаны. Активные - имеют встроенные, незаменяемые батарейки, срок работы которой обычно достаточно велик - до 10 лет. В надежности эти карточки уступают Виганд-карточкам, но они более удобны в применении. Считыватель может быть скрытно размещен за не металлической стенкой. Эта технология идеально сочетает эффективный контроль со свободой перемещения. Информация с карточки может быть считана, даже если она находится в кошельке или кармане. Недостатком является невозможность работы при воздействии сильных электромагнитных полей. Стоимость пассивных карточек составляет 2 - 10 $, считывателя в зависимости от типа - 800 - 3400 $. Стоимость активных карточек приблизительно в 5 - 10 раз дороже пассивных. Эта карточка незаменима для случаев, когда необходимо обеспечить высокую пропускную способность, скрытность места установки считывателя или дистанционный контроль доступа.

Электронные ключи «Touch Memory» выполнены в виде брелков. Все необходимые данные записываются на заключенную в них микросхему. Запись, добавление или стирание ключа осуществляется мастер-ключом из контроллера. Считывается информация при касании ключом считывателя. Микросхема, как правило, питается от вмонтированной в ключ батарейки. Срок ее работы достаточно велик - несколько лет, но рано или поздно ключ подлежит замене. Ключ очень надежен в работе, устойчив к механическим, электромагнитным воздействиям. Стоимость ключа и считывателя достаточно низка: ключ стоит 5 - 25 $, считыватель в зависимости от типа - 400 - 1500 $. Широко применяются в небольших СКУД, когда необходимо контролировать большое количество дверей при малом количестве пользователей.

Кроме перечисленных выше могут использоваться идентификаторы следующих типов:

- с использованием цифровой клавиатуры (PIN-код). Носителем информации является пользователь, набирающий на клавиатуре замка личный код (условное число) и, если он верен, то получаете право доступа. Это наиболее простое и дешевое средство контроля доступа, но которое легко обходится. Хотя, в последнее время, появились клавиатуры, у которых после каждого нажатия, изменяется порядок цифр на клавиатуре по случайному закону, что исключает возможность «подсмотреть» порядок нажатия кнопок или определить наиболее часто используемые кнопки;

- биометрические - считывание индивидуальных физических признаков личности (отпечатки пальцев, рисунок ладони, голос и т.д.). Основное преимущество биометрического контроля - это полное решение задачи контроля доступа - идентифицируется личность человека, а не какой-либо предмет (карточка). По причине очень высокой стоимости, малой оперативности и большого объема машинной памяти, занимаемой одним таким «слепком ключа» они применяются чрезвычайно редко, в основном в учреждениях с повышенной секретностью. Для повышения быстродействия биометрического контроля, как минимум на порядок, совместно с ним используется любой другой способ идентификации.

Стоимость считывателя в зависимости от типа - 2000 - 7000 $.

1.2 Устройства контроля и управления доступом

Контроллеры - электронные устройства, контролирующие работу считывателей и управляющие устройствами исполнительными.

Контроллеры бывают однофункциональными и многофункциональными.

Основное функциональное назначение - это хранение баз данных кодов пользователей, программирование режимов работы, прием и обработка информации от считывателя, принятие решений о доступе на основании поступившей информации, управление исполнительными устройствами и средствами оповещения.

Наиболее существенными дополнительными функциями контроллеров являются:

- защита от повторного использования карточки, т.е. повторный вход по данной карточке возможен только после «ее выхода»;

- наличие и возможности программирования временных зон;

- наличие релейных выходов для подключения средств оповещения, телевизионного оборудования и т.д.;

- возможность подключения охранной сигнализации;

- возможность установки двух и более считывателей на одну дверь для организации двухстороннего прохода или многоуровневого контроля.

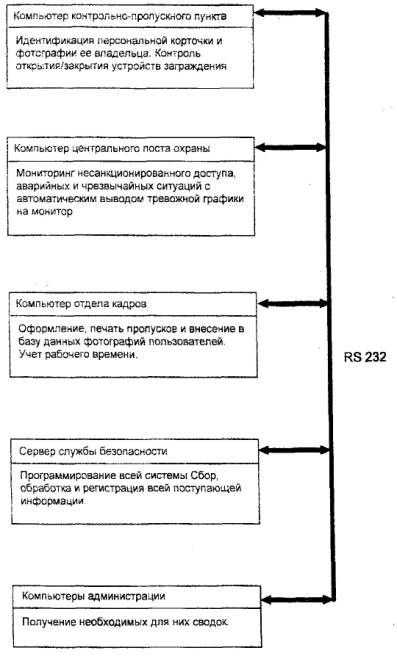

На практике применяются контроллеры рассчитанные на управление 1 - 8 считывателями. Все контроллеры, используемые на объекте, в свою очередь могут быть объединены в единую систему и подключаться либо к ведущему контроллеру (мастер-контроллеру), либо к компьютеру, управляющему работой всех контроллеров. Обычно ведущий контроллер отличается от остальных только заложенной программой. К нему же может подключаться управляющий компьютер, принтер и другие периферийные устройства. Однофункциональные контроллеры являются интеллектуальным аналогом кодового замка и работают только в автономном режиме. Многофункциональные контроллеры не только управляют доступом, но и обладают функциями мониторинга состояния устройств исполнительных и вывода данных на компьютер и печать. С помощью многофункциональных контроллеров можно создавать сложные комплексы, интегрированные с другими подсистемами безопасности, например, с охранно-пожарной сигнализацией и телевизионными системами видеоконтроля. Связь контроллеров между собой в единую сеть осуществляется через стандартный интерфейс RS 485. Для связи ведущего контроллера с компьютером используется стандартный интерфейс RS 232. Многофункциональные контроллеры работают в основном в сетевом режиме (централизованный контроль и управление доступом).

Стоимость контроллеров в зависимости от фирмы изготовителя, номенклатуры и комплекта поставки может колебаться в широких пределах - 800 - 3000 $.

1.3 Устройства центрального управления

Персональный компьютер предназначен для программирования СКУД, получения информации о пользователях системы, дате и времени прохода пользователей через контрольные устройства, срабатывании средств охранно-пожарной сигнализации; видеоконтроля, попыток несанкционированного прохода, аварийных ситуациях и т.п.

Для работы в СКУД может использоваться любой персональный IBM-совместимый компьютер. Наряду с работой в составе СКУД он может выполнять и другие функции, т.к. компьютер нужен в основном лишь для программирования системы и получения отчетов о работе системы. Персональный компьютер, используя специально разработанное для охраняемого объекта программное обеспечение (желательно русифицированное), осуществляет общее управление и программирование СКУД, собирает информацию с контроллеров, создает общий банк данных, формирует различные отчеты и сводки. Русифицированное программное обеспечение под MS DOS и Windows позволяет осуществлять автоматическую запись данных по всем операциям входа/выхода. В любой момент можно запросить разнообразные сведения, например, о местонахождении сотрудников и посетителей. Текущее состояние СКУД отображается в удобной графической форме. В компьютер вводится план охраняемого объекта, на котором стандартными значками указываются считыватели, замки, технические средства охранно-пожарной сигнализации, видеоконтроля и т.п. На плане система автоматически в реальном масштабе времени показывает состояние всех нанесенных объектов контроля - открыта или закрыта дверь, какой именно извещатель сработал в случае тревоги. Таким образом, в любой момент времени можно быстро оценить ситуацию и в случае внештатной ситуации оперативно и эффективно принять меры предосторожности.

1.4 Устройства исполнительные

Устройства исполнительные принимают команды управления с контроллеров и обеспечивают блокировку возможных путей несанкционированного проникновения через устройства заграждения (двери, ворота, турникеты, кабины прохода и т.п.) людей, имущества, транспорта в помещения, здания и на территорию.

В устройствах исполнительных применяются исполнительные механизмы электромеханического и электромагнитного принципа действия.

Электромеханический принцип действия исполнительного механизма основан на перемещении закрывающих элементов (запоров, ригелей замков и т.п.) с помощью включения на время их передвижения электромотора или электромагнита.

В исполнительных механизмах с электромагнитным принципом действия отсутствуют движущиеся механические закрывающие элементы, т.е. блокировка устройств заграждения, например дверей, осуществляется с помощью сил магнитного притяжения, создаваемых мощным магнитом.

Часто в устройствах исполнительных применяется электромагнитная блокировка (магнитные защелки, задвижки и т.п.) закрывающих элементов с возможностью перемещения их вручную при открывании или закрывании в экстремальных условиях.

Для возвращения устройств заграждения в закрытое состояние, они дооборудуются специальными устройствами - доводчиками, без которых СКУД теряют свою основную функцию - ограничения доступа, так как без них устройство заграждения может находиться в любом состоянии. По виду исполнительного механизма доводчики подразделяются на пружинные, пневматические, гидравлические и электромеханические.

Функция доводчика - не только гарантировать закрытие устройства заграждения (например, двери), но и оберегать замок от механических ударов, а при пожаре автоматически раскрывать двери и помогать эвакуации. В некоторых типах доводчиков используется так называемая «система торможения с подтягом» - вначале доводчик дает разогнаться, потом тормозит движение и уже в конце, у самой дверной коробке, резко подтягивает дверь, обеспечивая гарантированное ее закрытие. Кроме того некоторые доводчики могут иметь встроенный режим безопасности, исключающий случайное придавливание человека в момент прохождения через устройство заграждения.

2 КЛАССИФИКАЦИЯ СКУД

2.1 Критерии оценки системы

Критериями оценки СКУД являются основные технические характеристики и функциональные возможности.

К основным техническим характеристикам относятся:

- уровень идентификации;

- количество контролируемых мест;

- пропускная способность;

- количество пользователей;

- условия эксплуатации.

По уровню идентификации доступа СКУД могут быть:

- одноуровневые - идентификация осуществляется по одному признаку, например, по считыванию кода карточки;

- многоуровневые - идентификация осуществляется по нескольким признакам, например, по считыванию кода карточки и биометрическим данным.

По количеству контролируемых мест СКУД может быть:

- малой емкости (до 16);

- средней емкости (от 16 до 64):

- большой емкости (более 64).

По условиям эксплуатации различают системы (части систем) для работы:

- в закрытых отапливаемых помещениях;

- в закрытых неотапливаемых помещениях;

- под навесом на улице в условиях умеренно-холодного климата;

- на улице в условиях умеренно-холодного климата;

- в особых условиях (повышенная влажность, запыленность, вибрации и т.п.).

К основным функциональным возможностям относятся:

- возможность оперативного перепрограммирования;

- схемно-техническая и программная защита от вандализма и саботажа;

- высокий уровень секретности;

- автоматическая идентификация;

- разграничения полномочий сотрудников и посетителей по доступу в помещения и на объект в целом;

- надежное механическое запирание контролируемых мест с возможностью аварийного ручного открытия;

- автоматический сбор и анализ данных;

- выборочная распечатка данных.

По техническим характеристикам и функциональным возможностям СКУД условно подразделяются на четыре класса (таблица 1). В зависимости от особенностей объекта, конфигурации СКУД, фирмы изготовителя набор функций в каждом классе может изменяться и дополняться функциями из других классов.

2.2 Классы СКУД

К СКУД 1-го класса относятся малофункциональные системы малой емкости, работающие в автономном режиме. Такие системы применяются в случае, если заказчику необходимо обеспечить контролируемый доступ сотрудников и посетителей, имеющих соответствующий идентификатор. При этом не ставится задача контроля времени доступа и выхода из помещения, регистрация проходов, передача данных на центральный компьютер. Работа СКУД не контролируется. Обычно администратор (или лицо ответственное за пропускной режим) имеет мастер-карту (мини-компьютер), при помощи которой он может вносить в список системы коды идентификаторов сотрудников и посетителей или исключать их из списка, а также считывать информацию из буфера системы.

Автономная система состоит из контроллера обычно объединенного со считывателем и исполнительного элемента. Как правило, используются магнитные (реже бесконтактные) карточки, электронные ключи «Touch Memory». В зависимости от типа контроллера или замка количество лиц в списках может достигать от 60 до 2800 человек. Автономные системы снабжаются резервным питанием и имеют механический ключ для открывания замка в аварийных ситуациях.

Таблица 1

|

Класс системы |

Степень защиты от несанкционированного доступа |

Выполняемые функции |

Применение |

|

1 |

Недостаточная |

Одноуровневые СКУД малой емкости, работающие в автономном режиме и обеспечивающие: - допуск в охраняемую зону всех лиц, имеющих соответствующий идентификатор; - встроенную световую/звуковую индикацию режимов работы; - управление (автоматическое или ручное) открытием/закрытием устройства заграждения (например, двери). |

На объектах, где требуется только ограничение доступа посторонних лиц (функция замка) |

|

2 |

Средняя |

Одноуровневые и многоуровневые СКУД малой и средней емкости, работающие в автономном или сетевых режимах и обеспечивающие: - ограничение допуска в охраняемую зону конкретного лица, группы лиц по дате и временным интервалам в соответствии с имеющимся идентификатором; - автоматическую регистрацию событий в собственном буфере памяти, выдачу тревожных извещений (при несанкционированном проникновении, неправильном наборе кода или взломе заграждающего устройства или его элементов) на внешние оповещатели или внутренний пост охраны; - автоматическое управление открытием/закрытием устройства заграждения. |

То же, что для СКУД 1-го класса. На объектах, где требуется учет и контроль присутствия сотрудников в разрешенной зоне. В качестве дополнения к имеющимся на объекте системам охраны и защиты. |

|

3 |

Высокая |

Одноуровневые к многоуровневые СКУД средней емкости, работающие в сетевом режиме и обеспечивающие: - функции СКУД 2 класса; - контроль перемещений лиц и имущества по охраняемым зонам (объекту); - ведение табельного учета и баз данных по каждому служащему, непрерывный автоматический контроль исправности составных частей системы; - интеграцию с системами и средствами ОПС и ТСВ на релейном уровне. |

То же, что для СКУД 2-го класса. На объектах, где требуется табельный учет и контроль перемещений сотрудников по объекту. Для совместной работы с системами ОПС и ТСВ. |

|

4 |

Очень высокая |

Многоуровневые СКУД средней и большой емкости, работающие в сетевом режиме и обеспечивающие: - функции СКУД 3 класса; - интеграцию с системами и средствами ОПС, ТСВ и другими системами безопасности и управления на программном уровне; - автоматическое управление устройствами заграждения в случае пожара и других чрезвычайных ситуациях. |

То же, что для СКУД 3-го класса. В интегрированных системах охраны (ИСО) и интегрированных системах безопасности (ИСБ) и управления системами жизнеобеспечивания. |

СКУД 2-го класса также малофункциональные системы, но у них уже имеется возможность расширения и включения их или их составных частей в общую линию связи (сетевой режим). Данные системы имеют ряд дополнительных функций (таблица 1). На объектах, оборудованных средствами и системами ОПС, СКУД 2-го класса применяются как самостоятельные системы, и они часто рассматриваются только как средства усиления режима обеспечения безопасности объекта.

СКУД 3-го и 4-го классов обычно называются сетевыми, так как контроллеры объединены в локальную сеть, работающие в реальном времени и ведущие непрерывный диалог с периферийными устройствами, с ведущим контроллером или с управляющим компьютером, расположенным в пункте охраны. Системы этих классов это крупные и многоуровневые системы, рассчитанные на большое число пользователей (1500 человек и более).

Подобные системы применяются в случае, когда необходимо контролировать время прохода сотрудников и посетителей на объект и в помещения. При этом применяются более сложные электронные идентификаторы (Proximity, Виганд карточки, биометрический контроль или их сочетания). Время прохода на каждый день недели и для каждого владельца электронной карточки задается администратором системы.

Системы 3-го класса обычно интегрируются с системами ОПС и ТСВ на релейном уровне. Релейный уровень предполагает наличие дополнительного модуля в контроллере (или дополнительных входов/выходов в контроллере), к которому подключаются охранные или пожарные извещатели, и релейные выходы для управления телекамерами и другими устройствами. Подобная интеграция применяется, в основном, на малых объектах. На таких объектах количество взаимодействий между системами невелико, и все они могут быть учтены в процессе проектирования системы безопасности. Этот уровень интеграции является простым, универсальным и достаточно надежным.

Системы 4-го класса это многоуровневые системы большой емкости. Отличительные особенности больших систем - наличие развитого программного обеспечения, позволяющего реализовывать большое число функциональных возможностей и высокую степень интеграции на программном (системном) уровне с другими системами охраны и безопасности.

Программный уровень предполагает объединение различных систем на основе единой программно-аппаратной платформы, с единым коммуникационным протоколом и общей базой данных.

Обычно при построении сетевых СКУД используются четыре уровня сетевого взаимодействия.

Первый (высший) уровень представляет собой компьютерную сеть типа клиент/сервер на основе сети ETHERNET, с протоколом обмена TCP/IP и с использованием сетевых операционных систем Windows NT или Unix. Этот уровень обеспечивает связь между сервером и рабочими компьютерами подсистем.

Второй уровень - связь между контроллерами и компьютерами подсистем. На этом уровне используется интерфейс RS 232.

Третий уровень - связь между контроллерами и считывающими устройствами. Здесь применяется интерфейс RS 485 или, ставшие уже стандартом, интерфейсы считывателей Виганд или магнитных карт.

Четвертый уровень - уровень извещателей ОПС и цепей управления - сбалансированные и несбалансированные радиальные и адресные шлейфы, релейные выходные цепи управления. Здесь, как правило, применяются нестандартные специализированные интерфейсы и протоколы обмена информацией.

3 ВЫБОР СКУД ДЛЯ ОБОРУДОВАНИЯ ОБЪЕКТА

3.1. Обследование объекта

Выбор варианта оборудования объекта средствами СКУД следует начинать с его обследования. При обследовании определяются характеристики значимости помещений объекта, его строительные и архитектурно-планировочные решения, условия эксплуатации, режимы работы, ограничения или, наоборот, расширения права доступа отдельных сотрудников, параметры установленных (или предполагаемых к установке на данном объекте) устройств, входящих в СКУД. По результатам обследования определяются тактические характеристики и структура СКУД, технические характеристики ее компонентов, а также составляется техническое задание на оборудование объекта СКУД.

В техническом задании указывается:

- назначение системы, техническое обоснование и описание системы;

- размещение составных частей системы;

- условия эксплуатации составных частей системы;

- основные технические характеристики такие как:

- пропускная способность в охраняемые зоны особенно в час-пик;

- максимально возможное число пользователей на один считыватель;

- максимальное число и виды карточек-пропусков;

- требования к маскировке и защите составных частей СКУД от вандализма;

- оповещение о тревожных и аварийных ситуациях и принятие соответствующих мер по их пресечению или предупреждению;

- возможность работы и сохранения данных без компьютера или при его отказе;

- программное обеспечение системы;

- требования к безопасности;

- требования к электропитанию;

- обслуживание и ремонт системы;

- требования к возможности включения системы СКУД в интегрированную систему безопасности.

3.1.1 Архитектурно-планировочные и строительные решения

Путем изучения чертежей, обхода и осмотра объекта, а также проведения необходимых измерений определяются:

- количество входов/выходов и их геометрические размеры (площадь, линейные размеры, пропускная способность и т.п.);

- материал строительных конструкций;

- количество отдельно стоящих зданий, их этажность;

- количество открытых площадок;

- количество отапливаемых и неотапливаемых помещений и их расположение.

3.1.2 Условия эксплуатации

Учитывать вредное воздействие окружающей среды следует лишь для исполнительных устройств, считывателей и контроллеров (совмещенных со считывателями в одном конструктивном блоке), предназначенных для работы вне отапливаемых закрытых помещений либо в особых условиях (запыленность, повышенная влажность, отрицательная температура и т.п.). Для надежной работы СКУД на объекте необходимо учитывать влияние электромагнитных помех, перепады напряжения питания, удаленность считывателей и контроллеров от управляющего центра, заземление составных частей системы и т.п.

3.1.3 Интегрированные системы охраны (ИСО)

В настоящее время любой крупный и особенно важный объект имеет весь набор технических средств безопасности, включающий в себя системы ОПС, ТСВ, СКУД и др. Многообразие и разрозненность этих систем на одном объекте приводит к неэффективности их работы, трудностях в управлении и обслуживании. Объединение всех систем в единый программно-аппаратный комплекс (или другими словами создание ИСО с общей информационной средой и единой базой данных) позволяет:

- минимизировать капитальные затраты на оснащение объекта. Аппаратная часть значительно сокращается как за счет исключения дублирующей аппаратуры в разных системах, так и из-за увеличения эффективности работы каждой системы;

- на основе полной и объективной информации, поступающей оператору значительно сокращается время, необходимое на принятие соответствующих решений по пресечению несанкционированного проникновения, проходу и других чрезвычайных ситуаций на объекте;

- оптимизировать необходимое число постов охраны и существенно снизить расходы на их содержание, а также уменьшить влияние субъективного человеческого фактора;

- четко разграничить права доступа как своих сотрудников, так и посторонних в охраняемые помещения и к получению информации;

- автоматизировать процессы взятия, снятия охраняемых помещений, включения телевизионных камер, контроля шлейфов охранно-пожарной сигнализации и т.п.

При создании ИСО следует учитывать:

- возможность совместной синхронизации всех составляющих ИСО устройств;

- возможность интеграции на программном, аппаратном и релейных уровнях;

- возможность организации линий связи стандартных интерфейсов RS 485 и RS 232 (при значительной удаленности панелей систем сигнализации и управления доступом);

- состояние выходов тревоги средств сигнализации и управления доступом в различных режимах, так как отечественные и большинство зарубежных средств охранной сигнализации имеют в дежурном режиме на выходе замкнутые контакты, которые размыкаются при тревоге.

3.2 Требования к основным компонентам СКУД

3.2.1 Требования к устройствам исполнительным

Устройства исполнительные должны обеспечивать открытие/закрытие запорного механизма или устройства заграждения при подаче управляющего сигнала от контроллера, а также необходимую пропускную способность для данного объекта.

Параметры управляющего сигнала (напряжение, ток и длительность) должны быть указаны в стандартах и/или ТУ на конкретные виды устройств заграждения.

Рекомендуемая величина напряжения питания 12 или 24 В, однако для некоторых видов приводов исполнительных устройств (ворота, массивные двери, шлагбаумы) допускается использовать электропитание от сети 220/380 В.

Умышленное повреждение наружных электрических соединительных цепей не должно приводить к открыванию устройства заграждения.

В случае пропадания электропитания в устройствах исполнительных должна предусматриваться возможность питания от резервного источника тока, а так же механическое аварийное открывание устройств заграждения. Аварийная система открытия должна быть защищена от возможности использования ее для несанкционированного проникновения.

Устройства исполнительные должны быть защищены от влияния вредных внешних факторов (электромагнитных полей, статического электричества, нестабильного напряжения питания, пыли, влажности, температуры и т.п.) и вандализма.

При выборе доводчиков необходимо учитывать нагрузку (вес) устройства заграждения, а также количество циклов открытия/закрытия. Данные параметры указываются в паспорте на изделие.

3.2.2 Требования к устройствам идентификации доступа

Считыватели должны обеспечивать надежное считывание кода с идентификаторов, преобразование его в электрический сигнал и передачу на контроллер.

Считыватели должны быть защищены от манипулирования путем перебора, подбора кода и радиочастотного сканирования.

При вводе неверного кода должен блокироваться ввод на время, величина которого задается в паспортах на конкретные виды считывателей. Время блокировки должно быть выбрано таким образом, чтобы обеспечить заданную пропускную способность при ограничении числа попыток подбора. При трех попытках ввода неправильного кода должно выдаваться тревожное извещение. Для систем, работающих в автономном режиме тревожное извещение передается на звуковой/световой оповещатель, а для систем, работающих в сетевом режиме - на центральный пульт с возможностью дублирования звуковым/световым оповещателем. Тревожное извещение должно выдаваться также при любом акте вандализма.

Конструкция, внешний вид и надписи на идентификаторе и считывателе не должны приводить к раскрытию секретности кода.

Устройства идентификации аналогично исполнительным устройствам должны быть защищены от влияния вредных внешних факторов и вандализма.

Идентификаторы должны быть защищены от подделки и копирования.

Производитель должен гарантировать, что данный код идентификатора не повторится или указать условия повторяемости кода и меры по предотвращению использования идентификаторов с одинаковыми кодами.

В паспортах на конкретные виды идентификаторов, должен быть определен минимум кодовых комбинаций.

Для автономных систем пользователь должен иметь возможность сменить или переустановить открывающий код по мере необходимости, но не менее 100 раз. Смена кода должна быть возможна только после ввода действующего кода.

При выборе идентификаторов следует иметь ввиду, что клавиатура обеспечивает низкий уровень безопасности, магнитные карточки - средний, Proximity, Виганд карточки и электронные ключи Touch Memory - высокий и биометрические - очень высокий уровень безопасности.

3.2.3 Требования к устройствам контроля и управления доступом

Контроллеры, работающие в автономном режиме, должны обеспечивать прием информации от считывателей, обработку информации и выработку сигналов управления для устройств исполнительных.

Контроллеры, работающие в сетевом режиме, должны обеспечивать:

- обмен информацией по линии связи между контроллерами и управляющим компьютером или ведущим контроллером;

- сохранность памяти, установок, кодов идентификаторов при обрыве связи с управляющим компьютером (ведущим контроллером), отключении питания и при переходе на резервное питание;

- контроль линий связи между отдельными контроллерами и между контроллерами и управляющим компьютером.

Для гарантированной работы СКУД расстояние между отдельными компонентами не должно превышать величин, указанных в паспортах (если не используются модемы).

Протоколы обмена информацией и интерфейсы должны быть стандартных типов. Виды и параметры интерфейсов должны быть установлены в паспортах и/или других нормативных документах на конкретные средства с учетом общих требований ГОСТ 26139.

Рекомендуемые типы интерфейсов:

- между контроллерами - RS 485;

- между контроллерами и управляющим компьютером - RS 232.

Программное обеспечение должно обеспечивать:

- инициализацию идентификаторов (занесение кодов идентификаторов в память системы);

- задание характеристик контролируемых точек;

- установку временных интервалов доступа (окон времени);

- установку уровней доступа для пользователей;

- протоколирование текущих событий;

- ведение баз данных;

- сохранение данных и установок при авариях и сбоях в системе.

Уровень доступа - совокупность временных интервалов доступа (окон времени) и мест прохода (маршрутов перемещения), которые назначаются определенному лицу или группе лиц, которым разрешен доступ в заданные охраняемые зоны в заданные временные интервалы.

Программное обеспечение должно быть устойчиво к случайным и преднамеренным воздействиям следующего вида:

- отключение управляющего компьютера;

- программный сброс управляющего компьютера;

- аппаратный сброс управляющего компьютера;

- нажатие на клавиатуре случайным образом клавиш;

- случайный перебор пунктов меню программы.

После указанных воздействий и после перезапуска программы должна сохраняться работоспособность системы и сохранность установленных данных. Указанные воздействия не должны приводить к открыванию устройств заграждения и изменению действующих кодов доступа.

Программное обеспечение должно быть защищено от преднамеренных воздействий с целью изменения установок в системе.

Вид и степень защиты должны быть установлены в паспортах на конкретные виды средств или систем. Сведения, приведенные в технической документации, не должны раскрывать секретность защиты.

Программное обеспечение при необходимости должно быть защищено от несанкционированного копирования.

Программное обеспечение должно быть защищено от несанкционированного доступа с помощью паролей. Количество уровней доступа по паролям должно быть не менее 3.

Рекомендуемые уровни доступа по типу пользователей:

- первый («администрация») - доступ ко всем функциям контроля и доступа;

- второй («оператор») - доступ только к функциям текущего контроля;

- третий («системщик») - доступ к функциям конфигурации программного обеспечения, без доступа к функциям, обеспечивающим управление устройств исполнительных.

При вводе пароля на экране дисплея не должны отображаться вводимые знаки.

Число символов пароля должно быть не менее 5.

3.2.4 Требования к электропитанию.

Основное электропитание СКУД должно осуществляться от сети переменного тока частотой 50 Гц с номинальным напряжением 220 В.

СКУД должны сохранять работоспособность при отклонениях напряжения сети от минус 15 до +10 % и частоты до ±1 Гц от номинального значения.

Электропитание отдельных СКУД допускается осуществлять от других источников с иными параметрами выходных напряжений, требования к которым устанавливаются в нормативных документах на конкретные типы систем.

Электроснабжение технических средств СКУД осуществляется от свободной группы щита дежурного освещения. При отсутствии на объекте щита дежурного освещения или свободной группы на нем, заказчик устанавливает самостоятельный щит электропитания на соответствующее количество групп. Щит электропитания, устанавливаемый вне охраняемого помещения, должен размещаться в запираемом металлическом шкафу и заблокирован на открывание.

СКУД должны иметь резервное электропитание при пропадании основного электропитания. Номинальное напряжение резервного источника питания должно быть 12 или 24 В. Переход на резервное питание и обратно должен происходить автоматически без нарушения установленных режимов работы и функционального состояния СКУД.

СКУД должны сохранять работоспособность при отклонениях напряжения резервного источника питания от минус 15 до плюс 10 % от номинального значения.

Резервный источник питания должен обеспечить функционирование системы при пропадании напряжений в сети на время не менее 8 ч.

При использовании в качестве источника резервного питания аккумулятора, должен выполняться автоматический подзаряд аккумулятора.

Аккумуляторные батареи (за исключением необслуживаемых), как правило, размещаются в специальных аккумуляторных помещениях на стеллажах или полках шкафа, в соответствии с требованиями ТУ 45-4-ДО.610.236-87 в поддонах, стойких к воздействию агрессивных сред.

Свинцовые аккумуляторы емкостью не более 72 А/ч и щелочные аккумуляторные батареи емкостью не более 100 А/ч и напряжением до 60 В могут устанавливаться в общих производственных невзрыво- и не пожароопасных помещениях в металлических шкафах с обособленной приточно-вытяжной вентиляцией.

Аккумуляторные установки должны быть оборудованы в соответствии с требованиями ПУЭ.

При использовании в качестве источника резервного питания аккумулятора или сухих батарей должна быть предусмотрена индикация разряда аккумулятора или батареи ниже допустимого предела. Для автономных систем индикация разряда должна быть световая или звуковая, для сетевых систем сигнал разряда аккумулятора должен передаваться на центральный пульт.

Химические источники тока (батарейки), встроенные в активные идентификаторы или обеспечивающие сохранность данных должны обеспечивать работоспособность средств контроля и управления доступом в течение времени, не менее 5 лет.

4 ТИПОВЫЕ ВАРИАНТЫ СКУД

4.1 СКУД для автономного режима работы

СКУД 1-го и 2-го классов, работающими в автономном режиме, обычно оборудуются: квартиры, коттеджи, небольшие офисы, магазины, аптеки, гостиницы и т.п. и мало значимые зоны на важных объектах. Это позволяет рационально уменьшить число каналов, обслуживаемых дорогостоящими СКУД 3-го и 4-го классов. Данные СКУД это небольшие и недорогие системы, обслуживающие, как правило, до 8-ми устройств заграждения (дверей, ворот, турникетов и т.п.). СКУД 1-го и 2-го классов можно применять и на важных объектах или помещениях, если необходимый уровень безопасности обеспечивается системами охранной сигнализации и видео контроля.

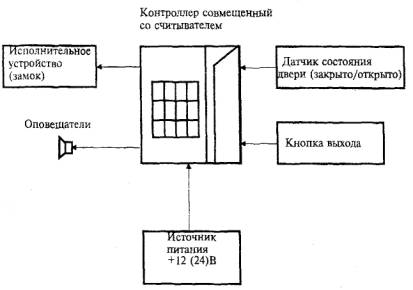

На рисунке 1 приведен вариант контроля доступа в помещение с одной дверью. На рисунке представлен полный состав системы, в который входит: контроллер, совмещенный со считывателем, кодонаборная клавиатура, исполнительное устройство (замок), датчик состояния двери, кнопка автоматического открывания двери с внутренней стороны, внешние звуковой и/или световой оповещатели, источник питания.

Система, приведенная на рисунке 1, обеспечивает два способа контроля доступа, проверку только карточек или двойную проверку - карточек и кодового пароля.

В системе можно устанавливать, так называемый, офисный режим. Его смысл состоит в том, что пользователь открывает закрытый замок с помощью идентификатора и проходит в помещение. Далее снаружи открывать замок можно свободно, простым нажатием ручки. Этот режим устанавливается по желанию пользователя, например, для того, чтобы каждый раз не подходить к двери (не нажимать кнопку автоматического открывания двери) и открывать ее изнутри, когда стучатся посетители.

При реализации данного варианта на объекте рекомендуется:

- использовать системы, имеющие прочный металлический корпус, кодонаборную клавиатуру с металлическими кнопками, встроенную индикацию режимов работы, антисаботажную защиту для предотвращения умышленного взлома корпуса контроллера и считывателя;

- использовать системы, имеющие энергонезависимую память и позволяющие хранить данные длительное время;

- использовать системы позволяющие изменять время разблокировки дверей;

- программирование системы осуществлять с помощью мастер-карточки и клавиатуры.

Данный состав СКУД может варьироваться в широких пределах и в минимуме состоять из одного конструктивно законченного блока (в виде замка), в котором размещены считыватель, контроллер, исполнительное устройство (запор, ригель, задвижка и т.п.), индикаторы режимов работы. При этом СКУД работает в режиме обычного замка, т.е. при совпадении кодов идентификатора и считывателя запорный механизм срабатывает и разблокирует дверь, разрешая через нее проход.

В процессе расширения системы дополнительно может устанавливаться еще один считыватель для контроля прохода в обратную сторону (или организации многоуровнего контроля доступа), выносные световые/звуковые оповещатели, устройства автоматического открывания/закрывания двери и т.д.

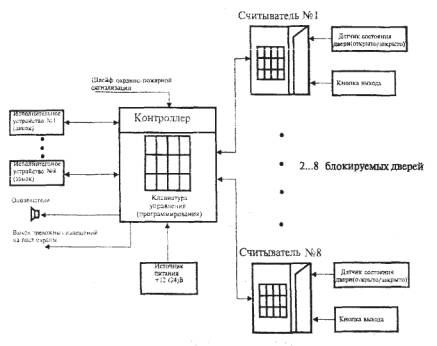

На рисунке 2 приведен вариант оборудования СКУД, работающей в автономном режиме, объекта с несколькими дверями.

Данный вариант построения системы отличается от предыдущего только лишь расширением функций и объемом памяти управляющего контроллера, а также его конструкцией. Считыватели и исполнительные устройства размещены в разных конструктивных блоках и управление ими осуществляется через общий контроллер. В систему могут быть введены дополнительные функции:

- контроль прохода в двух направлениях;

- автоматическое открытие и закрытие дверей при аварийных и тревожных ситуациях;

- передача тревожных сообщений на пост охраны;

- регистрация происходящих событий с помощью принтера, подключаемого к контроллеру.

Рисунок 1 - Оборудование СКУД помещения с одной дверью

Рисунок 2 - Оборудование СКУД объекта с несколькими дверями

Программирование системы осуществляется как с помощью мастер-карточки и клавиатуры, так и с помощью переносного компьютера.

В своем законченном виде данную систему можно легко включить в СКУД, работающую в сетевом режиме. Для этого необходимо использовать контроллер позволяющий работать в сетевом режиме с другими контроллерами или использовать дополнительный модуль связи, обеспечивающий объединение контроллеров через интерфейс RS 485.

4.2 СКУД для сетевого режима работы

СКУД 3-го и 4-го классов предназначены для оборудования крупных объектов таких как банки, крупные учреждения и фирмы. Несомненным достоинством этих систем является возможность практически не ограниченного расширения. Такие системы позволяют обслуживать десятки тысяч пользователей.

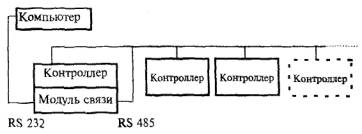

В относительно небольших и недорогих системах 3-го класса используется построение системы СКУД, при котором в одну контролируемую линию интерфейса RS 485 включаются все контроллеры, а база данных загружается в один управляющий контроллер (мастер-контроллер).

Такое построение обеспечивает гибкость встраивания СКУД в интерьер помещений, минимизацию коммуникационных соединений и большие расстояния между объектами управления.

Эффективность работы СКУД 4-го класса обусловлена возможностью создавать разветвленные, достаточно многочисленные соединения контроллеров и управляющих компьютеров в единую систему. Модульность построения данных систем обеспечивает:

- гибкость конфигурации;

- простоту монтажа, технического обслуживания и ремонта;

- возможность расширения системы;

- ценовую эффективность;

- легкость сопряжения с устройствами сервисной автоматики (управление лифтом, освещением, системами кондиционирования и т.д.).

На рисунке 3 приведена примерная структурная схема построения СКУД 3-го класса (64 контролируемые двери) на базе многофункционального контроллера, имеющего модульную конструкцию. На рисунках 4 - 6 приведены варианты построения систем 4-го класса.

Соединение контроллеров между собой и подключение контроллера к различным периферийным устройствам, входящим в состав системы обеспечивается при помощи различных модулей.

К одному контроллеру может быть подключено до 8 считывателей различного типа, например, считыватель магнитных карточек, считыватель бесконтактных карточек, клавиатура (кодонаборник) и др. Подключение считывателей осуществляется через соответствующий считывающий модуль, работающий с двумя считывающими устройствами. Помимо считывателей, он также контролирует датчики состояния дверей и кнопки их открывания, другие вспомогательные устройства.

Информация о состоянии иных внешних устройств поступает в контроллер через модуль входа/выхода. Посредством этого же модуля контроллер управляет работой исполнительных устройств, устройством выдачи тревожных извещений. Модуль связи обеспечивает объединение контроллеров в единую систему, протяженностью до 1 км с помощью интерфейса RS 485, а также при необходимости объединение контроллеров и управляющего компьютера в компьютеризированную систему с помощью интерфейса RS 232. Модуль приемо-передачи управляет работой считывателей бесконтактных карточек (Proximity).

Один контроллер может обслуживать до 10000 пользователей. Для увеличения числа пользователей может применяться модуль расширения памяти.

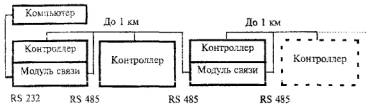

Системы 4-го класса обычно строятся на базе таких же многофункциональных контроллеров, которые используются для построения СКУД 3-го класса, объединенных в единую компьютерную сеть. При создании компьютерной сети контроллеры в количестве до 32 единиц могут быть объединены в одну ветвь в соответствии с рисунком 4. В этом случае модуль связи включается в первый по порядку контроллер ветви. Через него осуществляется связь этого контроллера с компьютером по интерфейсу RS 232. Обмен информацией между контроллерами производит по интерфейсу RS 485. Кроме того, модуль связи осуществляет преобразование формата и скорости передачи данных RS 232/RS 485. Каждый контроллер в ветви имеет свой адрес.

Дальнейшее наращивание системы возможно путем организации нескольких (до 10) ветвей контроллеров. Пример организации двух ветвей показан на рисунке 5. Модуль связи первого контроллера преобразовывает с одной стороны поток данных, посылаемых с управляющего компьютера на контроллер, а с другой - поток выходных данных, параллельно подаваемых на адресные модули связи в ветвях. Каждый адресный модуль связи обменивается данными с контроллерами в ветвях и модулями связи. Такая расширенная сеть позволяет обслуживать до 320 контроллеров и 2048 контролируемых точек.

При необходимости ветвь контроллеров может быть увеличена еще на 1 км. Для этого удлиняемая ветвь (см. рисунок 6) подключается к первому контроллеру новой ветви через модуль связи. Для связи между контроллерами по-прежнему используется интерфейс RS 485.

При организации компьютеризированных СКУД рекомендуется применять IBM-совместимые компьютеры типа PENTIUM с ОЗУ 16 МБ и более, двумя последовательными портами и объемом винчестера не менее 528 МБ. Компьютеры этого типа удовлетворяют потребностям любой системы и позволяют модернизировать ее в будущем.

Рисунок 3 - Примерная структурная схема построения СКУД 3-го класса

Рисунок 4 - Примерная структурная схема построения СКУД 4-го класса с одной ветвью

Рисунок 5 - Примерная структурная схема построения СКУД 4-го класса с несколькими ветвями

Рисунок 6 - Увеличение длины ветви при использовании двух модулей связи

Наличие описанных модулей многофункционального контроллера создает большие возможности по управлению разнообразной периферией системы. В качестве контролируемых точек могут выступать считывающие головки, Pin-клавиатуры, замкнутые/разомкнутые контакты кнопок, реле, выходные контакты различных объемных или поверхностных извещателей. В качестве исполнительных устройств могут использоваться электрозамки дверей, исполнительные устройства шлагбаумов, турникетов, устройства тревожного оповещения и освещения, телевизионные камеры и т.д.

Логическое устройство (процессор) контроллера позволяет производить необходимую установку параметров доступа в каждой контрольной точке при помощи программного обеспечения, то есть конфигурировать систему. Системщик может задавать параметры (замкнутое/разомкнутое состояние контактов реле или кнопок, состояние и режим работы счетчиков, состояние флаговых регистров, временные интервалы регистраторов событий и т.д.) прямо с клавиатуры компьютера. Это дает возможность реализовывать различные варианты организации контроля и управления доступом, гибко меняя их в соответствии с текущими требованиями.

Программа предоставляет большие сервисные возможности оператору, выводя разнообразную информацию на экран. Например, на дисплее компьютера можно иметь план одного или нескольких помещений с обозначенными на нем контролируемыми точками, индикацию несанкционированных проникновений (если требуется - со звуковым сопровождением). На экран могут выводиться многочисленные сообщения, например, полные или краткие отчеты о зарегистрированных событиях с возможностью их распечатки на принтере.

5 РАЗМЕЩЕНИЕ ТЕХНИЧЕСКИХ СРЕДСТВ СКУД НА ОБЪЕКТЕ

5.1 Устройства центрального управления

Устройства центрального управления (персональные компьютеры), являющиеся «мозгом» СКУД рекомендуется устанавливать в отдельных служебных помещениях, защищенных от доступа посторонних лиц, например в помещении службы безопасности или помещении поста охраны объекта.

Основные положения, в соответствии с которыми разрабатываются режимы работы всей системы безопасности, определяются руководящим составом службы безопасности, исходя из общей концепции обеспечения безопасности объекта. Управляющие программы загружаются в центральный управляющий и вспомогательные компьютеры или контроллеры и запираются секретными кодами.

Персонал охраны, а также других служб, которые подключены к общей компьютерной сети не должны иметь доступа к программным средствам и возможности влиять на установленные режимы работы, за исключением лиц ответственных за данные работы.

При объединении компьютеров в сеть целесообразно разделять функциональные возможности среди пользователей сети и в соответствии с этим размещать компьютеры в помещениях объекта (см. рисунок 7).

Рисунок 7 - Примерное размещение компьютеров СКУД, объединенных в сеть, на объекте

5.2 Устройства контроля и управления

Ведущие контроллеры и контроллеры, работающие на несколько устройств заграждения, рекомендуется размещать в специальных запираемых металлических шкафах или нишах, на высоте удобной для технического обслуживания. При этом следует дверцы данных шкафов или ниш блокировать охранной сигнализацией на возможное открытие или пролом. Контроллеры, совмещенные в одном корпусе с исполнительными или считывающими устройствами, рекомендуется оборудовать антисаботажными кнопками, предотвращающими несанкционированное вскрытие корпуса. Корпус данных контроллеров должен быть выполнен из ударопрочного материала, предотвращающего контроллер от актов вандализма. Контроллеры, управляющие работой считывателей или исполнительных устройств одной двери в двух направлениях, рекомендуется устанавливать с внутренней стороны охраняемого помещения.

Во избежание выхода контроллеров из строя или сбоев в работе не рекомендуется подключать их к источнику питания, от которого одновременно питается исполнительное устройство с большой индуктивностью обмоток, приводящее к броску напряжения по цепи питания. Для исключения этих нежелательных последствий необходимо предусматривать установку специальных демпфирующих устройств или элементов, гасящих импульсные помехи, вызванные э.д.с. самоиндукции обмотки исполнительного устройства.

При работе устройств контроля и управления в сетевом режиме необходимо учитывать возможность появления помех и сбоев в работе из-за неправильного монтажа соединительных линий и их длины. Для нормальной работы рекомендуется:

- для шины RS 485 использовать высококачественный экранированный кабель витой пары;

- при значительной длине соединительного кабеля подключать к шине оконечные и согласующие элементы. Необходимое точное значение величины этих элементов зависит от характеристик кабеля;

- заземлять устройства и экранированные оплетки кабелей в одной точке (во избежание возникновения блуждающих токов) желательно у ведущего контроллера. При большой длине кабелей заземление можно производить в разных точках, но при этом обязательно использовать специальные методы и устройства защиты от помех;

- использовать шинные усилители при большой длине кабеля.

5.3 Считыватели и устройства исполнительные

В зависимости от типа считывателей и устройств исполнительных, пропускной способности и организации системы безопасности объекта в целом, они могут устанавливаться как вблизи устройств заграждения, так и непосредственно на них. При их размещении необходимо учитывать условия эксплуатации, удобство монтажа, надежность и вандалостойкость.

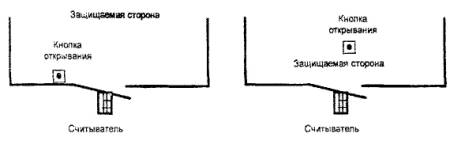

На рисунках 8 и 9 приведены некоторые варианты размещения и монтажа считывателей и устройств исполнительных.

Считыватели «Proximity» удобнее всего размещать на стене, скрытно в стене перед устройствами заграждения или даже с внутренней стороны устройства заграждения, например, на внутренней стороне неметаллической двери, если ее толщина не превышает 10 см. При монтаже считывателя на металле рекомендуется, чтобы между основанием считывателя и металлической поверхностью расстояние было не менее 25 мм. В случае, когда стена, за которой установлен считыватель, оказывается слишком толстой или изготовлена из металла (содержит металлическую арматуру), считыватель допускается устанавливать на расстоянии, на котором должна быть обеспечена необходимая защита от возможного несанкционированного прохода.

Считыватели магнитных, Виганд карточек, электронных ключей и клавиатуры также рекомендуется размещать на стене или непосредственно на устройстве заграждения, на высоте удобной для пользования.

Считыватели магнитных карточек (за исключением совмещенных с исполнительными устройствами) во избежание помех или даже выхода из строя не рекомендуется устанавливать в непосредственной близости от мощных исполнительных устройств, создающих сильные электромагнитные поля (соленоидные, магнитные замки и т.п.).

Электромагнитные защелки рекомендуется монтировать в косяке дверной коробки. Данная установка позволяет блокировать ригель замка, установленного в двери при закрывании двери и разблокировать замок при подаче сигнала от контроллера. Кроме того, такая установка защелки позволяет полностью сохранить замочно-скобяную фурнитуру двери.

Электромеханические замки рекомендуется устанавливать на деревянных и металлических дверях массой до 100 кг при условии средней нагруженности (до 100 - 200 проходов в день). Применение этих замков для дверей с высокой нагруженностью неэффективно по причине высокого механического износа и как следствие снижения надежности и срока службы. Обычно чаще всего электромеханические замки устанавливают на двери (накладной или врезной замок), но иногда эти замки устанавливаются и на дверной коробке.

Электромагнитные замки рекомендуется устанавливать на деревянных и металлических дверях массой до 650 кг в условиях высокой нагруженности (более 200 проходов в день). Отсутствие деталей, подверженных трению и износу, делают этот замок практически вечным. Особенность данного замка является необходимость постоянной подачи тока на обмотку его электромагнита, так как при пропадании напряжения питания, например при аварии или умышленном обрыве проводов замок открывается. В связи с этим для надежной работы необходимо дублирование его механическим замком или применение дополнительного резервного питания.

При совместном использовании магнитноконтактных извещателей (типа СМК) в качестве датчиков положения двери с электромагнитными и электромеханическими замками, они должны быть разнесены друг от друга как можно дальше.

При установки исполнительных устройств (замки, доводчики, приводы и т.п.), требующих для своей работы подводки электропитания, необходимо использовать специальные устройства и кабели, обеспечивающие электро- и пожаробезопасность (особенно на сгораемых конструкциях), а также защиту от повреждений при открытии/закрытии дверей (гибкие кабелепроводы).

Размещение считывателей на стене

Размещение считывателей на двери

Размещение считывателей за стеной и за дверью

Рисунок 8 - Варианты размещения считывателей

Условные обозначения:

1 - Механический замок; 2 - Электромагнитная защелка; 3 - Магнитоконтактный датчик открытия двери (СМК); 4 - Соединительная коробка; 5 - Электромеханический или электромагнитный замок; 6 - Кабель питания замка (для дверей из сгораемого материала двойная изоляция ПХВ или металлорукав); 7 - Цепи управления и контроля; 8 - Гибкий переход (кабелепровод)

Рисунок 9 - Варианты размещения исполнительных устройств на дверных конструкциях

6 МОНТАЖ ЭЛЕКТРОПРОВОДОК ТЕХНИЧЕСКИХ СРЕДСТВ СКУД НА ОБЪЕКТЕ

6.1 Электропроводки технических средств СКУД

Электропроводки технических средств СКУД представляют собой совокупность кабельных линий и линий проводов, электрических соединителей, трубопроводов и коробов, проложенных и закрепленных на элементах зданий и сооружений, для прокладки кабелей и проводов, устройств их крепления и защиты от механических повреждений.

Для монтажа электропроводок рекомендуется применять кабели и провода, перечень которых приведен в таблице 2, за исключением случаев, когда кабельная и проводная продукция входит в комплект поставки или оговорена в технической документации на СКУД.

Следует помнить, что при большой длине электропроводок (более 50 м) для борьбы с электромагнитными помехами необходимо использовать экранированные кабеля и провода, витые пары. Сечение (диаметр) проводников выбирается исходя из длины электропроводки и нагрузки.

Кроме того, выбор видов электропроводки, проводов, кабелей, труб и коробов с проводами и кабелями и способов их прокладки должен осуществляться с учетом требований электро- и пожарной безопасности.

Электропроводки СКУД подразделяются на:

- линии связи (цепи сигнализации и управления, шины данных, интерфейсные шины), обеспечивающие связь между исполнительными устройствами, считывателями, контроллерами и компьютерами;

- низковольтные цепи питания (12/24 В постоянного тока);

- высоковольтные цепи питания (220/380 В переменного тока частотой 50 Гц).

6.2 Монтаж линий связи, низковольтных цепей питания

Монтаж электропроводок должен выполняться в соответствии с проектом (актом обследования и типовыми проектными решениями) с учетом требований ПУЭ, СНиП 3.05.06-85.

Таблица 2 - Рекомендуемый перечень проводов и кабелей

|

Число жил (пар) |

Сечение жил, мм2 (диаметр, мм) |

Способ прокладки |

Область применения |

Примечание |

|

|

АВВГ; АПВГ |

2; 3 |

2,5 - 50 |

Внутри помещений, в тоннелях, каналах |

Силовые цепи электропитания |

Допускается прокладка в земле в трубах |

|

АВРГ; АНРГ; ВРГ |

2; 3 |

2,5 - 50 |

Внутри помещений, в тоннелях, в каналах |

Силовые цепи электропитания |

|

|

АПВ ГОСТ 6323-79Е |

|

2,5 - 50 |

В стальных пустотных каналах строительных конструкций |

Монтаж электрических цепей |

|

|

КРВГ; КНРГ; АКРНГ; КРВГ; АКПсВГ; КВВГ; КПВГ; КПсВГ |

4; 5; 7; 10; 14; 19; 27; 37 |

0,75 - 2,5 |

Внутри помещений, в тоннелях, в каналах |

Цепи управления и сигнализации |

Допускается прокладка в земле в трубах |

|

АКВВГ; АКПВГ |

4; 5; 7 |

2,5 |

Внутри помещений, в тоннелях, в каналах |

Цепи управления и сигнализации |

Кроме пожаровзрывоопасных помещений |

|

ТСВ ТУ 16-К71-005-87 |

(5; 10; 20; 30; 41; 103) |

0,5 |

Монтаж оборудования |

Цепи сигнализации |

|

|

ПРППМ ТУ 16.505.755-80 |

|

(0,8; 1,0; 1,2) |

Внутри помещения по стенам зданий, в земле |

Цепи управления и сигнализации |

С медными жилами |

|

ТРП ТУ 16.К04.005-89 |

2 |

0,4 - 0,5 |

Внутри помещений и по наружным стенам зданий. |

Абонентская телефонная распределительная сеть |

|

|

ТПП, ТПВ ГОСТ 22498-88Е |

(10; 20; 30; 50, 100) |

(0,5; 07) |

Внутри помещений, в канализации, по стенам зданий, на опорах |

Цепи сигнализации, местные телефонные сети |

|

|

ТППБ, ТППБГ ГОСТ 22498-88Е |

(10; 20; 30; 50; 100) |

(0,5; 07) |

В земле в траншее |

Цепи сигнализации |

|

|

ТРВ ТУ 16.К04.005-89 |

2 |

(0,4; 0,5) |

Внутри помещений и по наружным стенам зданий |

Абонентская телефонная распределительная сеть |

|

|

РК-75-2-12 ГОСТ 11326.70-79 |

|

(2) |

Внутри помещений, по стенам зданий, в канализации |

В телевизионных установках |

Коаксиальный кабель |

|

РК-75-2-13 ГОСТ 11326.71-79 |

|

(2) |

|||

|

РК-75-4-11 ГОСТ 11326.8-79 |

|

(4) |

|

|

|

|

РК-75-4-12 ГОСТ 11326.9-79 |

|

(4) |

|

|

|

|

РК-75-4-15 ГОСТ 11326.22-79 |

|

(4) |

|

|

|

|

РК-75-4-16 ГОСТ 11326.23-79 |

|

(4) |

|

|

|

|

РК-75-7-15 ГОСТ 11326.24-79 |

|

(7) |

|

|

|

|

РК-75-7-16 ГОСТ 11326.25-79 |

|

(7) |

|

|

|

|

РК-75-9-12 ГОСТ 11326.26-79 |

|

(9) |

|

|

|

|

РК-75-9-13 ГОСТ 11326.12-79 |

|

(9) |

|

|

|

|

РПШ ТУ 16-505.670-74 |

2; 8; 10, 12; 14 |

0,5; 0,75; 1,0 |

В канализациях, по стенам зданий |

Цепи управления телевизионных установок и СКУД |

|

|

НВ, |

1 |

0,8 - 1,0 |

|

Монтаж оборудования |

|

|

НВМ |

1 |

0,8 - 2,5 |

|

|

|

|

МГШВ ТУ-16-505.437-82 |

1 |

0,2 - 1,5 |

|

Внутри приборный и межприборный монтаж |

|

|

МКШ, МКЭШ |

2; 3; 5; 7; 10; 14 |

0,35; 0,5; 0,75 |

Для прокладки внутри помещений открыто, в трубах |

Монтаж приборов |

|

|

ПРППА ТУ 16.505-755-80 |

2 |

1,6 |

Внутри помещения по стенам зданий, в земле открыто и в трубах |

Цепи сигнализации и управления |

|

|

АППВ ГОСТ 6323-79Е |

2; 3 |

2,0 - 6 |

Негибкий монтаж электрических цепей |

Цепи электропитания |

|

|

ППВ ГОСТ 6323-79Е |

2; 3 |

0,75 - 4 |

Негибкий монтаж электрических цепей |

Цепи электропитания |

|

|

ПВ-1, ГОСТ 6323-79Е |

1 |

0,5 - 95 |

В стальных трубах, пустотных каналах строительных конструкций, на лотках. |

Монтаж силовых и осветительных цепей |

|

|

ПВ-3 ГОСТ 6323-79 |

1 |

0,5 - 95 |

В стальных трубах, пустотных каналах строительных конструкций, на лотках. |

Гибкий монтаж цепей, гибкий монтаж при скрытой и открытой прокладке |

|

|

ШВВП ГОСТ 7399-80Е |

2 - 3 |

0,5 - 0,75 |

Внутри помещений |

Присоединения машин и приборов к сетям напряжением до 380 В |

|

|

ЛСВ ТУ 16.705.403-85 |

2, 4, 10 |

0,4 - 0,5 |

Внутри помещений, по стенам зданий |

Монтаж цепей сигнализации и управления |

|

|

ПКСВ |

2, 3, 4 |

0,5 |

Внутри помещений, по стенам зданий |

Монтаж цепей сигнализации и управления |

|

АВВГ - кабель с изоляцией и оболочкой из поливинилхлоридного пластиката, без защитного покрова с алюминиевой жилой, гибкий

АПВГ - кабель с изоляцией из полиэтилена, оболочкой из поливинилхлоридного пластиката, без защитного покрова с алюминиевой жилой, гибкий

АВРГ - кабель с поливинилхлоридной оболочкой с алюминиевой жилой, гибкий

АНРГ - кабель с резиновой маслостойкой оболочкой, не распространяющей горение, с алюминиевой жилой, гибкий

ВРГ - кабель с поливинилхлоридной оболочкой, с медной жилой, гибкий

АПВ - провод с алюминиевой или алюминиевой, плакированной медью, жилой с поливинилхлоридной изоляцией

ПВ1 - провод с медной жилой с поливинилхлоридной изоляцией

ПВ2 - провод с медной жилой с поливинилхлоридной изоляцией повышенной гибкости

КРВГ - кабель с изоляцией из резины, оболочкой из поливинилхлоридного пластиката, с медной жилой, гибкий

КРНГ - кабель с изоляцией из резины, оболочкой из резины не распространяющей горение, с медной жилой; гибкий

АКРНГ - кабель с изоляцией из резины, оболочкой из резины не распространяющей горение, с алюминиевой жилой, гибкий

КРВГ - кабель с изоляцией из резины, оболочкой из поливинилхлоридного пластиката, с медной жилой, гибкий

АКП с ВГ - кабель с изоляцией из самозатухающего полиэтилена, оболочкой из поливинилхлоридного пластиката, с алюминиевой жилой, гибкий

КВВГ - кабель с изоляцией и оболочкой из поливинилхлоридного пластиката, с медной жилой, гибкий

КПВГ - кабель с изоляцией из полиэтилена, оболочкой из поливинилхлоридного пластиката с медной жилой, гибкий

КП с ВГ - кабель с изоляцией из само затухающего полиэтилена, оболочкой из поливинилхлоридного пластиката с медной жилой, гибкий

АКВВГ - кабель с изоляцией и оболочкой из поливинилхлоридного пластиката, с алюминиевой жилой, гибкий

АКПВГ - кабель с изоляцией из полиэтилена, оболочкой из поливинилхлоридного пластиката, с алюминиевой жилой, гибкий

ТПП - кабель телефонный, с полиэтиленовой изоляцией в полиэтиленовой оболочке с алюминиевым экраном

ТПВ - кабель телефонный, с полиэтиленовой изоляцией с алюминиевым экраном, в поливинилхлоридной оболочке

ТППБ - кабель телефонный, с полиэтиленовой изоляцией в полиэтиленовой оболочке, с алюминиевым экраном, бронированный стальными лентами, с наружным защитным покровом

ТППБГ - кабель телефонный, с полиэтиленовой изоляцией в полиэтиленовой оболочке с алюминиевым экраном, бронированный стальными лентами с противокоррозионным покрытием, гибкий

НВ - провод монтажный с жилой из медных луженых проволок с изоляцией из поливинилхлоридного пластиката

НВМ - провод монтажный с жилой из медных проволок с изоляцией из поливинилхлоридного пластиката

МКШ - кабель с изоляцией и оболочкой из поливинилхлоридного пластиката

МКЭШ - кабель с изоляцией и оболочкой из поливинилхлоридного пластиката, экранированный

АППВ - провод с алюминиевыми или алюминиевыми, плакированными медью, жилами с поливинилхлоридной изоляцией, плоский с разделительным основанием

ППВ - провод с медными жилами с поливинилхлоридной изоляцией, плоский с разделительным основанием

ШВВП - шнур гибкий с параллельными жилами с поливинилхлоридной изоляцией, в поливинилхлоридной оболочке, на номинальное переменное напряжение до 380 В

РК - кабели радиочастотные

ЛСВ - ленточные провода с изоляцией из полиэтилена или поливинилхлоридного пластиката с медными лужеными жилами

ТРП - провода телефонные распределительные, однопарные с медными токопроводящими жилами с полиэтиленовой или поливинилхлоридной изоляцией

ПРППМ - кабель с полиэтиленовой изоляцией в полиэтиленовой оболочке с медными жилами

ТРВ - провод телефонный распределительный с медными жилами с поливинилхлоридной изоляцией

ТСВ - кабель с медными жилами, с изоляцией и оболочкой из поливинилхлоридного пластиката

ПРППА - кабель с полиэтиленовой изоляцией в полиэтиленовой оболочке с алюминиевыми жилами

РПШ - провода монтажные с волокнистой или пленочной и поливинилхлоридной изоляцией

МГШВ - провода с резиновой изоляцией для радиоустановок

ВВГ - кабель с изоляцией и оболочкой из поливинилхлоридного пластиката, без защитного покрова, гибкий

ПКСВ - провод с поливинилхлоридной изоляцией, станционный кроссовый

При открытой параллельной прокладке проводов или кабелей линий связи и силовых линий питания и освещения, расстояние между ними должно быть не менее 0,5 м, в противном случае должна быть обеспечена защита от наводок. Это требование относится и к низковольтным цепям питания, если они запитывают мощные индуктивные нагрузки (электромагниты, соленоиды и т.п.) устройств заграждения.

Трассы проводок необходимо выбирать наикратчайшими, с учетом расположения электроосветительных, радиотрансляционных сетей, водопроводных и газовых магистралей, а также других коммуникаций.

Прокладка проводов и кабелей по стенам внутри охраняемых зданий должна производиться на расстоянии не менее 0,1 м от потолка, и как правило, на высоте не менее 2,2 м от пола. При прокладке проводов и кабелей на высоте менее 2,2 м от пола должна быть предусмотрена их защита от механических повреждений.

Электропроводки, проходящие по наружным стенам на высоте менее 2,5 м или через помещения, которые не подлежат защите, должны быть выполнены скрытым способом или в металлических трубах.

При пересечении силовых и осветительных сетей кабели и провода СКУД должны быть защищены резиновыми или полихлорвиниловыми трубками, концы которых должны выступать на 4 - 5 мм с каждой стороны перехода. При пересечении кабели большей емкости должны прилегать к стене, а меньшей емкости огибать их сверху. Кабели меньшей емкости допускается пропускать под кабелями большей емкости при прокладке их в штробах.

Не допускается прокладка по стенам распределительных кабелей емкостью более 100 пар.

При выполнении скрытой проводки в полу и междуэтажных перекрытиях кабели должны прокладываться в каналах и трубах. Заделка кабелей в строительные конструкции наглухо не допускается. На прокладку скрытой проводки составляется акт.

При прокладке кабелей в местах поворота под углом 90° (или близких к нему) радиус изгиба должен быть не менее семи диаметров кабеля.

Кабели и провода должны крепиться к строительным конструкциям при помощи скреб или скоб из тонколистовой оцинкованной стали, полиэтиленовых эластичных скоб. Установка крепежных деталей должна производится с помощью шурупов или клея.

При прокладке нескольких проводов по одной трассе допускается располагать их вплотную друг к другу.

Для соединения и ответвления провода и шин рекомендуется применять распределительные и соединительные коробки.

Расстояние от кабелей и изолированных проводов, прокладываемых открыто, непосредственно по элементам строительной конструкции помещения до мест открытого размещения (хранения) горючих материалов, должно быть не менее 0,6 м.

При пересечении проводов и кабелей с трубопроводами расстояние между ними в свету должно быть не менее 50 мм, а с трубопроводами, содержащими горючие или легковоспламеняющиеся жидкости и газы, - не менее 100 мм.

При параллельной прокладке расстояние от проводов и кабелей до трубопроводов должно быть не менее 10 мм, а до трубопроводов с горючими или легковоспламеняющимися жидкостями и газами, - не менее 400 мм.

6.3 Прокладка электропроводок в трубах

Применяемые для электропроводок стальные трубы должны иметь внутреннюю поверхность, исключающую повреждение изоляции проводов при их затягивании в трубу.

Стальные трубы, прокладываемые в помещениях с химически активной средой, внутри и снаружи должны иметь антикоррозийное покрытие, стойкое в условиях данной среды. В местах выхода проводов из стальных труб следует устанавливать изоляционные втулки.

Для ответвления и соединений стальных трубных проводок как открытых так и скрытых, следует применять коробки, ящики и т.п. изделия.

Расстояние между протяжными коробками (ящиками) не должно превышать:

- 50 м - при наличии одного изгиба труб;

- 40 м - при наличии двух изгибов труб;

- 20 м - при наличии трех изгибов труб.

Расстояние между точками крепления открыто проложенных стальных труб как на горизонтальных, так и на вертикальных поверхностях не должно превышать:

- 2,5 м - для труб с условным проходом до 20 мм;

- 3 м - для труб с условным проходом до 32 мм;

- 4 м - для труб с условным проходом до 80 мм;

- 6 м - для труб с условным проходом до 100 мм.

Расстояние между точками крепления металлорукавов не должно превышать:

- 0,25 м - для металлорукавов с условным проходом до 15 мм;

- 0,35 м - для металлорукавов с условным проходом до 27 мм;