|

ФЕДЕРАЛЬНОЕ

АГЕНТСТВО |

||

|

|

НАЦИОНАЛЬНЫЙ |

ГОСТ Р МЭК |

ФУНКЦИОНАЛЬНАЯ БЕЗОПАСНОСТЬ СИСТЕМ

ЭЛЕКТРИЧЕСКИХ, ЭЛЕКТРОННЫХ,

ПРОГРАММИРУЕМЫХ ЭЛЕКТРОННЫХ,

СВЯЗАННЫХ С БЕЗОПАСНОСТЬЮ

Часть 7

Методы и средства

IEC 61508-7:2010

Functional safety of electrical/electronic/programmable electronic

safety-related

systems - Part 7: Overview of techniques and measures

(IDT)

|

|

Москва Стандартинформ 2014 |

1 ПОДГОТОВЛЕН Обществом с ограниченной ответственностью «Корпоративные электронные системы» и Федеральным бюджетным учреждением «Консультационно-внедренческая фирма в области международной стандартизации и сертификации - «Фирма «Интерстандарт» на основе собственного аутентичного перевода на русский язык международного стандарта, указанного в пункте 4

2 ВНЕСЕН Техническим комитетом по стандартизации ТК 58 «Функциональная безопасность»

3 УТВЕРЖДЕН И ВВЕДЕН В ДЕЙСТВИЕ Приказом Федерального агентства по техническому регулированию и метрологии от 29 октября 2012 г. № 592-ст

4 Настоящий стандарт идентичен международному стандарту МЭК 61508-7:2010 «Функциональная безопасность систем электрических, электронных, программируемых электронных, связанных с безопасностью. Часть 7. Методы и средства» (IEC 61508-7:2010 «Functional safety of electrical/electronic/programmable electronic safety-related systems - Part 7: Overview of techniques and measures»).

Наименование настоящего стандарта изменено относительно наименования указанного международного стандарта для приведения в соответствие с ГОСТ Р 1.5 (подраздел 3.5).

При применении настоящего стандарта рекомендуется использовать вместо ссылочных международных стандартов соответствующие им национальные стандарты Российской Федерации, сведения о которых приведены в дополнительном приложении ДА

5 ВЗАМЕН ГОСТ Р МЭК 61508-7-2007

Правила применения настоящего стандарта установлены в ГОСТ Р 1.0-2012 (раздел 8). Информация об изменениях к настоящему стандарту публикуется в ежегодном (по состоянию на 1 января текущего года) информационном указателе «Национальные стандарты», а официальный текст изменений и поправок - в ежемесячном информационном указателе «Национальные стандарты». В случае пересмотра (замены) или отмены настоящего стандарта соответствующее уведомление будет опубликовано в ближайшем выпуске ежемесячного информационного указателя «Национальные стандарты». Соответствующая информация, уведомление и тексты размещаются также в информационной системе общего пользования - на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет (gost.ru)

Содержание

|

Приложение Е (справочное) Краткий обзор методов и мер для проектирования СИС.. 103 Приложение F (справочное) Определение свойств стадий жизненного цикла программного обеспечения. 117 |

Системы, состоящие из электрических и/или электронных элементов, в течение многих лет используются для выполнения функций безопасности в большинстве областей применения. Компьютерные системы (обычно называемые «программируемые электронные системы»), применяемые во всех прикладных отраслях для выполнения функций, не связанных с безопасностью, во все более увеличивающихся количествах используются для выполнения функций обеспечения безопасности. Для эффективной и безопасной эксплуатации технологий, основанных на использовании компьютерных систем, чрезвычайно важно, чтобы лица, ответственные за принятие решений, имели в своем распоряжении руководства по вопросам безопасности, которые они могли бы использовать в своей работе.

Настоящий стандарт устанавливает общий подход к вопросам обеспечения безопасности для всего жизненного цикла систем, состоящих из электрических и/или электронных, и/или программируемых электронных (Э/Э/ПЭ) элементов, которые используются для выполнения функций обеспечения безопасности. Этот унифицированный подход был принят для разработки рациональной и последовательной технической политики для всех электрических систем обеспечения безопасности. При этом основной целью является содействие разработке стандартов для продукции и областей применения на основе стандартов серии МЭК 61508.

Примечание - Примерами стандартов для продукции и областей применения, разработанных на основе стандартов серии МЭК 61508, являются [1] - [3].

Обычно безопасность достигается за счет использования нескольких систем, в которых используются различные технологии (например механические, гидравлические, пневматические, электрические, электронные, программируемые электронные). Любая стратегия безопасности должна, следовательно, учитывать не только все элементы, входящие в состав отдельных систем (например датчики, управляющие устройства и исполнительные механизмы), но также и все подсистемы безопасности, входящие в состав общей системы обеспечения безопасности. Таким образом, хотя настоящий стандарт посвящен в основном Э/Э/ПЭ системам, связанным с безопасностью, он может также предоставлять общий подход, в рамках которого рассматриваются системы, связанные с безопасностью, базирующиеся на других технологиях.

Признанным фактом является существование огромного разнообразия использования Э/Э/ПЭ систем в различных областях применения, отличающихся различной степенью сложности, возможными рисками и опасностями. В каждом конкретном применении необходимые меры безопасности будут зависеть от многочисленных факторов, специфичных для конкретного применения. Настоящий стандарт, являясь базовым, позволит формулировать такие меры для областей применения будущих международных стандартов, а также для последующих редакций уже существующих стандартов.

Настоящий стандарт:

- рассматривает все соответствующие стадии жизненного цикла безопасности систем в целом, а также подсистем Э/Э/ПЭ системы и программного обеспечения (от первоначальной концепции, через проектирование, внедрение, эксплуатацию и техническое обеспечение до снятия с эксплуатации), в ходе которых Э/Э/ПЭ системы используются для выполнения функций безопасности;

- был задуман с учетом быстрого развития технологий; его основа является в значительной мере устойчивой и полной для будущих разработок;

- делает возможной разработку стандартов областей применения, в которых используются Э/Э/ПЭ системы, связанные с безопасностью; разработка стандартов для областей применения в рамках общей структуры, вводимой настоящим стандартом, должна привести к более высокому уровню согласованности (например основных принципов, терминологии и т.д.) как для отдельных областей применения, так и для их совокупностей, что даст преимущества в плане безопасности и экономики;

- предоставляет метод разработки спецификации требований к безопасности, необходимых для достижения заданной функциональной безопасности Э/Э/ПЭ систем, связанных с безопасностью;

- использует для определения требований к уровням полноты безопасности подход, основанный на оценке рисков;

- вводит уровни полноты безопасности для определения целевого уровня полноты безопасности для функций безопасности, которые должны быть реализованы Э/Э/ПЭ системами, связанными с безопасностью.

Примечание - Настоящий стандарт не устанавливает требований к уровню полноты безопасности для любой функции безопасности и не определяет то, как устанавливается уровень полноты безопасности. Однако настоящий стандарт формирует основанный на риске концептуальный подход и приводит примеры методов;

- устанавливает целевые меры отказов для функций безопасности, реализуемых Э/Э/ПЭ системами, связанными с безопасностью, и связывает эти меры с уровнями полноты безопасности;

- устанавливает нижнюю границу для целевых мер отказов для функции безопасности, реализуемой одиночной Э/Э/ПЭ системой, связанной с безопасностью. Для Э/Э/ПЭ систем, связанных с безопасностью, работающих в режиме:

- низкой интенсивности запросов на обслуживание: нижняя граница для выполнения функции, для которой система предназначена, устанавливается в соответствии со средней вероятностью опасного отказа по запросу, равной 10-5,

- высокой интенсивности запросов на обслуживание или в непрерывном режиме: нижняя граница устанавливается в соответствии со средней частотой опасных отказов 10-9 в час.

Примечания

1 Одиночная Э/Э/ПЭ система, связанная с безопасностью, не обязательно предполагает одноканальную архитектуру.

2 В проектах систем, связанных с безопасностью и имеющих низкий уровень сложности, можно достигнуть более низких значений целевой полноты безопасности, но предполагается, что в настоящее время указанные предельные значения целевой полноты безопасности могут быть достигнуты для относительно сложных систем (например программируемые электронные системы, связанные с безопасностью);

- устанавливает требования по предотвращению и управлению систематическими отказами, основанные на опыте и заключениях из практического опыта. Учитывая, что вероятность возникновения систематических отказов в общем случае, не может быть определена количественно, настоящий стандарт позволяет утверждать для специфицируемой функции безопасности, что целевая мера отказов, связанных с этой функцией, может считаться достигнутой, если все требования стандарта были выполнены;

- вводит понятие «стойкость к систематическим отказам», применяемое к элементу, характеризующее уверенность в том, что полнота безопасности, касающаяся систематических отказов элемента, соответствует требованиям заданного уровня полноты безопасности;

- применяет широкий диапазон принципов, методов и средств для достижения функциональной безопасности Э/Э/ПЭ систем, связанных с безопасностью, но не использует явно понятие «безопасный отказ». В то же время понятия «безопасный отказ» и «безопасный в своей основе отказ» могут быть использованы, но для этого необходимо обеспечить соответствующие требования в конкретных разделах стандарта, которым эти понятия должны соответствовать.

НАЦИОНАЛЬНЫЙ СТАНДАРТ РОССИЙСКОЙ ФЕДЕРАЦИИ

ФУНКЦИОНАЛЬНАЯ

БЕЗОПАСНОСТЬ СИСТЕМ ЭЛЕКТРИЧЕСКИХ, ЭЛЕКТРОННЫХ,

ПРОГРАММИРУЕМЫХ ЭЛЕКТРОННЫХ, СВЯЗАННЫХ С БЕЗОПАСНОСТЬЮ

Часть 7

Методы и средства

Functional safety of electrical

electronic programmable electronic safety-related systems. Part 7.

Techniques and measures

Дата введения - 2013-08-01

1 Область применения

1.1 Настоящий стандарт содержит общее описание различных методов и средств, обеспечивающих выполнение требований МЭК 61508-2 и МЭК 61508-3. Ссылки должны рассматриваться как базовые ссылки на методы и инструменты либо как примеры, и они могут не отражать современное состояние области.

1.2 МЭК 61508-1, МЭК 61508-2, МЭК 61508-3 и МЭК 61508-4 являются базовыми стандартами по безопасности, хотя этот статус не применим в контексте Э/Э/ПЭ систем, связанных с безопасностью, имеющих низкую сложность (см. пункт 3.4.3 МЭК 61508-4). В качестве базовых стандартов по безопасности, данные стандарты предназначены для использования техническими комитетами при подготовке стандартов в соответствии с принципами, изложенными в руководстве МЭК 104 и руководстве ИСО/МЭК 51. МЭК 61508-1, МЭК 61508-2, МЭК 61508-3 и МЭК 61508-4 предназначены для использования в качестве самостоятельных стандартов. Функция безопасности настоящего стандарта не применима к медицинскому оборудованию, соответствующему требованиям серии горизонтальных стандартов МЭК 60601 [4].

1.3 В круг обязанностей Технического комитета входит использование (там, где это возможно) основополагающих стандартов по безопасности при подготовке собственных стандартов. В этом случае требования, методы проверки или условия проверки настоящего основополагающего стандарта по безопасности не применяют, если на них нет конкретной ссылки или они не включены в стандарты, подготовленные этими техническими комитетами.

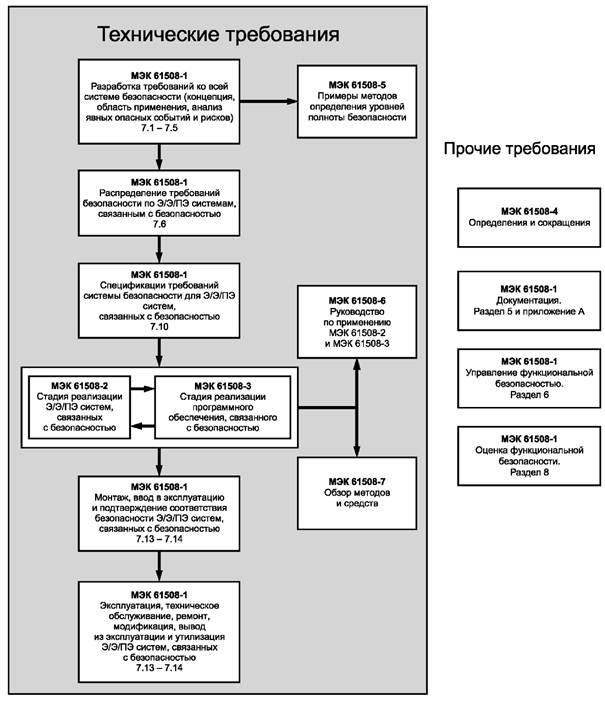

1.4 На рисунке 1 изображена общая структура стандартов серии МЭК 61508 и показана роль, которую играет настоящий стандарт в достижении функциональной безопасности Э/Э/ПЭ систем, связанных с безопасностью.

Рисунок 1 - Общая структура стандартов серии МЭК 61508

2 Нормативные ссылки

В настоящем стандарте использованы нормативные ссылки на следующие стандарты:

ИСО/МЭК Руководство 51:1990 Аспекты безопасности. Руководящие указания по включению в стандарты (ISO/IEC Guide 51:1999, Safety aspects - Guidelines for their inclusion in standards)

МЭК Руководство 104:2010 Подготовка публикаций по безопасности и использование базовых публикаций по безопасности и публикаций по безопасности групп (IEC Guide 104:2010, The preparation of safety publications and the use of basic safety publications and group safety publications)

МЭК 61508-1:2010 Функциональная безопасность систем электрических, электронных, программируемых электронных, связанных с безопасностью. Часть 1. Общие требования (IEC 61508-1:2010, Functional safety of electrical/electronic/programmable electronic safety-related systems - Part 1: General requirements)

МЭК 61508-2:2010 Функциональная безопасность систем электрических, электронных, программируемых электронных, связанных с безопасностью. Часть 2. Требования к системам электрическим, электронным, программируемым электронным, связанным с безопасностью (IEC 61508-4:2010, Functional safety of electrical/electronic/programmable electronic safety-related systems - Part 2: Requirements for electrical/electronic/programmable electronic safety-related systems)

МЭК 61508-3:2010 Функциональная безопасность систем электрических, электронных, программируемых электронных, связанных с безопасностью. Часть 3. Требования к программному обеспечению (IEC 61508-3:2010, Functional safety of electrical/electronic/programmable electronic safety-related systems - Part 3: Software requirements)

МЭК 61508-4:2010 Функциональная безопасность систем электрических, электронных, программируемых электронных, связанных с безопасностью. Часть 4. Определения и сокращения (IEC 61508-4:2010, Functional safety of electrical/electronic/programmable electronic safety-related systems - Part 4. Definitions and abbreviations)

3 Термины и определения

В настоящем стандарте применены термины, определения и сокращения по МЭК 61508-4.

Приложение А

(справочное)

Анализ методов и средств для Э/Э/ПЭ систем, связанных с безопасностью.

Управление

случайными отказами технических средств (см. МЭК 61508-2)

Главная цель. Управление отказами в электромеханических компонентах.

A.1.1 Обнаружение отказов путем мониторинга в режиме онлайн

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение А, таблицы A.2, A.3, A.7 и A.13 - A.18).

Цель. Обнаружение отказов путем контроля поведения Э/Э/ПЭ системы, связанной с безопасностью, в процессе нормального (в режиме онлайн) функционирования управляемого оборудования (далее - УО).

Описание. При определенных условиях отказы могут быть обнаружены с помощью информации, например, о поведении во времени УО. Например, если коммутатор, который является частью Э/Э/ПЭ системы, связанной с безопасностью, нормально активизируется со стороны УО и если при этом коммутатор не изменяет состояния в предполагаемое время, то этот отказ может быть обнаружен. Обычными способами невозможно локализовать такой отказ.

A.1.2 Мониторинг контактов реле

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблицы A.2 и A.14).

Цель. Обнаружение отказов (например пайки) контактов реле.

Описание. Активизируемые контактные реле (или положительно управляемые контакты в реле) спроектированы так, что их контакты жестко связаны между собой. Рассмотрим два переключаемых контакта а и b. Если нормально разомкнутый контакт а оказался спаянным (залипшим), то нормально замкнутый контакт b не может замкнуться, если обмотка реле обесточивается. Следовательно, контроль замыкания нормально замкнутого контакта b при обесточенной обмотке реле может быть использован для подтверждения того, что нормально разомкнутый контакт а разомкнут. Отсутствие замыкания нормально замкнутого контакта b указывает на отказ контакта a, поэтому схема контроля должна обеспечить надежное отключение или обеспечить продолжение отключения при любом управлении оборудования контактом а.

Литература:

Zusammenstellung und Bewertung elektromechanischer Sicherheitsschaltungen für Ver-riegelungseinrichtungen. F. Kreutzkampf, W. Hertel, Sicherheitstechnisches Informations- und Arbeitsblatt 330212, BIA-Handbuch. 17. Lfg. X/91, Erich Schmidt Verlag, Bielefeld. www.BGIA-HANDBUCHdigital.de/330212.

A.1.3 Компаратор

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблицы A.2, A.3, A.4).

Цель. Оперативное обнаружение (не одновременное) отказов в независимом модуле обработки или в компараторе.

Описание. Сигналы независимых модулей обработки сравнивают циклически или непрерывно компаратором аппаратных средств. Сам компаратор может быть внешне тестируемым или же может использовать самоконтролируемую технологию. Обнаруживаемые компаратором различия в поведении процессоров независимых модулей формируют информацию для сообщений об отказах.

A.1.4 Схема голосования по мажоритарному принципу

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблицы A.2, A.3 и A.4).

Цель. Обнаружение и парирование отказов по меньшей мере в одном из трех аппаратных каналов.

Описание. Модуль голосования, использующий мажоритарный принцип (2 из 3, 3 из 4 или т из п), используется для обнаружения и парирования отказов. Сама схема голосования может внешне тестироваться или использовать самоконтролирующие технологии.

Литература:

Guidelines for Safe Automation of Chemical Processes. CCPS, AlChE, New York, 1993, ISBN-10: 0-8169-0554-1, ISBN-13: 978-0-8169-0554-6.

A.1.5 Отсутствие питания (отключение энергии)

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблица A.16).

Цель. Выполнение функции безопасности при выключении или отсутствии питания.

Описание. Функция безопасности выполняется, если контакты реле разомкнуты и ток не проходит. Например, при использовании тормозов для остановки опасного вращения двигателя тормоза отпускаются замыкающими контактами в системах, связанных с безопасностью, и включаются размыкающими контактами в системах, связанных с безопасностью.

Литература:

Guidelines for Safe Automation of Chemical Processes. CCPS, AlChE, New York, 1993, ISBN-10: 0-8169-0554-1, ISBN-13: 978-0-8169-0554-6.

A.2 Электроника

Главная цель. Управление отказами в твердотельных компонентах.

A.2.1 Тестирование избыточным оборудованием

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблицы A.3, A.15, A.16 и A.18).

Цель. Обнаружение отказов с использованием избыточных аппаратных средств, то есть с использованием дополнительных аппаратных средств, не требующихся для реализации функций обработки.

Описание. Избыточные аппаратные средства могут быть использованы для тестирования на соответствующей частоте заданных функций безопасности. Такой подход обычно требуется для реализации положений пунктов A.1.1 или A.2.2.

A.2.2 Принципы динамического управления

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблица A.3).

Цель. Обнаружение статических отказов путем динамической обработки сигналов.

Описание. Принудительное изменение других статических сигналов (генерируемых извне или внутри) помогает обнаруживать статические отказы в компонентах. Этот метод часто ассоциируется с электромеханическими компонентами.

Литература:

Elektronik in der Sicherheitstechnik. H. Jürs, D. Reinert, Sicherheitstechnisches Informations - und Arbeitsblatt 330220, BIA-Handbuch, Erich-Schmidt Verlag, Bielefeld, 1993, http://www.bgia-handbuchdigital.de/330220.

A.2.3 Стандартный тестовый порт доступа и архитектура граничного сканирования

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблицы A.3, A.15 и A.18).

Цель. Управление и наблюдение за происходящим на каждом контакте интегральной схемы (ИС).

Описание. Тестирование граничного сканирования представляет собой метод построения ИС, который повышает тестируемость ИС, разрешая проблему доступа к внутренним точкам тестируемой схемы. В типичной сканируемой по границам интегральной схеме, содержащей внутренние логические схемы, а также входные и выходные буферы, между внутренними логическими схемами и входными/выходными буферами, соединенными с внешними контактами ИС, размещается ступень сдвигового регистра. Содержимое каждого сдвигового регистра находится в ячейке граничного сканирования. Ячейка граничного сканирования может управлять и наблюдать за происходящим на каждом входном и выходном контакте ИС через стандартный тестовый порт доступа. Тестирование внутренних логических схем ИС проводится путем отключения размещенных на чипе внутренних логических схем от входных сигналов, получаемых от окружающих компонентов, и последующего выполнения внутреннего тестирования. Эти тесты могут быть использованы для обнаружения отказов в ИС.

Литература:

IEEE 1149-1:2001, IEEE standard test access port and boundary-scan architecture, IEEE Computer Society, 2001, ISBN: 0-7381-2944-5.

A.2.4 (He используется)

A.2.5 Избыточный контроль

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблица A.3).

Цель. Обнаружение отказов путем создания нескольких функциональных модулей, контроля поведения каждого из них для обнаружения отказов и последующего инициирования перехода в безопасное состояние при обнаружении какого-либо несоответствия в поведении.

Описание. Функция безопасности выполняется по меньшей мере двумя аппаратными каналами. Выходы этих каналов контролируются и безопасное состояние инициируется при обнаружении отказа (в случае, если выходные сигналы из всех каналов не идентичны).

Литература:

Elektronik in der Sicherheitstechnik. H. Jürs, D. Reinert, Sicherheitstechnisches Informations - und Arbeitsblatt 330220, BIA-Handbuch, Erich-Schmidt Verlag, Bielefeld, 1993, http://www.bgia-handbuchdigital.de/330220.

Dependability of Critical Computer Systems 1. F. J. Redmill, Elsevier Applied Science, 1988, ISBN 1-85166-203-0.

A.2.6 Электрические/электронные компоненты с автоматической проверкой

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблица A.3).

Цель. Обнаружение отказов путем периодической проверки способности выполнения функции безопасности.

Описание. Аппаратные средства тестируются до запуска процесса и затем тестируются повторно через соответствующие интервалы. УО продолжает работу только при условии успешного прохождения каждого теста.

Литература:

Elektronik in der Sicherheitstechnik. H. Jürs, D. Reinert, Sicherheitstechnisches Informations - und Arbeitsblatt 330220, BIA-Handbuch, Erich-Schmidt Verlag, Bielefeld, 1993, http://www.bgia-handbuchdigital.de/330220.

Dependability of Critical Computer Systems 1. F.J. Redmill, Elsevier Applied Science, 1988, ISBN 1-85166-203-0.

A.2.7 Текущий контроль аналоговых сигналов

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблицы A.3 и A.13).

Цель. Повышение достоверности результатов измерений аналоговых сигналов.

Описание. Везде, где возможно, используются аналоговые приборы, а не цифровые. В аналоговых приборах отключение или безопасные состояния представляются уровнями аналоговых сигналов обычно с контролем устойчивости уровня этого сигнала. Это обеспечивает непрерывный контроль и высокую степень достоверности передачи сигнала, снижает частоту необходимого гарантийного тестирования функции чувствительности передатчика. Внешние интерфейсы, например импульсные линии, также нуждаются в тестировании.

A.2.8 Снижение максимальных значений

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2, подпункт 7.4.2.13.

Цель. Повышение надежности компонентов аппаратных средств.

Описание. Компоненты аппаратных средств успешно выполняют свои функции на уровнях напряжений, которые определены при проектировании системы и являются более низкими, чем их максимальные значения, определенные в спецификации. Снижение этих значений является обычной практикой, гарантирующей, что при всех нормальных условиях эксплуатации компоненты будут успешно функционировать при уровнях напряжений ниже их максимальных значений.

A.3 Модули обработки

Главная цель. Распознавать отказы, которые приводят к неправильным результатам в модулях обработки.

A.3.1 Программное самотестирование: предельное количество комбинаций (одноканальное)

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблица A.4).

Цель. Оперативное обнаружение отказов в модулях обработки.

Описание. Аппаратные средства создаются с использованием стандартных методов, не учитывающих специальных требований к безопасности. Обнаружение отказов реализуется целиком дополнительными программными функциями, которые выполняют самотестирование с использованием по меньшей мере двух дополнительных комбинаций данных (например 55hex и AAhex).

A.3.2 Программное самотестирование: блуждающий бит (одноканальное)

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблица A.4).

Цель. Оперативное обнаружение отказов в физической памяти (например в регистрах) и дешифраторе команд процессора.

Описание. Обнаружение отказов полностью реализуется дополнительными программными функциями, которые выполняют самотестирование с использованием комбинации данных (например комбинации блуждающих битов), которая тестирует физическую память (регистры данных и адресные регистры) и дешифратор команд. Однако диагностический охват составляет только 90 %.

A.3.3 Самотестирование, обеспечиваемое оборудованием (одноканальное)

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблица A.4).

Цель. Оперативное обнаружение отказов в процессоре с использованием специальных аппаратных средств, которые увеличивают скорость и расширяют область обнаружения отказов.

Описание. Дополнительные специальные аппаратные средства обеспечивают функции самотестирования для обнаружения отказов. Например, таким средством может быть аппаратный модуль, который циклически контролирует выход на наличие конкретной битовой комбинации, используя механизм сторожевой схемы.

A.3.4 Запрограммированная обработка (одноканальная)

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблица A.4).

Цель. Оперативное обнаружение отказов в процессоре.

Описание. Процессоры могут быть спроектированы со встроенными специальными функциями распознавания или исправления отказов. До сих пор эти функции применялись только в относительно простых схемах и не получили широкого распространения. Однако такие функции не должны исключаться в будущих разработках.

Литература:

Le Processeur Code: un nouveau concept applique a la securite des systemes de transports. Gabriel, Martin, Wartski, Revue Generale des chemins de fer, No. 6, June 1990.

Vital Coded Microprocessor Principles и Application for Various Transit Systems. P. Forin, IFAC Control Computers Communications in Transportation, 79-84, 1989.

A.3.5 Программное обнаружение несовпадений

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблица A.4).

Цель. Оперативное обнаружение отказов в процессоре путем динамического программного сравнения.

Описание. Два модуля взаимно обмениваются данными (включая результаты, промежуточные результаты и тестируемые данные). Если при сравнении данных, выдаваемых с использованием программных средств в каждом модуле, обнаруживаются различия, то это приводит к выдаче сообщений об отказе.

A.4 Постоянная память

Главная цель. Выявление модификаций информации в постоянной памяти.

A.4.1 Сохранение слов с многобитовой избыточностью (например контроль ROM с модифицированным кодом Хэмминга)

Примечание - См. также A.5.6 и C.3.2. Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблица A.5).

Цель. Обнаружение всех однобитовых отказов, всех двухбитовых отказов и некоторых отказов во всех битах в 16-битовом слове.

Описание. Каждое слово в памяти расширяется несколькими избыточными битами для формирования модифицированного кода Хэмминга с расстоянием, равным 4 (по меньшей мере). При каждом считывании слова проверка избыточных битов может указывать, произошло ли искажение. При обнаружении различия вырабатывается сообщение об отказе. Эта процедура может также использоваться для обнаружения ошибок адресации путем вычисления избыточных битов для объединения слова данных с его адресом.

Литература:

Prüfbare und korrigierbare Codes. W.W. Peterson, München, Oldenburg, 1967.

Error detecting and error correcting codes. R. W. Hemming, The Bell System Technical Journal 29 (2), 147-160,

1950.

A.4.2 Модифицируемая контрольная сумма

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблица A.5).

Цель. Обнаружение всех отказов нечетных битов, то есть приблизительно 50 % всех возможных битовых отказов.

Описание. Контрольная сумма блока памяти образуется соответствующим алгоритмом, который обрабатывает все слова в блоке памяти. Эта контрольная сумма может храниться как дополнительное слово в ROM, либо может быть добавлена как дополнительное слово в блок памяти для того, чтобы алгоритм контрольной суммы выработал заранее заданное значение. В последнем тестировании памяти контрольная сумма создается снова с использованием того же алгоритма, и результат сравнивается с запомненным или заданным значением. При обнаружении различий вырабатывается сообщение об ошибке.

A.4.3 Сигнатура из одного слова (8 бит)

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблица A.5).

Цель. Обнаружение всех однобитовых отказов и всех многобитовых ошибок в слове при достижении приблизительно 99,6 % всех возможных битовых отказов.

Описание. Содержимое блока памяти сжимается (с использованием аппаратных или программных средств) в одно слово памяти с использованием алгоритма контроля с помощью избыточного циклического кода (CRC). Типичный алгоритм CRC рассматривает все содержимое блока памяти как побайтовый или побитовый последовательный поток данных, в котором выполняется непрерывное полиномиальное деление с использованием полиномиального генератора. Остаток от деления сохраняется и представляет собой сжатое содержимое памяти - «сигнатуру» памяти. Сигнатура вычисляется каждый раз при последующем тестировании и сравнивается с уже запомненным значением. При обнаружении различий выдается сообщение об ошибке.

A.4.4 Сигнатура из двух слов (16 бит)

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблица A.5).

Цель. Обнаружение всех однобитовых ошибок и всех многобитовых ошибок в слове составляет примерно 99,998 % всех возможных битовых ошибок.

Описание. Данная процедура вычисляет сигнатуру с использованием алгоритма контроля с помощью CRC, однако длина результирующего значения составляет по меньшей мере два слова. Расширенная сигнатура заносится в память, повторно вычисляется и сравнивается как одно слово. При обнаружении различий между сохраненной и повторно вычисленной сигнатурами выдается сообщение об ошибке.

A.4.5 Дублирование блока (например дублирование ROM в аппаратном и программном исполнении)

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A. таблица A.5).

Цель. Обнаружение всех битовых ошибок.

Описание. Адресное пространство дублируется в двух областях памяти. Первая область памяти работает в нормальном режиме. Вторая содержит ту же информацию и доступна параллельно с первой. Их выходы сравниваются, и при обнаружении различий выдается сообщение об ошибке. Для обнаружения некоторых видов битовых ошибок данные должны запоминаться инверсно в одной из двух областей памяти и инвертироваться обратно при чтении.

A.5 Память с произвольным доступом

Главная цель. Обнаружение отказов во время адресации, записи, запоминания и считывания.

Примечание - Случайные сбои, перечисленные в МЭК 61508-2, таблица A.1, являются отказами, которые должны быть обнаружены в процессе эксплуатации или должны быть проанализированы при выводе доли безопасных отказов. Причинами случайных ошибок являются: (1) альфа-частицы, образовавшиеся в результате процесса распада, (2) нейтроны, (3) внешний источник электромагнитного излучения и (4) внутренние перекрестные помехи. Внешний источник электромагнитного излучения должен соответствовать другим требованиям настоящего стандарта.

Результаты воздействия альфа-частиц и нейтронов могут быть обработаны функционирующими средствами обеспечения полноты безопасности. Но такие средства обеспечения полноты безопасности эффективны для случайных отказов аппаратных средств и не эффективны для случайных сбоев, например тесты для ОЗУ, такие как «блуждающая траектория», GALPAT и т.д., не являются эффективными, тогда как методы, использующие контроль четности и коды с исправлением ошибок, возвращающие содержимое ячеек памяти, являются эффективными.

Случайный сбой происходит, когда излучение вызывает такой заряд, который может изменить состояние или переключить с низкого уровня напряжения на высокий ячейку полупроводниковой памяти, регистр, защелку или триггер. Такую случайную ошибку называют «исправимой», потому что сама схема излучением не повреждается. Такие ошибки разделяют на однобитовые нарушения (SBU) или однособытийные нарушения (SEU) и многобитовые нарушения (MBU).

Если схема, в которой произошел сбой, является запоминающим элементом, таким как ячейка памяти или триггер, то ее состояние сохранится до следующей (намеченной) операции записи. Новые данные будут храниться правильно. В комбинаторной схеме это приведет скорее к незначительному сбою, потому что существует постоянный поток энергии из компонента, управляющего этим узлом. Влияние на соединительные провода и линии связи также может быть незначительным. Однако из-за большей емкости воздействие на них альфа-частиц и нейтронов считают незначительным.

Такие случайные сбои могут происходить в переменной памяти любого вида, то есть в DRAM, SRAM, регистровой памяти в МР, кэш-памяти, конвейерах, регистрах конфигурации устройств, таких как АОС, DMA, MMU, контроллер прерываний, сложные таймеры. Чувствительность к альфа-частицам и нейтронам зависит от напряжения питания и геометрии. Небольшие конфигурации с напряжением питания 2,5 В и особенно ниже 1,8 В потребуют более серьезной оценки и более эффективных мер защиты.

Интенсивность случайных сбоев для (встроенной) памяти находится в диапазоне от 700 Fit/MBit до 1200 Fit/MBit (см. перечисления а) и i) ниже). Это эталонное значение для сравнения с данными, полученными для устройств, реализованных на основе кремниевой технологии. До недавнего времени полагали, что SBU были доминирующими, но последний прогноз (см. перечисление а) ниже) показывает растущий процент MBU в общей интенсивности случайных сбоев (SEP) для технологий менее 65 нм.

Более подробная информация о случайных сбоях дана в следующих источниках:

a) Altitude SEE Test European Platform (ASTEP) and First Results in CMOS 130 nm SRAM. J.-L. Autran, P. Roche, C. Sudre et al. Nuclear Science, IEEE Transactions on Volume 54, Issue 4, Aug. 2007 Page(s):1002-1009;

b) Radiation-Induced Soft Errors in Advanced Semiconductor Technologies, Robert C. Baumann, Fellow, IEEE, IEEE TRANSACTIONS ON DEVICE AND MATERIALS RELIABILITY, VOL. 5, NO. 3, SEPTEMBER 2005;

c) Soft errors’ impact on system reliability, Ritesh Mastipuram and Edwin C Wee, Cypress Semiconductor, 2004;

d) Trends And Challenges In VLSI Circuit Reliability, C. Costantinescu, Intel, 2003, IEEE Computer Society;

e) Basic mechanisms and modeling of single-event upset in digital microelectronics, P. E. Dodd and L. W. Massengill, IEEE Trans. Nucl. Sci., vol. 50, no. 3, pp. 583-602, Jun. 2003;

f) Destructive single-event effects in semiconductor devices and ICs, F. W. Sexton, IEEE Trans. Nucl. Sci., vol. 50, no. 3, pp. 603-621, Jun. 2003;

g) Coming Challenges in Microarchitecture and Architecture, Ronen, Mendelson, Proceedings of the IEEE, Volume 89, Issue 3, Mar 2001 Page(s):325-340;

h) Scaling and Technology Issues for Soft Error Rates, A Johnston, 4th Annual Research Conference on Reliability Stanford University, October 2000;

i) International Technology Roadmap for Semiconductors (ITRS), several papers.

A.5.1 Тесты «шахматная доска» или «марш» для памяти с произвольным доступом

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблица A.6).

Цель. Обнаружение преимущественно статических битовых ошибок.

Описание. Расположенная в шахматном порядке битовая комбинация нулей и единиц записывается в ячейки памяти с битовой организацией. Затем эти ячейки анализируются попарно с тем, чтобы убедиться в их одинаковости и правильности. Адрес первой ячейки такой пары является переменным, а адрес второй ячейки этой пары образуется путем битового инвертирования первого адреса. При первом прохождении диапазон адресов памяти проходят в направлении более высоких адресов переменных адресов, а при втором прохождении - в направлении более низких адресов. После этого оба прохождения повторяются с заранее заданным инвертированием. При обнаружении какого-либо различия выдается сообщение об отказе.

При «маршевом» тестировании памяти с произвольным доступом ячейки памяти с битовой организацией инициализируются унифицированным потоком битов. При первом прохождении ячейки анализируются в нисходящей последовательности; проверяется правильность содержимого каждой ячейки и ее содержимое инвертируется. Основа, созданная в первом прохождении, рассматривается при втором прохождении в убывающем порядке и так же обрабатывается. Первые прохождения повторяются с инвертируемыми предварительными значениями в третьем и четвертом прохождениях. При обнаружении различий выдается сообщение об отказе.

A.5.2 Тест «блуждающая траектория» для памяти с произвольным доступом

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблица A.6).

Цель. Обнаружение статических и динамических ошибочных битов и перекрестных помех между ячейками памяти.

Описание. Тестируемая область памяти инициализируется унифицированным потоком битов. Затем первая ячейка инвертируется, и остальная часть памяти анализируется на правильность. После этого первая ячейка повторно инвертируется для возврата в исходное значение, и вся процедура повторяется для следующей ячейки. Второе прохождение «модели блуждающего бита» осуществляется при инверсии всех первоначально назначенных значений памяти. При обнаружении различий выдается сообщение об ошибке.

A.5.3 Тест «GALPAT» или «Прозрачный GALPAT» для памяти с произвольным доступом

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблица A.6).

Цель. Обнаружение статических битовых отказов и большой части динамических связей.

Описание. При тестировании памяти с произвольным доступом «попарной записью-считыванием» выбранная область памяти сначала инициализируется унифицировано (то есть все 0 или все 1). После этого первая ячейка памяти тестируется и затем инвертируется, и все остальные ячейки анализируются на правильность содержимого. После каждого доступа по чтению к одной из оставшихся ячеек инвертированная ячейка также проверяется. Эта процедура повторяется для каждой ячейки в выбранной области памяти. Второе прохождение выполняется противоположно первому. Любые различия приводят к выдаче сообщения об ошибке.

Тестирование «прозрачной попарной записью-считыванием» представляет собой вариацию описанной выше процедуры: вместо инициализации всех ячеек в выбранной области памяти существующее содержимое остается неизменным, а для сравнения содержимого набора ячеек используются контрольные суммы (сигнатуры). Выбирается первая тестируемая ячейка области памяти и вычисляется и сохраняется сигнатура S1 всех оставшихся ячеек области. Затем тестируемые ячейки инвертируются, и повторно вычисляется сигнатура S2. (После каждого доступа по чтению к одной из оставшихся ячеек инвертируемая ячейка также проверяется.) Сигнатура S2 сравнивается с сигнатурой S1 и при любом различии выдается сообщение об ошибке. Тестируемая ячейка повторно инвертируется для повторного установления исходного содержимого и сигнатура S3 всех оставшихся ячеек повторно вычисляется и сравнивается с сигнатурой S1. Любые различия приводят к выдаче сообщения об ошибке. Все ячейки памяти в выбранной области тестируются тем же способом.

A.5.4 Тест «Абраам» для памяти с произвольным доступом

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблица A.6).

Цель. Обнаружение всех постоянных отказов и отказов в соединениях между ячейками памяти.

Описание. Диагностический охват выше, чем при тесте «попарная запись-считывание». Число операций, необходимых для выполнения всего тестирования памяти, составляет примерно 30 п, где п - число ячеек памяти. Тестирование может быть «прозрачным» при выполнении запоминания и тестирования в различных временных сегментах в периоде рабочего цикла.

Литература:

Efficient Algorithms for Testing Semiconductor Random-Access Memories. R. Nair, S. M. Thatte, J.A. Abraham, IEEE Trans. Comput. C-27 (6), 572-576, 1978.

A.5.5 Однобитовая избыточность (например контроль памяти с произвольным доступом с помощью бита четности)

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблица A.6).

Цель. Обнаружение 50 % всех возможных битовых отказов в тестируемой области памяти.

Описание. Каждое слово в памяти расширяется на один бит (бит четности), который дополняет каждое слово до четного или нечетного числа логических единиц. Четность слова данных проверяется при каждом чтении. При обнаружении ложного числа единиц выдается сообщение об ошибке. Выбор четности или нечетности должен осуществляться так, чтобы всякий раз в случае отказа не выдавалось ничего, кроме нулевого (0) и единичного (1) слова, вырабатывалось уведомление о том, что это слово неправильно закодировано. Контроль четности также может быть использован для обнаружения ошибок адресации, если четность определяется для объединения слова данных с его адресом.

A.5.6 Контроль памяти с произвольным доступом с помощью модифицированного кода Хэмминга или обнаружение ошибок данных с помощью кодов обнаружения и исправления ошибок (EDC)

Примечание - См. также A.4.1 и C.3.2. Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблица A.6).

Цель. Обнаружение всех нечетных битовых отказов, всех двухбитовых отказов, некоторых трехбитовых отказов и некоторых многобитовых отказов.

Описание. Каждое слово в памяти расширяется несколькими избыточными битами для выработки модифицированного кода Хэмминга с расстоянием Хэмминга, равным по меньшей мере 4. При каждом считывании слова проверка избыточных битов может указывать, произошло ли искажение. При обнаружении различий выдается сообщение об отказе. Эта процедура может быть также использована для обнаружения ошибок адресации при вычислении избыточных битов для объединения данных с его адресом.

Литература:

Prüfbare und korrigierbare Codes. W.W. Peterson, München, Oldenburg, 1967.

Error detecting и error correcting codes. R.W. Hamming, The Bell System Technical Journal 29 (2), 147-160, 1950.

A.5.7 Дублирование со сравнением памяти с произвольным доступом с аппаратными или программными средствами и тестирование чтением/записью

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблица A.6).

Цель. Обнаружение всех битовых отказов.

Описание. Адресное пространство содержит две части. Первая часть памяти функционирует в нормальном режиме. Вторая часть памяти содержит ту же информацию и доступна параллельно с первой. Выходы этих частей памяти сравниваются. При обнаружении различий выдается сообщение об ошибке. Для обнаружения некоторых видов битовых ошибок данные должны сохраняться инверсно в одной из двух частей памяти и обратно инвертироваться при чтении.

A.6 Устройства ввода-вывода и интерфейсы (внешний обмен)

Главная цель. Обнаружение отказов на устройствах ввода и вывода (цифровые, аналоговые, последовательные или параллельные) и предотвращение дальнейшей передачи недопустимых выходных данных.

A.6.1 Тестирующая комбинация

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблицы A.7, A.13 и A.14).

Цель. Обнаружение статических отказов (константные отказы) и перекрестных помех.

Описание. Этот метод реализует независимое от потока данных циклическое тестирование входных и выходных элементов. В нем используются определенные тестирующие комбинации для сравнения с соответствующими этим тестирующим комбинациям предполагаемыми значениями. Информация тестирующей комбинации, восприятие и оценка тестирующей комбинации должны быть независимы друг от друга. Тестирующие комбинации не должны неблагоприятно влиять на операции УО.

A.6.2 Кодовая защита

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблицы A.7, A.15, A.16 и A.18).

Цель. Обнаружение случайных отказов аппаратных средств и систематических ошибок в потоке ввода/вы- вода данных.

Описание. Процедура, реализующая кодовую защиту, защищает вводимую и выводимую информацию от систематических и случайных отказов аппаратных средств. Кодовая защита обеспечивает зависимое от потока данных обнаружение отказов входных и выходных модулей, основываясь на избыточности информации и/или временной избыточности. Обычно избыточная информация налагается на входные и/или выходные данные; тем самым обеспечиваются средства для мониторинга правильности операций входных и выходных схем. Возможно применение многих методов - например, сигнал несущей частоты может налагаться на выходной сигнал датчика. После этого логический модуль может проверить наличие частоты несущей, либо на выходе канала могут быть добавлены избыточные кодовые биты для контроля действительности прохождения сигнала между логическим модулем и оконечным исполнительным механизмом.

A.6.3 Многоканальное параллельное выходное устройство

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблица A.7).

Цель. Обнаружение случайных отказов аппаратных средств (константные отказы), отказов, обусловленных внешними воздействиями, временных сбоев, отказов адресации, постепенных отказов и самоустраняющихся отказов.

Описание. Это зависимое от потока данных многоканальное параллельное выходное устройство с независимыми выходами для обнаружения случайных аппаратных отказов. Обнаружение отказов осуществляется с помощью внешних компараторов. При появлении отказа УО непосредственно отключается. Это устройство действует только в том случае, если поток данных изменяется в интервале диагностического тестирования.

A.6.4 Средство контроля выходов

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение А, таблица A.7).

Цель. Обнаружение случайных отказов, отказов, обусловленных внешними воздействиями, временных сбоев, отказов адресации, постепенных отказов (для аналоговых сигналов) и самоустраняющихся отказов.

Описание. Это устройство, зависимое от потока данных, сравнивает выходные данные с независимыми входными данными для обеспечения совместимости с областью допустимых значений (время, диапазон). Обнаруженный отказ не всегда относится к неправильному выходному сигналу. Это устройство действует только в том случае, если поток данных изменяется в интервале диагностического тестирования.

A.6.5 Сравнение/голосование входных данных

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблицы A.7 и A.13).

Цель. Обнаружение случайных отказов, отказов, обусловленных внешними воздействиями, временных сбоев, отказов адресации, постепенных отказов (для аналоговых сигналов) и самоустраняющихся отказов.

Описание. Это устройство, зависимое от потока данных, сравнивает выходные данные с независимыми входными данными для обеспечения совместимости с областью допустимых значений (время, диапазон). Реализуемая избыточность может быть 1 из 2, 2 из 3 или более высокая. Это устройство действует только в том случае, если поток данных изменяется в интервале диагностического тестирования.

A.7. Маршруты данных (внутренний обмен)

Главная цель. Обнаружение отказов, обусловленных искажениями при передаче информации.

A.7.1 Однобитовая аппаратная избыточность

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблица A.8).

Цель. Обнаружение всех нечетно-битовых ошибок, то есть 50 % всех возможных битовых ошибок в потоке данных.

Описание. Шина расширяется на одну линию (бит) и эта дополнительная линия (бит) используется для обнаружения отказов путем проверки на четность.

A.7.2 Многобитовая аппаратная избыточность

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблица A.8).

Цель. Обнаружение отказов в процессе передачи по шине и в последовательных каналах связи.

Описание. Шина расширяется на две или более линий (битов) и эти дополнительные линии (биты) используются для обнаружения отказов методом кода Хэмминга.

A.7.3 Полная аппаратная избыточность

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблица A.8).

Цель. Обнаружение отказов в процессе передачи данных путем сравнения сигналов двух шин.

Описание. Шина дублируется и дополнительные линии (биты) используются для обнаружения отказов.

A.7.4 Анализ с использованием тестирующих комбинаций

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение А, таблица A.8).

Цель. Обнаружение статических отказов (постоянных отказов) и перекрестных помех.

Описание. Осуществляется независимое от потока данных циклическое тестирование маршрутов данных. Используется определенная тестирующая комбинация для сравнения наблюдаемых значений с соответствующими предполагаемыми значениями.

Восприятие информации о тестирующей комбинации и ее оценка должны быть независимы друг от друга. Тестирующие комбинации не должны неблагоприятно влиять на операции УО.

A.7.5 Избыточность при передаче

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблица A.8).

Цель. Обнаружение самоустраняющихся отказов в обмене по шине.

Описание. Информация передается последовательно несколько раз. Повторение осуществляется только для обнаружения самоустраняющихся отказов.

A.7.6 Информационная избыточность

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблица A.8).

Цель. Обнаружение отказов в обмене по шине.

Описание. Данные передаются блоками наряду с вычислениями контрольной суммы для каждого блока. После этого приемник повторно вычисляет контрольную сумму полученных данных. Результат сравнивается с полученной контрольной суммой.

A.8 Источник питания

Главная цель. Обнаружение или устойчивость к отказам, обусловленным источником питания.

A.8.1 Защита от броска напряжения с помощью безопасного выключения

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблица A.9).

Цель. Защита систем, связанных с безопасностью, от броска напряжения.

Описание. Бросок напряжения обнаруживается достаточно рано с тем, чтобы все выходы могли быть переключены в безопасное состояние процедурой отключения питания или переключились на второй блок питания.

Литература:

Guidelines for Safe Automation of Chemical Processes. CCPS, AlChE, New York, 1993, ISBN-10: 0-8169-0554-1, ISBN-13: 978-0-8169-0554-6.

A.8.2 Управление напряжением (вторичным)

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблица A.9).

Цель. Контроль вторичных напряжений и инициализация безопасного состояния, если значение напряжения не находится в заданном диапазоне.

Описание. Вторичное напряжение контролируется и питание отключается, либо происходит переключение на второй блок питания, если напряжение не находится в заданном диапазоне.

A.8.3 Отключение системы безопасности при снижении питания

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблица A.9).

Цель. Отключение питания с сохранением системой безопасности имеющейся информации.

Описание. Заранее выявляется бросок напряжения или слишком низкое напряжение питания для того, чтобы процедура отключения питания успела сохранить внутреннее состояние в неэнергозависимой памяти (при необходимости) и тем самым установить все выходы в безопасное состояние, или же все выходы переключить в безопасное состояние, либо происходит переключение на второй блок питания.

A.9 Временной и логический контроль последовательности выполнения программ

Примечание - На эту группу методов или средств даны ссылки в МЭК 61508-2 (см. приложение A, таблицы A.15, A.16 и A.18).

Главная цель. Обнаружение искаженных программных последовательностей. Искаженная программная последовательность появляется, если отдельные элементы программы (например программные модули, подпрограммы или команды) обрабатываются в неправильной последовательности, или в несоответствующий период времени, или если сбилась тактовая частота процессора.

A.9.1 Контрольный датчик времени с отдельной временной базой без временного окна

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблицы A.10 и A.11).

Цель. Контроль поведения и последовательности выполнения программ.

Описание. Внешние средства определения времени с отдельной базой времени (например контрольный датчик времени) периодически переключаются для контроля поведения компьютера и последовательности выполнения программ. Важно, чтобы моменты переключения были правильно расположены в программе. Контрольный датчик времени не переключается с некоторым фиксированным периодом, однако задается максимальный интервал.

A.9.2 Контрольный датчик времени с отдельной временной базой и временным окном

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблицы A.10 и A.11).

Цель. Контроль поведения и последовательности выполнения программ.

Описание. Внешние средства определения времени с отдельной базой времени (например контрольный датчик времени) периодически переключаются для контроля поведения компьютера и последовательности выполнения программ. Важно, чтобы моменты переключения были правильно расположены в программе. Контрольный датчик времени не переключается с некоторым фиксированным периодом, однако задается максимальный интервал. Если последовательности программ выполняются больше или меньше ожидаемого времени, то выполняется действие чрезвычайного случая.

A.9.3 Логический контроль последовательности выполнения программ

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблицы A.10 и A.11).

Цель. Контроль правильной последовательности выполнения отдельных частей программы.

Описание. Правильная последовательность выполнения отдельных частей программы контролируется с помощью программных средств (процедур учета, ключевых процедур) или с использованием внешних средств контроля. Важно, чтобы точки проверки располагались в программе правильно.

A.9.4 Комбинация временного и логического контроля последовательности выполнения программ

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблицы A.10 и A.11).

Цель. Контроль поведения и правильной последовательности выполнения отдельных частей программы.

Описание. Средство определения времени (например контрольный датчик времени), контролирующее программную последовательность, вновь запускается только в случае, если последовательность модулей программы выполняется правильно.

A.9.5 Первоначальный тест при включении

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблицы A.10 и A.11).

Цель. Обнаружение отказов при первоначальном тесте.

Описание. При запуске проводится первоначальный тест. Запуск возможен только в случае, если первоначальный тест прошел успешно. Например, датчик температуры может быть проверен нагретым резистором при запуске.

A.10 Вентиляция и температура

Примечание - На эту группу методов и средств дана ссылка в МЭК 61508-2 (см. приложение A, таблицы A.16 и A.17).

Главная цель. Управление отказами в системах вентиляции и температурных приборах и/или их контроль, если они связаны с безопасностью.

A.10.1 Датчик температуры

Цель. Обнаружение температурного перегрева или недогрева до того, как система начнет действовать вне заданных требований.

Описание. Датчик температуры контролирует температуру в наиболее критических точках Э/Э/ПЭ системы, связанной с безопасностью. Прежде чем температура выйдет из заданного диапазона, происходит аварийное действие.

A.10.2 Управление вентиляцией

Цель. Обнаружение отказов в работе вентилятора.

Описание. Работа вентиляторов контролируется. Если вентилятор находится в нерабочем состоянии, то предпринимаются действия по восстановлению его рабочего состояния (или его аварийному отключению).

A.10.3 Безопасное выключение с использованием плавкого предохранителя

Цель. Выключение системы, связанной с безопасностью, до того как параметры системы выйдут из заданных температурных режимов.

Описание. Плавкий предохранитель используется для выключения систем, связанных с безопасностью. В ПЭ системе выключение осуществляется процедурой отключения питания, которая хранит информацию, необходимую при аварийных действиях.

A.10.4 Пороговые сообщения от термодатчиков и условная тревога

Цель. Показать, что система, связанная с безопасностью, работает также за пределами допусков по температуре.

Описание. Измеряется температура, а при ее выходе из заданного диапазона выдается аварийный сигнал.

A.10.5 Соединение устройства принудительного охлаждения воздуха и индикатора состояний

Цель. Не допустить перегрева путем искусственного воздушного охлаждения.

Описание. Измеряется температура. Если температура превышает заданный предел, то включается искусственное воздушное охлаждение. Пользователь информируется об измеренном значении температуры.

A.11 Обмен и запоминающее устройство большой емкости

Главная цель. Контроль отказов в процессе обмена между внешними источниками и запоминающим устройством большой емкости.

A.11.1 Разделение линий электрического питания и линий передачи информации

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблица A.16).

Цель. Минимизировать перекрестные помехи информационных линий, индуцируемые сильным током системы питания.

Описание. Линии, обеспечивающие электрическое питание, отделяются от линий, переносящих информацию. Электрическое поле, которое может индуцировать на информационных линиях всплески напряжения, уменьшается с увеличением расстояния.

A.11.2 Пространственное разделение групповых линий

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблица A.16).

Цель. Минимизировать перекрестные помехи, индуцируемые током системы питания в групповых линиях.

Описание. Линии с дублирующими сигналами отделяются друг от друга. Электрическое поле, которое могут индуцировать броски напряжений в групповых линиях, уменьшается с увеличением расстояния. Это отделение линий снижает также отказы по общей причине.

A.11.3 Повышение устойчивости к электромагнитным воздействиям

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблицы A.16 и A.18).

Цель. Минимизировать электромагнитные влияния на систему, связанную с безопасностью.

Описание. Создание таких методов, как экранирование и фильтрация, для уменьшения чувствительности систем, связанных с безопасностью, к электромагнитным полям, которые могут наводиться на линии питания или сигнальные линии, либо возникать в результате электростатических разрядов.

Примечание - Требования к устойчивости систем, связанных с безопасностью, и оборудования при выполнении функций, связанных с безопасностью (функциональная безопасность), для промышленных применений см. в [5] и [6].

Литература:

IEC/TR 61000-5-2:1997, Electromagnetic compatibility (EMC) - Part 5: Installation and mitigation guidelines - Section 2: Earthing and cabling.

Principles and Techniques of Electromagnetic Compatibility, Second Edition, C. Christopoulos, CRC Press, 2007, ISBN-10: 0849370353, ISBN-13: 978-0849370359.

Noise Reduction Techniques in Electronic Systems. H. W. Ott, John Wiley Interscience, 2nd Edition, 1988.

EMC for Product Designers. Tim Williams, Newnes, 2007, ISBN 0750681705.

Grounding and Shielding Techniques in Instrumentation, 3 edition, R. Morrison Wiley-lnterscience, New York, 1986, ISBN-10: 0471838055, ISBN-13: 978-0471838050.

A.11.4 Передача неэквивалентных сигналов

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблицы A.7 и A.16).

Цель. Обнаружение одинаковых индуцированных напряжений в групповых линиях передачи сигналов.

Описание. Вся дублируемая информация передается с неэквивалентными сигналами (например логические 1 и 0). Ошибки по общей причине (например вызванные электромагнитными излучениями) могут быть обнаружены неэквивалентным компаратором.

Литература:

Elektronik in der Sicherheitstechnik. H. Jürs, D. Reinert, Sicherheitstechnisches Informations- und Arbeitsblatt 330220, BIA-Handbuch. 20. Lfg. V/93, Erich Schmidt Verlag, Bielefeld, http://www.bgia-handbuchdigital.de/330220.

Главная цель. Управление отказами в датчиках систем, связанных с безопасностью.

A.12.1 Эталонный датчик

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблица A.13).

Цель. Обнаружение отказа датчика.

Описание. Для контроля работоспособности датчика используется независимый эталонный датчик. Все входные сигналы в подходящие временные интервалы проверяются эталонным датчиком для обнаружения отказов в работе проверяемого датчика.

Литература:

Guidelines for Safe Automation of Chemical Processes. CCPS, AlChE, New York, 1993, ISBN-10: 0-8169-0554-1, ISBN-13: 978-0-8169-0554-6.

A.12.2 Положительно управляемый переключатель

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблица A.14).

Цель. Разомкнуть контакт с помощью непосредственного механического соединения между кулачком переключателя и контактом.

Описание. Положительно управляемый переключатель размыкает свои обычно замкнутые контакты непосредственным механическим соединением между кулачком переключателя и контактом. Разомкнутость контактов переключателя обеспечивается всякий раз, когда кулачок переключателя находится в рабочем положении.

Литература:

Verriegelung beweglicher Schutzeinrichtungen. F. Kreutzkampf, К. Becker, Sicherheitstechnisches Informations- und Arbeitsblatt 330210, BIA-Handbuch. 1. Lfg. IX/85, Erich Schmidt Verlag, Bielefeld.

A.13 Исполнительные элементы (приводы)

Главная цель. Управление отказами в исполнительных элементах систем, связанных с безопасностью.

A.13.1 Мониторинг

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблица A.14).

Цель. Обнаружение отказа привода.

Описание. Операции привода контролируются (например положительно управляемыми контактами реле; см. контроль контактов реле в A.1.2). Избыточность, вносимая этим контролем, может быть использована для переключения на аварийный режим.

Литература:

Guidelines for Safe Automation of Chemical Processes. CCPS, AlChE, New York, 1993, ISBN-10: 0-8169-0554-1, ISBN-13: 978-0-8169-0554-6.

Zusammenstellung und Bewertung elektromechanischer Sicherheitschaltungen für Ver-riegelungseinrichtungen. F. Kreutzkampf, W. Hertel, Sicherheitstechnisches Informations- und Arbeitsblatt 330212, BIA-Handbuch. 17. Lfg. X/91, Erich Schmidt Verlag, Bielefeld.

A.13.2 Перекрестный контроль групповых приводов

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблица A. 14).

Цель. Обнаружение отказов в приводах путем сравнения результатов контроля.

Описание. Каждый групповой привод контролируется своим аппаратным каналом. При обнаружении различий вырабатывается аварийное действие.

A.14 Средства против физического воздействия окружающей среды

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (см. приложение A, таблицы A.16 и A.18).

Цель. Предотвратить влияние физической окружающей среды (влажности, пыли, коррозийных субстанций), вызывающей отказы.

Описание. Покрытие оборудования должно противостоять чрезмерным внешним воздействиям.

Литература:

IEC 60529:1989, Degrees of protection provided by enclosures (IP Code).

Приложение

B

(справочное)

Анализ методов и средств для Э/Э/ПЭ систем, связанных с безопасностью.

Предотвращение

систематических отказов (см. МЭК 61508-2 и МЭК 61508-3)

Примечание - Многие методы, представленные в данном приложении, относятся и к программным средствам, но в приложении C они не описаны.

B.1 Общие методы и средства

B.1.1 Управление проектами

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (таблицы B.1 - B.6).

Цель. Устранение отказов с использованием организационной модели, правил и средств по разработке и тестированию систем, связанных с безопасностью.

Описание. Наиболее значимыми и лучшими средствами являются:

- создание организационной модели в основном для обеспечения качества, описанное во многих работах по обеспечению качества, и

- установление правил и определение средств для создания и подтверждения соответствия систем, связанных с безопасностью, в руководствах по взаимосвязанным и отдельным проектам.

Для управления проектами установлены следующие важные базовые принципы:

- при выборе проектной организации определяются:

- задачи и ответственности подразделений конкретной организации,

- полномочия департаментов по обеспечению качества,

- независимость гарантии качества (при выполнении внутренней проверки) от разработки;

- план последовательных действий (модель действий) формируется как:

- определение действий по выполнению проекта, включая внутренние проверки и график их проведения,

- обновление проекта;

- стандартная последовательность для внутренней проверки определяется как:

- планирование, проведение и контроль проверки (теория проверки),

- использование различных механизмов проверок для составных частей,

- сохранение результатов повторных проверок;

- управление конфигурацией реализуется как:

- администрирование и проверка версий,

- выявление результатов модификаций,

- проверки согласованности после модификаций;

- вводятся количественные оценки для средств обеспечения качества в виде:

- установления требований,

- статистики отказов;

- вводятся автоматизированные универсальные методы, инструменты и средства обучения персонала.

Литература:

ISO 9001:2008, Quality management systems - Requirements.

ISO/IEC 15504 (all parts), Information technology - Process assessment.

CMMI: Guidelines for Process Integration and Product Improvement, 2nd Edition. M.B. Chrissis, M. Konrad, S. Shrum, Addison-Wesley Professional, 2006, ISBN-10: 0-3212-7967-0, ISBN-13: 978-0-3212-7967-5.

Guidelines for Safe Automation of Chemical Processes. CCPS, AlChE, New York, 1993, ISBN-10: 0-8169-0554-1, ISBN-13: 978-0-8169-0554-6.

Dependability of Critical Computer Systems 1. F.J. Redmill, Elsevier Applied Science, 1988, ISBN 1-85166-203-0.

B.1.2 Документация

Примечания

1 Ссылка на данный метод/средство приведена в МЭК 61508-2 (таблицы B.1 - B.6).

2 См. также МЭК 61508-1 (раздел 5 и приложение А).

Цель. Предотвращение отказов и упрощение процедуры оценки безопасности с помощью систем документирования каждого шага процесса разработки.

Описание. Во время процедуры оценки, наряду со всеми составляющими, включенными в разработку, необходимо также уделять внимание эксплуатационным характеристикам и безопасности. В процессе разработки и обеспечения в любой момент времени проверки доказательств безопасности особое внимание уделяется документации на систему.

Основными общими подходами к документированию являются введение руководящих принципов создания документов и использование автоматизации, в том числе:

- руководящие принципы:

- определяют структуру документа,

- используют таблицы контрольных проверок для формирования содержания документа и

- определяют формат документа;

- автоматизация управляет документированием и создается структурированная библиотека проекта.

К конкретным методам создания документов относятся:

- разделение в документации описаний:

- требований,

- системы (документация пользователя) и

- разработки (включая внутреннюю проверку);

- группирование разработанной документации в соответствии с жизненным циклом безопасности;

- определение стандартных модулей документации, из которых могут быть скомпилированы документы;

- ясная идентификация составных частей документа;

- формализованное обновление версий;

- выбор ясных и понятных средств описания:

- формализованная нотация для определений,

- естественный язык для введений, обоснований и представления намерений,

- графическое представление для описания примеров,

- семантическое определение для графических элементов и

- терминологические справочники.

Литература:

IEC 61506:1997, Industrial-process measurement and control - Documentation of application software.

Guidelines for Safe Automation of Chemical Processes. CCPS, AlChE, New York, 1993, ISBN-10: 0-8169-0554-1, ISBN-13: 978-0-8169-0554-6.

B.1.3 Разделение систем, связанных с безопасностью, и систем, не связанных с безопасностью

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (таблицы B.1 и B.6).

Цель. Предотвращение влияния систем, связанных с безопасностью, на системы, не связанные с безопасностью, в непредвиденных ситуациях.

Описание. В спецификации должно быть определено, возможно ли разделение систем, связанных и не связанных с безопасностью. Должны быть установлены четкие спецификации взаимодействия между системами, связанными и не связанными с безопасностью. Четкое их разделение снижает затраты на тестирование систем, связанных с безопасностью.

Литература:

Guidelines for Safe Automation of Chemical Processes. CCPS, AlChE, New York, 1993, ISBN-10: 0-8169-0554-1, ISBN-13: 978-0-8169-0554-6.

B.1.4 Разнообразие аппаратных средств

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (таблицы A.15, A.16 и A.18).

Цель. Обнаружение систематических отказов при выполнении операций УО с использованием разнообразных компонентов с различными частотами и типами отказов.

Описание. Для разнообразных каналов системы, связанной с безопасностью, используются различные типы компонентов. Это снижает вероятность отказов по общей причине (например увеличение напряжения по сравнению с номиналом, электромагнитные влияния) и повышает вероятность обнаружения таких отказов.

Существование различных средств выполнения требуемой функции, например, применение других физических принципов, предполагает возможность использования других способов решения проблемы обнаружения систематических отказов. Возникает разнообразие типов используемых способов. Это функциональное разнообразие дает возможность использовать различные подходы для достижения одного и того же результата.

Литература:

Guidelines for Safe Automation of Chemical Processes. CCPS, AlChE, New York, 1993, ISBN-10: 0-8169-0554-1, ISBN-13: 978-0-8169-0554-6.

B.2 Спецификация требований к проектированию Э/Э/ПЭ системы

Главная цель. Создание спецификации, которая по возможности была бы полна, свободна от ошибок, противоречий и проста для проверки.

B.2.1 Структурирование спецификации

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (таблицы B.1 и B.6).

Цель. Уменьшение сложности путем создания иерархической структуры частичных требований. Предотвращение ошибок взаимосвязи между требованиями.

Описание. Данный метод разделяет функциональную спецификацию на частичные требования так, чтобы между ними существовали по возможности простейшие отношения. Этот метод применяется последовательно до тех пор, пока не будут получены небольшие четкие частичные требования. В результате получается иерархическая структура частичных требований, которая создает основу для спецификации полных требований. Данный метод выделяет взаимосвязи между частичными требованиями и особенно эффективен при его использовании для исключения ошибок в этих взаимосвязях.

Литература:

ESA PSS 05-02, Guide to the user requirements definition phase, Issue 1, Revision 1, ESA Board for Software Standardisation and Control (BSSC), ESA, Paris, March 1995, ftp://ftp.estec.esa.nl/pub/wm/wme/bssc/PSS0502.pdf.

Structured Analysis and System Specification. T. De Marco, Yourdon Press, Englewood Cliffs, 1979, ISBN-10: 0138543801, ISBN-13: 978-0138543808.

B.2.2 Формальные методы

Примечания

1 Подробные сведения о конкретных формальных методах приведены в C.2.4.

2 Ссылка на данный метод/средство приведена в МЭК 61508-2 (таблицы B.1, B.2 и B.6).

Цель. Формальные методы позволяют строить спецификации и реализации технических систем на принципах математического рассуждения, что повышает завершенность, непротиворечивость или корректность спецификации или реализации.

Описание. Формальные методы обеспечивают средства разработки описания системы на конкретном этапе ее спецификации или проектирования. Такие формальные описания являются математическими моделями функции и/или структуры системы.

Поэтому может быть обеспечено однозначное описание системы (например любое состояние автомата описано его начальным состоянием, входами и уравнениями перехода автомата из одного состояния в другое), которое увеличивает понимание основной системы.

Выбор подходящего формального метода является трудной задачей, требующей полного понимания системы, ее процесса разработки и уровня используемых математических моделей (см. Примечания).

Примечания

1 Теоремы модели (описывающие свойства) гарантированно представляют описание системы, которое обеспечивает гораздо большее доверие, чем моделирование, заключающееся в наблюдении отдельных действий системы.

2 Недостатками формальных методов могут быть:

- фиксированный уровень абстракции;

- ограничения в получении всей функциональности, которая относится к данному этапу;

- трудность понимания модели инженерами, которые ее реализуют;

- значительные усилия, необходимые для разработки, анализа и поддержки модели на всем жизненном цикле системы;

- недостаток эффективных инструментов, которые поддерживают создание и анализ модели;

- недостаток персонала, способного разрабатывать и анализировать модель.

3 Интерес сообщества, занимающегося формальными методами, был явно направлен на моделирование целевой функции системы, часто преуменьшая роль проблемы отказоустойчивости системы. Поэтому должны выбираться соответствующие формальные методы, включающие возможность решения проблемы устойчивости системы.

Литература:

Formal Specification: Techniques and Applications. N. Nissanke, Springer-VerlagTelos, 1999, ISBN-10:1852330023.

B.2.3 Полуформальные методы

Примечание - В отличие от приведенного ниже в МЭК 61508-3, таблица B.7, представлен список полуформальных методов, расширенный методами, связанными с программным обеспечением:

- логические диаграммы/диаграммы функциональных блоков описаны в [7];

- циклограммы описаны в [7];

- диаграммы потоков данных: см. C.2.2;

- конечные автоматы/диаграммы переходов см. B.2.3.2;

- временные сети Петри см. B.2.3.3;

- модели данных сущность-связь-атрибут см. B.2.4.4;

- диаграммы последовательности сообщений см. C.2.14;

- таблицы решений/таблицы истинности см. C.6.1.

Цель. Создание недвусмысленных и согласованных частей спецификации в целях обнаружения ошибок, пропусков и неправильного поведения.

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-2 (таблицы B.1, B.2 и B.6) и в МЭК 61508-3 (таблицы A.1, A.2, A.4, B.7, C.1, C.2, C.4 и C.17).

Цель. Убедиться в том, что проект соответствует своей спецификации.

Описание. Полуформальные методы обеспечивают средства создания описания системы на стадиях ее разработки (например спецификации, проектирования или кодирования). Описание может быть в некоторых случаях проанализировано на ЭВМ или для отображения различных аспектов поведения системы использована анимация. Анимация может придать дополнительную уверенность в том, что система соответствует как реальным, так и специфицированным требованиям.

В следующих пунктах настоящего приложения описаны два полуформальных метода:

B.2.3.2 Конечные автоматы/диаграммы переходов

Примечание - Ссылка на данный метод/средство приведена в МЭК 61508-3 (таблицы B.5, B.7, C.15 и C.17).

Цель. Проведение моделирования, специфицирование или реализация структуры управления системы.