|

ФЕДЕРАЛЬНОЕ

АГЕНТСТВО |

||

|

|

НАЦИОНАЛЬНЫЙ |

ГОСТ Р ИСО/МЭК |

Информационная технология

МЕТОДЫ И

СРЕДСТВА ОБЕСПЕЧЕНИЯ

БЕЗОПАСНОСТИ

Менеджмент риска информационной безопасности

ISO/IEC

27005:2008

Information technology - Security

techniques - Information security risk

management

(IDT)

|

|

Москва |

Предисловие

Цели и принципы стандартизации в Российской Федерации установлены Федеральным законом от 27 декабря 2002 г. № 184-ФЗ «О техническом регулировании», а правила применения национальных стандартов Российской Федерации - ГОСТ Р 1.0-2004 «Стандартизация в Российской Федерации. Основные положения»

Сведения о стандарте

1. ПОДГОТОВЛЕН Обществом с ограниченной ответственностью «Научно-производственная фирма «Кристалл» (ООО «НПФ «Кристалл»), Федеральным государственным учреждением «Государственный научно-исследовательский испытательный институт проблем технической защиты информации Федеральной службы по техническому и экспортному контролю» (ФГУ «ГНИИИ ПТЗИ ФСТЭК России») на основе собственного аутентичного перевода международного стандарта, указанного в пункте 4

2. ВНЕСЕН Управлением технического регулирования и стандартизации Федерального агентства по техническому регулированию и метрологии

3. УТВЕРЖДЕН И ВВЕДЕН В ДЕЙСТВИЕ Приказом Федерального агентства по техническому регулированию и метрологии от 30 ноября 2010 г. № 632-ст

4. Настоящий стандарт идентичен международному стандарту ИСО/МЭК 27005:2008 «Информационная технология. Методы и средства обеспечения безопасности. Менеджмент риска информационной безопасности» (ISO/IEC 27005:2008 «Information technology - Security techniques - Information security risk management»).

Наименование настоящего стандарта изменено относительно наименования указанного международного стандарта для приведения в соответствие с ГОСТ Р 1.5 (пункт 3.6).

При применении настоящего стандарта рекомендуется использовать вместо ссылочных международных стандартов соответствующие им национальные стандарты Российской Федерации, сведения о которых приведены в дополнительном приложении ДА

5. ВЗАМЕН ГОСТ Р ИСО/МЭК ТО 13335-3-2007 и ГОСТ Р ИСО/МЭК ТО 13335-4-2007

Информация об изменениях к настоящему стандарту публикуется в ежегодно издаваемом информационном указателе «Национальные стандарты», а текст изменений и поправок - в ежемесячно издаваемых информационных указателях «Национальные стандарты». В случае пересмотра (замены) или отмены настоящего стандарта соответствующее уведомление будет опубликовано в ежемесячно издаваемом информационном указателе «Национальные стандарты». Соответствующая информация, уведомления и тексты размещаются также в информационной системе общего пользования - на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет

СОДЕРЖАНИЕ

Введение

Настоящий стандарт представляет руководство по менеджменту риска информационной безопасности (ИБ) в организации, поддерживая, в частности, требования к системе менеджмента информационной безопасности (СМИБ) в соответствии с ИСО/МЭК 27001. Однако настоящий стандарт не предоставляет какой-либо конкретной методологии по менеджменту риска информационной безопасности. Выбор подхода к менеджменту риска осуществляется организацией и зависит, например от области применения СМИБ, контекста менеджмента риска или сферы деятельности. Ряд существующих методологий может использоваться в рамках структуры, описанной в настоящем стандарте для реализации требований СМИБ.

Настоящий стандарт предназначен для руководителей и персонала, занимающегося в организации вопросами менеджмента риска информационной безопасности, а также, при необходимости, для внешних сторон, имеющих отношение к этому виду деятельности.

НАЦИОНАЛЬНЫЙ СТАНДАРТ РОССИЙСКОЙ ФЕДЕРАЦИИ

|

Информационная технология МЕТОДЫ И СРЕДСТВА ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ Менеджмент риска информационной безопасности Information technology. Security techniques. Information security risk management |

Дата введения - 2011-12-01

1. Область применения

Настоящий стандарт представляет руководство по менеджменту риска информационной безопасности.

Настоящий стандарт поддерживает общие концепции, определенные в ИСО/МЭК 27001, и предназначен для содействия адекватного обеспечения информационной безопасности на основе подхода, связанного с менеджментом риска.

Знание концепций, моделей, процессов и терминологии, изложенных в ИСО/МЭК 27001 и ИСО/МЭК 27002, важно для полного понимания настоящего стандарта.

Настоящий стандарт применим для организаций всех типов (например, коммерческих предприятий, государственных учреждений, некоммерческих организаций), планирующих осуществлять менеджмент рисков, которые могут скомпрометировать информационную безопасность организации.

2. Нормативные ссылки

В настоящем стандарте использованы нормативные ссылки на следующие стандарты:

ИСО/МЭК 27001:2005 Информационная технология. Методы и средства обеспечения безопасности. Системы менеджмента информационной безопасности. Требования (ISO/IEC 27001:2005, Information technology - Security techniques - Information security management systems - Requirements)

ИСО/МЭК 27002:2005 Информационная технология. Методы и средства обеспечения безопасности. Свод правил по менеджменту информационной безопасности (ISO/IEC 27002:2005, Information technology - Security techniques - Code of practice information security management)

Примечание - При пользовании настоящим стандартом целесообразно проверить действие ссылочных стандартов в информационной системе общего пользования на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет или по ежегодно издаваемому информационному указателю «Национальные стандарты», который опубликован по состоянию на 1 января текущего года, и по соответствующим ежемесячно издаваемым информационным указателям, опубликованным в текущем году. Если ссылочный стандарт заменен (изменен), то при пользовании настоящим стандартом, следует руководствоваться заменяющим (измененным) стандартом. Если ссылочный стандарт отменен без замены, то положение, в котором дана ссылка на него, применяется в части, не затрагивающей эту ссылку.

3. Термины и определения

В настоящем стандарте применены термины по ИСО/МЭК 27001, ИСО/МЭК 27002, а также следующие термины с соответствующими определениями:

3.1 влияние (impact): Неблагоприятное изменение уровня достигнутых бизнес-целей.

3.2 риск информационной безопасности (information security risk): Возможность того, что данная угроза сможет воспользоваться уязвимостью актива или группы активов и тем самым нанесет ущерб организации.

Примечание - Он измеряется исходя из комбинации вероятности события и его последствия.

3.3 предотвращение риска (risk avoidance): Решение не быть вовлеченным в рискованную ситуацию или действие, предупреждающее вовлечение в нее.

[ИСО/МЭК Руководство 73:2002]1)

____________

1) В Российской Федерации действует ГОСТ Р 51897.

3.4 коммуникация риска (risk communication):

Обмен информацией о риске или совместное использование этой информации лицом, принимающим решение, и другими причастными сторонами.

[ИСО/МЭК Руководство 73:2002]

3.5 количественная оценка риска (risk estimation): Процесс присвоения значений вероятности и последствий риска.

[ИСО/МЭК Руководство 73:2002]

Примечания

1. В контексте данного национального стандарта количественная оценка риска рассматривается как деятельность (activity), а не как процесс (process).

2. В контексте данного национального стандарта применительно к количественной оценке риска вместо термина «возможность, вероятность» (probability) используется термин «вероятность» (likelihood).

3.6 идентификация риска (risk identification): Процесс нахождения, составления перечня и описания элементов риска.

[ИСО/МЭК Руководство 73:2002]

Примечание - В контексте данного национального стандарта применительно к идентификации риска вместо термина «процесс» (process) используется термин «деятельность» (activity).

3.7 снижение риска (risk reduction): Действия, предпринятые для уменьшения вероятности, негативных последствий или того и другого вместе, связанных с риском.

[ИСО/МЭК Руководство 73:2002]

Примечание - В контексте данного национального стандарта применительно к количественной оценке риска вместо термина «возможность, вероятность» (probability) используется термин «вероятность» (likelihood).

3.8 сохранение риска (risk retention): Принятие бремени потерь или выгод от конкретного риска.

[ИСО/МЭК Руководство 73:2002]

Примечание - В контексте рисков ИБ применительно к сохранению риска рассматриваются только негативные последствия (потери).

3.9 перенос риска (risk transfer): Разделение с другой стороной бремени потерь или выгод от риска.

[ИСО/МЭК Руководство 73:2002]

Примечание - В контексте рисков ИБ применительно к переносу риска рассматриваются только негативные последствия (потери).

4. Структура национального стандарта

Настоящий стандарт содержит описание процесса менеджмента риска ИБ и связанных с ним видов деятельности.

Предпосылки создания стандарта описаны в разделе 5.

Обзор процесса менеджмента риска ИБ дается в разделе 6.

Все виды деятельности, связанные с менеджментом риска ИБ, представленные в разделе 6, описываются далее в следующих разделах:

- Установление контекста - в разделе 7.

- Оценка риска - в разделе 8.

- Обработка риска - в разделе 9.

- Принятие риска - в разделе 10.

- Коммуникация риска - в разделе 11.

- Мониторинг и переоценка риска - в разделе 12.

Дополнительная информация о видах деятельности, связанных с менеджментом риска ИБ, приведена в приложениях. Установлению контекста способствуют сведения из приложения A (определение области применения и границ процесса менеджмента риска ИБ). Определение и установление ценности активов и оценка влияния обсуждаются в приложении B (примеры, касающиеся активов), в приложении C приведены примеры типичных угроз и в приложении D - примеры типичных уязвимостей.

Примеры подходов к оценке рисков ИБ представлены в приложении Е.

Ограничения, касающиеся снижения риска, представлены в приложении F.

Все виды деятельности, связанные с менеджментом риска, представленные в разделах 7 - 12, структурированы следующим образом:

Входные данные. Определяется информация, необходимая для выполнения деятельности.

Действие. Описывается деятельность.

Руководство по реализации. Представляется руководство по выполнению действия. Некоторые рекомендации данных руководств могут не подходить ко всем случаям, поэтому могут быть более уместными иные варианты действий.

Выходные данные. Описывается информация, полученная в результате выполнения деятельности.

5. Предпосылки создания стандарта

Систематический подход к менеджменту риска ИБ необходим для того, чтобы идентифицировать потребности организации, касающиеся требований ИБ, и создать эффективную СМИБ. Этот подход должен соответствовать условиям деятельности организации и, в частности, должен быть согласован с общим менеджментом рисков в масштабе организации. Усилия по обеспечению безопасности должны обеспечивать эффективное и своевременное реагирование на риски там и тогда, где и когда это необходимо. Менеджмент риска ИБ должен быть неотъемлемой частью всех видов деятельности, связанных с менеджментом ИБ, и должен применяться как на этапе внедрения, так и в процессе повседневного использования СМИБ организации.

Менеджмент риска ИБ должен быть непрерывным процессом. В рамках данного процесса следует устанавливать контекст, оценивать и обрабатывать риски, используя для реализации рекомендации и решения плана обработки рисков. До принятия решения о том, что и когда должно быть сделано для снижения риска до приемлемого уровня, в рамках менеджмента риска анализируется, что может произойти и какими могут быть возможные последствия.

Менеджмент риска ИБ должен способствовать:

- идентификации рисков;

- оценке рисков, исходя из последствий их реализации для бизнеса и вероятности их возникновения;

- осознанию и информированию о вероятности и последствиях рисков;

- установлению приоритетов в рамках обработки рисков;

- установлению приоритетов мероприятий по снижению имеющих место рисков;

- привлечению причастных сторон к принятию решений о менеджменте риска и поддержанию их информированности о состоянии менеджмента риска;

- эффективности проводимого мониторинга обработки рисков;

- проведению регулярного мониторинга и пересмотра процесса менеджмента риска;

- сбору информации для совершенствования менеджмента риска;

- подготовке менеджеров и персонала по вопросам рисков и необходимых действий, предпринимаемых для их уменьшения.

Процесс менеджмента риска ИБ может быть применен ко всей организации, к любой отдельной части организации (например, подразделению, филиалу, службе), к любой информационной системе, к имеющимся, планируемым или специфическим аспектам управления (например, к планированию непрерывности бизнеса).

6. Обзор процесса менеджмента риска информационной безопасности

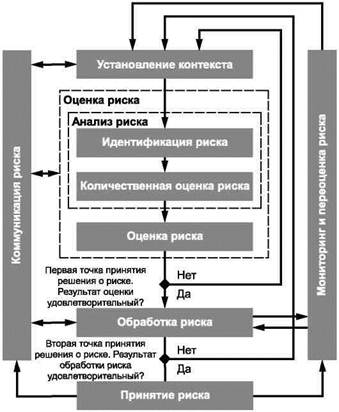

Процесс менеджмента риска ИБ состоит из установления контекста (раздел 7), оценки риска (раздел 8), обработки риска (раздел 9), принятия риска (раздел 10), коммуникаций риска (раздел 11), а также мониторинга и переоценки риска информационной безопасности (раздел 12).

Как показано на рисунке 1, в процессе менеджмента риска ИБ процедуры оценки риска и/или обработки риска могут выполняться итеративно. Итеративный подход к проведению оценки риска может увеличить глубину и детализацию оценки при каждой последующей итерации. Итеративный подход позволяет сбалансировано затрачивать время и усилия на выбор мер и средств контроля и управления, в то же время по-прежнему обеспечивая соответствующую оценку высокоуровневых рисков.

Сначала устанавливается контекст, а затем проводится оценка риска. Если при этом удается получить достаточную информацию для эффективного определения действий, требуемых для снижения риска до приемлемого уровня, то задача выполнена, после чего следует обработка риска. Если информация является недостаточной, то проводится очередная итерация оценки риска в условиях пересмотренного контекста (например, критериев оценки рисков, критериев принятия рисков или критериев влияния), возможно в ограниченной части полной предметной области (см. рисунок 1, первая точка принятия решения).

Конец первой или последующих итераций

Рисунок 1 - Процесс менеджмента риска информационной безопасности

Эффективность обработки риска зависит от результатов оценки риска. Обработка риска может не обеспечить сразу же приемлемый уровень остаточного риска. В этой ситуации потребуется, если необходимо, еще одна итерация оценки риска с измененными параметрами контекста (например, критериев оценки риска, принятия риска и влияния), за которой последует очередная процедура обработки риска (см. рисунок 1, вторая точка принятия решения).

Процедура принятия риска должна обеспечивать однозначное принятие остаточных рисков руководством организации. Это особенно важно в ситуации, когда корректирующие меры не предпринимаются, или их принятие откладывается, например из-за стоимости.

В процессе менеджмента риска ИБ важно, чтобы о рисках и их обработке информировались соответствующие руководители и операционные сотрудники. Даже до обработки рисков информация об идентифицированных рисках может быть очень ценной для менеджмента инцидентов и может способствовать снижению потенциального ущерба. Осведомленность руководства и персонала о рисках, о характере мер и средств, применяемых для снижения рисков, и о проблемных областях в организации помогает максимально эффективно отреагировать на инциденты и непредвиденные события. Детализированные результаты каждого вида деятельности, входящего в процесс менеджмента риска ИБ, а также результаты, полученные из двух точек принятия решений о рисках, должны быть документированы.

В ИСО/МЭК 27001 определяется, какие меры и средства, реализуемые в рамках области применения, границ и контекста СМИБ, должны выбираться и применяться с учетом риска. Применение процесса менеджмента риска ИБ дает возможность выполнить это требование. Существует много подходов, посредством которых этот процесс может быть успешно внедрен в организации. В каждом случае применения этого процесса организация должна использовать тот подход, который наилучшим образом соответствует конкретным обстоятельствам.

В СМИБ установление контекста, оценка риска, разработка плана обработки риска и принятие риска являются частью фазы «планирование». В фазе «осуществление» СМИБ процедуры и меры, требуемые для снижения риска до приемлемого уровня, реализуются в соответствии с планом обработки риска. В фазе «проверка» СМИБ руководство определяет потребность в повторной оценке и обработке риска в свете инцидентов и изменившихся обстоятельств. В фазе «действие» осуществляются любые необходимые работы, включая дополнительное выполнение процесса менеджмента риска ИБ.

В таблице 1 показана взаимосвязь процедур менеджмента риска с четырьмя фазами процесса СМИБ.

Таблица 1 - Соотношение системы менеджмента информационной безопасности и процесса менеджмента риска информационной безопасности

|

Процесс менеджмента риска ИБ |

|

|

Планирование |

Установление контекста |

|

Оценка риска |

|

|

Планирование обработки риска |

|

|

Принятие риска |

|

|

Осуществление |

Реализация плана обработки риска |

|

Проверка |

Проведение непрерывного мониторинга и переоценки рисков |

|

Действие |

Поддержка и усовершенствование процесса менеджмента риска ИБ |

7. Установление контекста

7.1. Общие положения

Входные данные. Вся информация об организации, имеющая отношение к установлению контекста менеджмента риска ИБ.

Действие. Должен быть установлен контекст менеджмента риска ИБ, что включает определение основных критериев, необходимых для менеджмента риска ИБ (в соответствии с 7.2), определение области применения и границ (в соответствии с 7.3), а также создание соответствующей организационной структуры, занимающейся менеджментом риска ИБ (в соответствии с 7.4).

Руководство по реализации. Необходимо определить цель менеджмента риска ИБ, так как она влияет на общий процесс и на установление контекста в частности. Этой целью может быть:

- поддержка СМИБ;

- исполнение законодательно-нормативных требований и подтверждение проявленной организацией разумной предосторожности;

- подготовка плана обеспечения непрерывности бизнеса;

- подготовка плана реагирования на инциденты;

- описание требований ИБ для продукта, услуги или механизма.

Руководство по реализации для элементов установления контекста, необходимых для поддержки СМИБ, обсуждается в 7.2, 7.3, и 7.4.

Примечание - В ИСО/МЭК 27001 не используется термин «контекст». Однако весь раздел 7 данного стандарта связан с требованиями «определение сферы действия и границ СМИБ» [см. 4.2.1, перечисление a)], «определение политики СМИБ» [см. 4.2.1, перечисление b)] и «определение подхода к оценке риска» [см. 4.2.1, перечисление c)], установленными в ИСО/МЭК 27001.

Выходные данные. Спецификация основных критериев, сфера действия и границы, организационная структура для процесса менеджмента риска ИБ.

7.2. Основные критерии

В зависимости от области применения, объекта и целей менеджмента риска могут применяться разные подходы. Подходы, используемые на каждой из итераций, могут также различаться. Должен быть выбран или разработан соответствующий подход к оценке риска, учитывающий основные критерии, каковыми являются: критерии оценки риска, критерии влияния, критерии принятия риска.

Кроме того, организация должна оценивать, имеются ли необходимые ресурсы для:

- выполнения оценки рисков и создания плана по обработке рисков;

- определения и реализации политик и процедур, включая реализацию выбранных мер и средств контроля и управления;

- мониторинга мер и средств контроля и управления;

- мониторинга процесса менеджмента риска ИБ.

Примечание - См. также ИСО/МЭК 27001 (пункт 5.2.1) относительно обеспечения ресурсов для реализации и функционирования СМИБ.

Критерии оценки рисков

Должны быть разработаны критерии для оценки рисков информационной безопасности организации с учетом:

- стратегической ценности обработки бизнес-информации;

- критичности затронутых информационных активов;

- законодательно-нормативных требований и договорных обязательств;

- оперативного значения и значения для бизнеса доступности, конфиденциальности и целостности;

- ожидания и реакции причастных сторон, а также негативных последствий для нематериальных активов и репутации.

Кроме того, критерии оценки рисков могут использоваться для определения приоритетов при обработке рисков.

Критерии влияния

Критерии влияния должны разрабатываться и определяться исходя из степени ущерба или величины расходов, понесенных организацией вследствие события, связанного с ИБ, с учетом:

- уровня классификации информационного актива, на который оказывается влияние;

- нарушения ИБ (например, утрата конфиденциальности, целостности и доступности);

- нарушения оперативной деятельности (как собственной, так и третьих сторон);

- потери ценности бизнеса и финансовой ценности;

- нарушения планов и конечных сроков;

- ущерба для репутации;

- нарушения законодательных, нормативных или договорных требований.

Примечание - См. также ИСО/МЭК 27001 [пункт 4.2.1, перечисление d) 4)] относительно определения критериев влияния возможной утраты конфиденциальности, целостности и доступности активов.

Критерии принятия риска

Критерии принятия риска должны быть разработаны и определены. Критерии принятия риска зачастую зависят от политик, намерений, целей организации и интересов причастных сторон.

Организация должна определять собственные шкалы для уровней принятия риска. При разработке следует учитывать следующее:

- критерии принятия риска могут включать ряд пороговых значений, когда указывается желаемый целевой уровень риска, но при условии, что при определенных обстоятельствах высшее руководство будет принимать риски, находящиеся выше этого уровня;

- критерии принятия риска могут выражаться как соотношение количественно оцененной прибыли (или иной выгоды бизнеса) к количественно оцененному риску;

- различные критерии принятия риска могут применяться к различным классам риска, например, могут не приниматься риски, связанные с неисполнением законодательно-нормативных требований, в то время как принятие рисков высокого уровня может быть допустимо, если это определено договорным обязательством;

- критерии принятия риска могут включать требования о проведении в будущем дополнительной обработки риска, например, риск может быть принят, если принято решение и взяты обязательства предпринять меры по его снижению до приемлемого уровня в течение определенного периода времени.

Критерии принятия риска могут различаться в зависимости от того, насколько долго, предположительно, риск будет существовать, например риск может быть связан с временной или кратковременной деятельностью. Критерии принятия риска должны устанавливаться с учетом следующего:

- критериев бизнеса;

- особенностей законодательно-нормативной среды;

- операций;

- технологий;

- финансов;

- социальных и гуманитарных факторов.

Примечание - Критерии принятия риска соответствуют «критериям принятия рисков и определению приемлемого уровня риска», определенным в ИСО/МЭК 27001 [см. пункт 4.2.1, перечисление c) 2)].

Более подробную информацию можно найти в приложении A.

7.3. Область применения и границы

Организация должна определять область применения и границы менеджмента риска ИБ.

Область применения процесса менеджмента ИБ необходимо определять для того, чтобы все значимые активы принимались в расчет при оценке риска. Кроме того, необходимо определять границы [см. также ИСО/МЭК 27001, пункт 4.2.1, перечисление а)] для рассмотрения тех рисков, источники которых могут находиться за данными границами.

Должна быть собрана информация об организации для определения параметров среды, в которой функционирует организация, и их влияния на процесс менеджмента риска ИБ.

При определении области применения и границ должна учитываться следующая информация, касающаяся организации:

- стратегические цели бизнеса организации, стратегии и политики;

- бизнес-процессы;

- функции и структура организации;

- правовые, нормативные и договорные требования, применимые к организации;

- политика ИБ организации;

- общий подход организации к менеджменту риска;

- информационные активы;

- местоположение организации, ее подразделений и филиалов, а также их географические характеристики;

- ограничения, влияющие на организацию;

- ожидания причастных сторон;

- социокультурная среда;

- интерфейсы (т.е. обмен информацией с внешней средой).

Кроме того, организация должна обосновывать каждое исключение из области применения.

Примерами области применения менеджмента риска могут быть ИТ-приложение, ИТ-инфраструктура, бизнес-процесс или определенная часть организации.

Примечание - Область применения и границы менеджмента риска ИБ связаны с выполнением требования ИСО/МЭК 27001 [см. 4.2.1, перечисление а)] относительно определения области применения и границ СМИБ.

Более подробную информацию можно найти в приложении А.

7.4. Организационная структура менеджмента риска информационной безопасности

Для процесса менеджмента риска ИБ необходимо устанавливать и поддерживать организационную структуру и распределение обязанностей. Ниже перечисляются основные роли и области ответственности, присущие этой организационной структуре:

- разработка процесса менеджмента риска ИБ, подходящего для данной организации;

- выявление и изучение причастных сторон;

- определение ролей и обязанностей всех сторон, как внутренних, так и внешних по отношению к организации;

- установление требуемых взаимосвязей между организацией и причастными сторонами, а также взаимодействия с высокоуровневыми функциями менеджмента риска организации (например, менеджмента операционного риска), а также взаимодействия с другими значимыми проектами и видами деятельности;

- определение путей передачи принятия решений на более высокий уровень и/или другим специалистам;

- определение подлежащих ведению документов.

Эта организационная структура должна одобряться соответствующим руководством организации.

Примечание - ИСО/МЭК 27001 требует определения и выделения ресурсов, необходимых для установления, реализации, функционирования, мониторинга, пересмотра, поддержки и улучшения СМИБ [см. пункт 5.2.1, перечисление а)]. Организационная структура для операций менеджмента риска может рассматриваться как один из ресурсов, требуемых ИСО/МЭК 27001.

8. Оценка риска информационной безопасности

8.1. Общее описание оценки риска информационной безопасности

Примечание - В ИСО/МЭК 27001 деятельность по оценке риска определяется как процесс.

Входные данные. Установленные основные критерии, сфера действия и границы, структура процесса менеджмента риска информационной безопасности, принятые для организации.

Действие. Риски должны быть идентифицированы, количественно или качественно охарактеризованы, для них должны быть назначены приоритеты в соответствии с критериями оценки риска и целями организации.

Руководство по реализации. Риск представляет собой комбинацию последствий, вытекающих из нежелательного события и вероятности возникновения события. Оценка риска количественно или качественно характеризует риски и дает возможность руководителям назначать для них приоритеты в соответствии с осознаваемой ими серьезностью или другими установленными критериями.

Процесс оценки риска состоит из:

- анализа риска (в соответствии с 8.2), включающего идентификацию риска (в соответствии с 8.2.1) и установление значения риска (в соответствии с 8.2.2);

- оценки риска (в соответствии с 8.3).

В процессе оценки риска устанавливается ценность информационных активов, выявляются потенциальные угрозы и уязвимости, которые существуют или могут существовать, определяются существующие меры и средства контроля и управления и их воздействие на идентифицированные риски, определяются возможные последствия и, наконец, назначаются приоритеты установленным рискам, а также осуществляется их ранжирование по критериям оценки риска, зафиксированным при установлении контекста.

Оценка риска часто проводится за две (или более) итерации. Сначала проводится высокоуровневая оценка для идентификации потенциально высоких рисков, служащих основанием для дальнейшей оценки. Следующая итерация может включать дальнейшее углубленное рассмотрение потенциально высоких рисков. В тех случаях, когда полученная информация недостаточна для оценки риска, проводится более детальный анализ, возможно, по отдельным частям сферы действия, и, возможно, с использованием иного метода.

Выбор подхода к оценке риска в зависимости от задач и целей оценки риска осуществляет руководство организации.

Обсуждение подходов к оценке риска ИБ можно найти в приложении Е.

Выходные данные. Перечень оцененных рисков в соответствии с назначенными приоритетами согласно критериям оценки риска.

8.2. Анализ риска

8.2.1.1. Введение в идентификацию риска

Цель идентификации риска - определить, что могло бы произойти при нанесении возможного ущерба, и получить представление о том, как, где и почему мог иметь место этот ущерб. Этапы, описанные ниже, должны объединять входные данные для деятельности по количественной оценке риска.

Примечание - Виды деятельности, описанные ниже, могут быть выполнены в различном порядке, в зависимости от применяемой методологии.

8.2.1.2. Определение активов

Входные данные. Сфера действия и границы проведения оценки риска, перечень, включающий владельцев, местоположение, функцию и т.д.

Действие. Должны быть определены активы, входящие в установленную сферу действия [связано с ИСО/МЭК 27001, пункт 4.2.1, перечисление d) 1)].

Руководство по реализации. Активом является что-либо, имеющее ценность для организации и, следовательно, нуждающееся в защите. При определении активов следует иметь в виду, что информационная система состоит не только из аппаратных и программных средств.

Определение активов следует проводить с соответствующей степенью детализации, обеспечивающей информацию, достаточную для оценки риска. Степень детализации, используемая при определении активов, влияет на общий объем информации, собранной во время оценки риска. Эта информация может быть более детализирована при последующих итерациях оценки риска.

Для установления учетности и ответственности в отношении каждого актива должен быть определен владелец. Владелец актива может не обладать правами собственности на актив, но он несет ответственность за его получение, разработку, поддержку, использование и безопасность. Чаще всего владелец актива является наиболее подходящим лицом, способным определить реальную ценность актива для организации (см. 8.2.2 на предмет определения ценности активов).

Границей анализа является периметр активов организации, управляемый в рамках процесса менеджмента риска ИБ.

Более подробную информацию об определении активов и их ценности в части ИБ можно найти в приложении В.

Выходные данные. Перечень активов, подлежащих менеджменту риска, и перечень бизнес-процессов, связанных с активами, а также их значимость.

8.2.1.3. Определение угроз

Входные данные. Информация об угрозах, полученная в результате анализа инцидента от владельцев активов, пользователей, а также из других источников, включая списки внешних угроз.

Действие. Угрозы и их источники должны быть определены [связано с ИСО/МЭК 27001, пункт 4.2.1, перечисление d) 2)].

Руководство по реализации. Угроза может причинить ущерб активам организации, таким как информация, процессы и системы. Угрозы могут возникать в результате природных явлений или действий людей, они могут быть случайными или умышленными. Должны быть установлены и случайные, и преднамеренные источники угроз. Угрозы могут проистекать как из самой организации, так и из источника вне ее пределов. Угрозы должны определяться в общем и по виду (например неавторизованные действия, физический ущерб, технические сбои), а затем, где это уместно, отдельные угрозы определяются внутри родового класса. Это означает, что ни одна угроза, включая неожиданные угрозы, не будет упущена, но объем требуемой работы, несмотря на это, сокращается.

Некоторые угрозы могут влиять более чем на один актив. В таких случаях они могут быть причиной различных влияний в зависимости от того, на какие активы оказывается воздействие.

Входные данные для определения и количественной оценки вероятности возникновения угроз (см. 8.2.2.3) могут быть получены от владельцев активов или пользователей, персонала отдела кадров, руководства организации и специалистов в области ИБ, экспертов в области физической безопасности, специалистов юридического отдела и других структур, а также от юридических организаций, метеорологических служб, страховых компаний, национальных правительственных учреждений. При анализе угроз должны учитываться аспекты среды и культуры.

Опыт, извлеченный из инцидентов, и предыдущие оценки угроз должны быть учтены в текущей оценке. При необходимости для заполнения перечня общих угроз может быть целесообразным справиться в других реестрах угроз (возможно, специфичных для конкретной организации или бизнеса). Списки угроз и их статистику можно получить от промышленных предприятий, федерального правительства, юридических организаций, страховых компаний и т.д.

Используя списки угроз или результаты предыдущих оценок угроз, не следует забывать о том, что происходит постоянная смена значимых угроз, особенно, если изменяются бизнес-среда или информационные системы.

Более подробную информацию о типах угроз можно найти в приложении С.

Выходные данные. Перечень угроз с определением их вида и источника.

8.2.1.4. Определение существующих мер и средств контроля и управления

Входные данные. Документация по мерам и средствам контроля и управления, планы по реализации обработки риска.

Действие. Должны быть определены существующие и планируемые меры и средства контроля и управления.

Руководство по реализации. Во избежание лишней работы или расходов, например, при дублировании мер и средств контроля и управления, необходимо определить существующие меры и средства контроля и управления. Кроме того, при определении существующих мер и средств контроля и управления следует провести проверку, чтобы убедиться в правильности функционирования мер и средств контроля и управления - обращение к существующим отчетам по аудиту СМИБ должны сокращать время, затрачиваемое на решение этой задачи. Ненадлежащее функционирование мер и средств контроля и управления может стать причиной уязвимости. Следует уделить внимание ситуации, когда выбранные меры и средства контроля и управления (или стратегия) не выполняют своих функций, и для эффективного и своевременного реагирования на идентифицированные риски требуются дополнительные меры и средства контроля и управления. В СМИБ, в соответствии с ИСО/МЭК 27001, это поддерживается измерением эффективности мер и средств контроля и управления. Один из способов количественной оценки действия мер и средств контроля и управления - выявить, как оно снижает вероятность возникновения угрозы, затрудняет использование уязвимости и возможности влияния инцидента. Проверки, проводимые руководством, и отчеты по аудиту также обеспечивают информацию об эффективности существующих мер и средств контроля и управления.

Меры и средства контроля и управления, которые планируется реализовать в соответствии с планами реализации обработки риска, должны быть определены тем же самым способом, который уже был реализован.

Существующие или планируемые меры и средства контроля и управления могут быть отнесены к разряду неэффективных, недостаточных или необоснованных. Если их посчитали необоснованными или недостаточными, меру и средство контроля и управления необходимо подвергнуть проверке, чтобы определить, подлежат ли они удалению, замене более подходящими, или стоит оставить их, например, из соображений стоимости.

Для определения существующих или планируемых мер и средств контроля и управления могут быть полезны следующие мероприятия:

- просмотр документов, содержащих информацию о средствах контроля (например, планы обработки рисков), если процессы менеджмента ИБ документированы должным образом, то информация о всех существующих или планируемых мерах и средствах контроля и управления, а также о состоянии их реализации должна быть доступна;

- проверка, проводимая совместно с сотрудниками, отвечающими за ИБ (например, сотрудником, занимающимся обеспечением ИБ, сотрудником, отвечающим за безопасность информационной системы, комендантом здания или руководителем работ) и пользователями, касающаяся того, какие меры и средства контроля и управления действительно реализованы для рассматриваемого информационного процесса или информационной системы;

- обход здания с целью осмотра физических средств контроля, сравнение существующих средств контроля с перечнем тех, которые должны быть реализованы, и проверка существующих средств контроля на предмет правильной и эффективной работы;

- рассмотрение результатов внутренних аудитов.

Выходные данные. Перечень всех существующих и планируемых мер и средств контроля и управления, их нахождение и состояние использования.

8.2.1.5. Выявление уязвимостей

Входные данные. Перечни известных угроз, перечни активов и существующих мер и средств контроля и управления.

Действие. Необходимо выявить уязвимости, которые могут быть использованы угрозами для нанесения ущерба активам или организации [связано с ИСО/МЭК 27001, пункт 4.2.1, перечисление d) 3)].

Руководство по реализации. Уязвимости могут быть выявлены в следующих областях:

- организация работ;

- процессы и процедуры;

- установившийся порядок управления;

- персонал;

- физическая среда;

- конфигурация информационной системы;

- аппаратные средства, программное обеспечение и аппаратура связи;

- зависимость от внешних сторон.

Наличие уязвимости само по себе не наносит ущерба, поскольку необходимо наличие угрозы, которая сможет воспользоваться ею. Для уязвимости, которой не соответствует определенная угроза, может не потребоваться внедрение средства контроля и управления, но она должна осознаваться и подвергаться мониторингу на предмет изменений. Следует отметить, что неверно реализованное, неправильно функционирующее или неправильно используемое средство контроля и управления само может стать уязвимостью. Меры и средства контроля и управления могут быть эффективными или неэффективными в зависимости от среды, в которой они функционируют. С другой стороны, угроза, которой не соответствует определенная уязвимость, может не приводить к риску.

Уязвимости могут быть связаны со свойствами актива. Способ и цели использования актива могут отличаться от планируемых при приобретении или создании актива. Необходимо учитывать уязвимости, возникающие из разных источников, например те, которые являются внешними или внутренними по отношению к активу.

Примеры уязвимостей и методы их оценки можно найти в приложении D.

Выходные данные. Перечень уязвимостей, связанных с активами, угрозами и мерами и средствами контроля и управления; перечень уязвимостей, не связанных с выявленной угрозой, подлежащей рассмотрению.

8.2.1.6. Определение последствий

Входные данные. Перечень активов, бизнес-процессов, угроз и уязвимостей, где это уместно, связанных с активами, и их значимость.

Действие. Должны быть определены последствия для активов, вызванные потерей конфиденциальности, целостности и доступности [см. ИСО/МЭК 27001, пункт 4.2.1, перечисление d) 4)].

Руководство по реализации. Последствием может быть снижение эффективности, неблагоприятные операционные условия, потеря бизнеса, ущерб, нанесенный репутации и т.д.

Эта деятельность определяет ущерб или последствия для организации, которые могут быть обусловлены сценарием инцидента. Сценарий инцидента - это описание угрозы, использующей определенную уязвимость или совокупность уязвимостей в инциденте ИБ (см. ИСО/МЭК 27002, раздел 13). Влияние сценариев инцидентов обусловливается критериями влияния, определяемыми в течение деятельности по установлению контекста. Влияние может затрагивать один или несколько активов, а также часть актива. Поэтому активам может назначаться ценность, обусловленная как их финансовой стоимостью, так и последствиями для бизнеса в случае их порчи или компрометации. Последствия могут быть временными или постоянными, как это бывает в случае разрушения активов.

Примечание - В ИСО/МЭК 27001 описывается происхождение сценариев инцидентов как «недостатков безопасности».

Организации должны определять операционные последствия сценариев инцидентов на основе (но не ограничиваясь):

- времени на расследование и восстановление;

- потерь (рабочего) времени;

- упущенной возможности;

- охраны труда и безопасности;

- финансовых затрат на приобретение специфических навыков, необходимых для устранения неисправности;

- репутации и иного «неосязаемого капитала».

Подробности, касающиеся оценки технических уязвимостей, можно найти в В.3 (приложение В).

Выходные данные. Перечень сценариев инцидентов с их последствиями, связанными с активами и бизнес-процессами.

8.2.2. Установление значения2) риска

____________

2) Контекст настоящего пункта стандарта требует использования термина «установление значения риска» (risk estimation), отличного от термина «количественная оценка риска» (risk estimation), определенного ГОСТ Р 51897.

8.2.2.1. Методология установления значения риска

Анализ риска может быть выполнен с различной степенью детализации в зависимости от критичности активов, распространенности известных уязвимостей и прежних инцидентов, касавшихся организации. Методология установления значения риска может быть качественной, количественной, или комбинированной, в зависимости от обстоятельств. На практике установление качественного значения часто используется вначале для получения общих сведений об уровне риска и выявления основных значений рисков. Позднее может возникнуть необходимость в осуществлении более специфичного установления количественного анализа основных значений рисков, поскольку обычно выполнение качественного анализа по сравнению с количественным является менее сложным и затратным.

Форма анализа должна согласовываться с критериями оценки риска, разработанными как часть установления контекста.

Далее более подробно описываются детали методологии установления значения риска.

Для установления качественного значения используется шкала квалификации атрибутов, с помощью которой описываются величины возможных последствий (например, низкий, средний и высокий) и вероятности возникновения этих последствий. Преимущество установления качественного значения заключается в доступности для понимания всем соответствующим персоналом, а недостатком - зависимость от субъективного выбора шкалы.

Такие шкалы могут быть адаптированы или скорректированы в соответствии с обстоятельствами, для разных рисков могут использоваться разные описания. Установление качественного значения может использоваться:

- как начальная деятельность по тщательной проверке для идентификации рисков, требующих более детального анализа;

- там, где этот вид анализа способствует принятию решения;

- там, где числовые данные или ресурсы являются неадекватными для установления количественного значения.

Качественный анализ должен использовать фактическую информацию и доступные данные.

Для установления количественной оценки используется шкала с числовыми значениями (а не описательные шкалы, используемые при установлении качественного значения) как последствий, так и вероятности, с применением данных из различных источников. Качество анализа зависит от точности и полноты числовых значений и от обоснованности используемых моделей. В большинстве случаев для установления количественного значения используются фактические данные за прошедший период. Преимущество заключается в том, что установление количественного значения может быть напрямую связано с целями информационной безопасности и проблемами организации. Недостатки количественного подхода могут иметь место, когда фактические проверяемые данные недоступны, поэтому создается иллюзия ценности и точности установления количественного значения риска.

Способ выражения последствий риска и вероятности его возникновения, а также способы их комбинирования для получения информации об уровне риска изменяются в зависимости от вида риска и цели, для достижения которой должны использоваться выходные данные оценки риска. При анализе риска следует учитывать неопределенность и изменяемость последствий риска, а также вероятность его возникновения и сообщать о них эффективным образом.

8.2.2.2. Оценка последствий

Входные данные. Перечень определенных значимых сценариев инцидентов, включая выявление угроз, уязвимостей и затронутых активов, а также последствий для активов и бизнес-процессов.

Действие. Должно быть оценено влияние на бизнес организации, которое может быть результатом предполагаемых или фактических инцидентов ИБ с учетом последствий нарушения ИБ, таких, как потеря конфиденциальности, целостности или доступности активов [связано с ИСО/МЭК 27001, 4.2.1, перечисление e) 1)].

Руководство по реализации. После определения всех проверяемых активов, присвоенная им ценность должна учитываться при оценке последствий.

Значение влияния на бизнес может быть выражено в качественной или количественной формах. Тем не менее, более наглядным является метод присвоения денежного выражения, который, как правило, дает больше информации для принятия решений и, следовательно, делает процесс принятия решений более эффективным.

Определение ценности активов начинается с классификации активов в соответствии с их критичностью с точки зрения важности активов для осуществления бизнес-целей организации. Затем ценность активов определяется с использованием двух мер:

- восстановительной стоимости актива - стоимости его очистки с целью восстановления и замены информации (если это возможно);

- последствий для бизнеса от потери или компрометации актива, например возможные неблагоприятные последствия для бизнеса и/или законодательные или регулирующие последствия раскрытия, модификации, недоступности и/или разрушения информации, а также других информационных активов.

Это определение ценности может быть установлено на основе анализа влияния на бизнес. Ценность, определяемая последствиями для бизнеса, обычно значительно выше просто восстановительной стоимости и зависит от значимости актива для организации при выполнении ее бизнес-целей.

Определение ценности активов является ключевым фактором оценки влияния сценария инцидента, поскольку инцидент может затрагивать более одного актива (например, зависимые активы), или только часть актива. Различные угрозы и уязвимости могут иметь различное влияние на активы, например потеря конфиденциальности, целостности и доступности. Поэтому оценка последствий связана с определением ценности активов или становится связанной, исходя из анализа влияния на бизнес.

Последствия или влияние на бизнес могут определяться путем моделирования результатов события или совокупности событий, экстраполяции экспериментальных исследований или данных за прошедшее время.

Последствия могут быть выражены с помощью денежных, технических персональных критериев влияния или других критериев, значимых для организации. В отдельных случаях для определения последствий, различающихся по времени, месту, группам или ситуациям, требуется более одного цифрового значения.

Последствия, различающиеся по времени или финансам, должны измеряться с использованием того же подхода, который применяется в отношении вероятности угрозы и уязвимости. Должна поддерживаться последовательность количественного или качественного подхода.

В приложении В приводится более подробная информация, касающаяся определения ценности активов и оценки влияния.

Выходные данные. Перечень оцененных последствий сценария инцидентов, выраженных с учетом активов и критериев влияния.

8.2.2.3. Оценка вероятности инцидента

Входные данные. Перечень определенных значимых сценариев инцидентов, включая определение угроз, затрагиваемые активы, используемые уязвимости и последствия для активов и бизнес-процессов. Кроме того, перечни всех существующих и планируемых мер и средств контроля и управления, уровень их эффективности, реализации и использования.

Действие. Должна быть оценена вероятность действия сценариев инцидентов [связано с ИСО/МЭК 27001, пункт 4.2.1, перечисление e) 2)].

Руководство по реализации. После определения сценариев инцидентов необходимо оценить вероятность действия каждого сценария и его влияние с использованием качественного или количественного метода установления значения. Необходимо принимать во внимание частоту возникновения угроз и простоту использования уязвимости, с учетом:

- опыта и соответствующей статистики вероятности возникновения угроз;

- для источников умышленных угроз - мотивации и возможности, которые будут меняться с течением времени, ресурсов, доступных для потенциальных нарушителей, а также восприятия потенциальным нарушителем привлекательности и уязвимости активов;

- для источников случайных угроз - территориальных факторов, например близость к химическому или нефтеперерабатывающему заводу, возможность экстремальных погодных условий и факторов, которые могут вызывать ошибки персонала и сбои оборудования;

- уязвимостей как отдельных, так и в совокупности;

- существующих мер и средств контроля и управления и того, насколько эффективно они снижают уязвимости.

Например, информационная система может иметь уязвимость по отношению к угрозам имитации личности пользователя и злоупотреблению ресурсами. Уязвимость, связанная с имитацией личности пользователя, может быть высокой из-за отсутствия аутентификации пользователей. С другой стороны, вероятность злоупотребления ресурсами может быть низкой, несмотря на отсутствие аутентификации пользователей, поскольку способы злоупотребления ресурсами ограничены.

В зависимости от требуемой точности активы могут быть сгруппированы или разбиты на элементы, и может возникать необходимость соотнесения сценариев с элементами. Например, в зависимости от местоположения характер угроз в отношении одних и тех же видов активов может меняться или может различаться эффективность существующих мер и средств контроля и управления.

Выходные данные. Вероятность действия сценариев инцидентов (в количественном или качественном выражении).

8.2.2.4. Установление значений уровня рисков

Входные данные. Перечень сценариев инцидентов с их последствиями, касающимися активов и бизнес-процессов, и их вероятность (в количественном или качественном выражении).

Действие. Должны быть установлены значения уровня рисков для всех значимых сценариев инцидентов [связано с ИСО/МЭК 27001, пункт 4.2.1, перечисление e) 4)].

Руководство по реализации. При установлении значений рисков присваиваются значения вероятности возникновения риска и его последствий. Эти значения могут быть выражены качественно или количественно. Установление значений рисков основывается на оцененных последствиях и их вероятности. Кроме того, оно может также учитывать стоимость и эффективность, проблемы причастных сторон и другие переменные, используемые при оценке риска. Установленное значение риска является комбинацией значений вероятности сценария инцидента и его последствий.

В приложении Е приводятся примеры различных методов и подходов к установлению значения рисков ИБ.

Выходные данные. Перечень рисков с уровнями присвоенных значений.

8.3. Оценка риска

Входные данные. Перечень рисков с уровнями присвоенных значений и критериями оценки риска.

Действие. Должны сравниваться уровни рисков с критериями оценки рисков и критериями принятия рисков [связано с ИСО/МЭК 27001, пункт 4.2.1, перечисление e) 4)].

Руководство по реализации. Характер решений, связанных с оценкой рисков, и критерии оценки рисков, которые будут использованы для принятия этих решений, должны определяться при установлении контекста. Эти решения и контекст должны более детально анализироваться на этапе получения большего объема информации о конкретных идентифицированных рисках. Для оценки рисков организация должна сравнивать установленные значения рисков (с использованием выбранных методов, рассматриваемых в приложении Е) с критериями оценки риска, выбранными на этапе установления контекста.

Критерии оценки риска, используемые для принятия решений, должны согласовываться с определенным внешним и внутренним контекстом менеджмента риска ИБ и учитывать цели организации, мнения причастных сторон и т.д. Решения, связанные с оценкой риска, обычно основываются на приемлемом уровне риска. Однако также должны учитываться последствия, вероятность, степень уверенности при идентификации и анализе риска. Совокупность множества рисков низкого и среднего уровня в итоге может иметь результатом общий риск более высокого уровня.

При этом необходимо учитывать следующее:

- свойства ИБ - если один критерий не актуален для организации (например, потеря конфиденциальности), то все риски, влияющие на этот критерий, могут быть также не актуальными;

- значимость бизнес-процесса или деятельности, поддерживаемых конкретным активом или совокупностью активов, если процесс определен как имеющий низкую значимость, связанным с ним рискам следует уделять меньше внимания, чем рискам, влияющим на более важные процессы или деятельность.

Оценка риска основывается на понимании риска, полученном при анализе риска, и используется при принятии решений о будущих действиях. Решения должны включать в себя следующее:

- необходимость в некой деятельности;

- приоритеты при обработке риска с учетом установленных значений уровней рисков.

На стадии оценки риска в дополнение к рискам с установленными значениями должны приниматься в расчет договорные, юридические и нормативные требования.

Выходные данные. Перечень рисков с назначенными приоритетами в соответствии с критериями оценки рисков, касающимися сценариев инцидентов, которые приводят к этим рискам.

9. Обработка риска информационной безопасности

9.1. Общее описание обработки риска

Входные данные. Перечень рисков с назначенными приоритетами в соответствии с критериями оценки рисков, касающимися сценариев инцидентов, которые приводят к этим рискам.

Действие. Должны быть выбраны меры и средства контроля и управления для снижения, сохранения, предотвращения или переноса рисков, а также определен план обработки рисков.

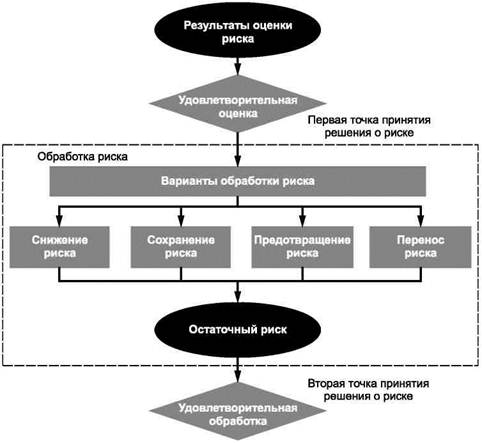

Руководство по реализации. Для обработки риска имеется четыре варианта: снижение риска (см. 9.2), сохранение риска (см. 9.3), предотвращение риска (см. 9.4) и перенос риска (см. 9.5).

Примечание - В ИСО/МЭК 27001 [см. пункт 4.2.1, перечисление f) 2)] вместо термина «сохранение риска» («retaining risk») используется термин «принятие риска» («accepting risk»).

На рисунке 2 иллюстрируется деятельность по обработке риска в рамках процесса менеджмента риска ИБ.

Варианты обработки риска должны выбираться исходя из результатов оценки риска, предполагаемой стоимости реализации этих вариантов и их ожидаемой эффективности.

Должны реализовываться такие варианты, при которых значительное снижение риска может быть достигнуто при относительно небольших затратах. Дополнительные варианты повышения эффективности могут быть неэкономичными, и необходимо принимать решение о целесообразности их применения.

Неблагоприятные последствия рисков необходимо снижать до разумных пределов независимо от каких-либо абсолютных критериев. Редкие, но серьезные риски должны рассматриваться руководством. В таких случаях может возникнуть необходимость реализации мер и средств контроля и управления, которые являются необоснованными по причинам затратности (например, меры и средства контроля и управления непрерывности бизнеса, для охвата высоких специфических рисков).

Рисунок 2 - Деятельность по обработке риска

Четыре варианта обработки риска не являются взаимоисключающими. В отдельных случаях организация может получить значительную выгоду от объединения вариантов, таких, как снижение вероятности риска, уменьшение последствий и перенос или сохранение любого остаточного риска.

Некоторые варианты обработки риска могут быть эффективными для более чем одного риска (например, обучение и осведомленность в части ИБ). План обработки риска должен четко определять порядок приоритетов, при соблюдении которого должна реализовываться обработка отдельного риска. Порядок приоритетов может устанавливаться с использованием различных методов, включая ранжирование рисков и анализ «затраты - выгоды». В обязанности руководства входит принятие решения о балансе между затратами на реализацию мер и средств контроля и управления и бюджетными отчислениями.

При определении существующих мер и средств контроля и управления может быть установлено, что существующие меры и средства контроля и управления превышают текущую потребность в показателях сравнения затрат, включая поддержку. В случае удаления избыточных или ненужных мер и средств контроля и управления (особенно, если расходы на их поддержку велики) должны учитываться факторы ИБ и стоимости. Поскольку меры и средства контроля и управления оказывают влияние друг на друга, удаление избыточных мер и средств контроля и управления может в итоге снизить эффективность использования всех оставшихся мер и средств обеспечения безопасности. Кроме того, может быть менее затратным оставить избыточные или ненужные средства контроля, чем удалить их.

Для разных вариантов обработки риска должно учитываться:

- как риск осознается затрагиваемыми сторонами;

- наиболее подходящие способы обмена информацией с этими сторонами.

Установление контекста (см. 7.2 «Основные критерии») предоставляет информацию о законодательных и нормативных требованиях, которым необходимо следовать организации. Отказ от следования указанным требованиям является риском для организаций, поэтому должны быть рассмотрены варианты решений, ограничивающие эту возможность. Все ограничения - организационные, технические, структурные и др., которые определяются в течение деятельности, связанной с установлением контекста, следует учитывать в течение обработки риска.

После уточнения плана обработки риска необходимо определить остаточные риски. Это включает обновление или повторную операцию оценки риска с учетом ожидаемого эффекта от предполагаемой обработки риска. Если остаточные риски по-прежнему не будут удовлетворять критериям принятия риска организации, может возникнуть необходимость в дополнительной итерации обработки риска, прежде чем перейти к принятию риска.

Выходные данные. План обработки риска и остаточные риски - предмет обсуждения для принятия решения руководством организации.

9.2. Снижение риска

Действие. Уровень риска должен быть снижен путем выбора меры и средства контроля и управления так, чтобы остаточный риск мог быть повторно оценен как допустимый.

Руководство по реализации. Должны быть выбраны соответствующие и обоснованные меры и средства контроля и управления, чтобы удовлетворять требованиям, определенным путем оценки и обработки рисков. Такой выбор должен учитывать критерии принятия рисков, а также законодательные, нормативные и договорные требования. При выборе должны также учитываться стоимость и время реализации мер и средств контроля и управления или технические аспекты, аспекты среды и культурные аспекты. С помощью соответствующим образом выбранных мер и средств контроля безопасности зачастую можно снизить общие расходы владельца системы.

В целом меры и средства контроля и управления могут обеспечивать один или несколько из перечисленных видов защиты: исправление, исключение, предупреждение, уменьшение влияния, сдерживание, обнаружение, восстановление, мониторинг и информированность. Во время выбора мер и средств контроля и управления важно установить баланс между стоимостью приобретения, реализации, администрирования, функционирования, мониторинга и поддержки мер и средств контроля и управления и ценностью защищаемых активов. Кроме того, необходимо учитывать рентабельность инвестиций с точки зрения снижения риска, и потенциал для использования новых возможностей бизнеса, предоставляемых определенными мерами и средствами контроля и управления. Дополнительно следует обратить внимание на специализированные навыки, которые могут потребоваться для определения и реализации новых мер и средств контроля и управления или модификации существующих.

В ИСО/МЭК 27002 дается подробная информация по выбору мер и средств контроля и управления.

Существует много ограничений, которые могут влиять на выбор мер и средств контроля и управления. Технические ограничения, такие, как требования к функционированию, проблемы управляемости (требования операционной поддержки) и совместимости, могут препятствовать использованию определенных мер и средств контроля и управления или могут вводить ошибку оператора, либо аннулирующую эти меры и средства контроля и управления, внушая ложное чувство безопасности, либо даже увеличивающую риск, как если бы не имелось никаких мер и средств контроля и управления (например, требование использования сложных паролей без соответствующего обучения, которое может приводить к записи паролей пользователями). Более того, может возникнуть ситуация, когда меры и средства контроля и управления будут влиять на производительность. Руководство должно стремиться принять такое решение, которое будет удовлетворять требованиям производительности, гарантируя в то же время достаточную ИБ. Результатом этого первого шага является перечень возможных мер и средств контроля и управления с указанием их стоимости, эффективности и приоритета реализации.

При формировании рекомендаций и в процессе реализации должны учитываться различные ограничения. Типичными ограничениями являются:

- временные ограничения;

- финансовые ограничения;

- технические ограничения;

- операционные ограничения;

- культурные ограничения;

- этические ограничения;

- ограничения, связанные с окружающей средой;

- юридические ограничения;

- ограничения, связанные с простотой использования;

- кадровые ограничения;

- ограничения, касающиеся интеграции новых и существующих мер и средств контроля и управления.

Более подробную информацию об ограничениях, сопутствующих решениям по снижению риска, можно найти в приложении F.

9.3. Сохранение риска

Действие. Решение сохранить риск, не предпринимая дальнейшего действия, следует принимать в зависимости от оценки риска.

Примечание - В ИСО/МЭК 27001 [см. пункт 4.2.1, перечисление f) 2)] описывается та же самая деятельность: «осознанное и объективное принятие рисков при условии, что они, несомненно, отвечают политикам и критериям организации, касающимся принятия рисков».

Руководство по реализации. Если уровень риска соответствует критериям принятия риска, то нет необходимости реализовывать дополнительные меры и средства контроля и управления, и риск может быть сохранен.

9.4. Предотвращение риска

Действие. Отказ от деятельности или условия, вызывающего конкретный риск.

Руководство по реализации. Если идентифицированные риски считаются слишком высокими или расходы на реализацию других вариантов обработки риска превышают выгоду, может быть принято решение о полном предотвращении риска путем отказа от планируемой или существующей деятельности, или их совокупности, или изменения условий, при которых осуществляется деятельность. Например, в отношении рисков, вызываемых природными факторами, наиболее экономически выгодной альтернативой может быть физическое перемещение средств обработки информации туда, где этого риска не существует или он контролируется.

9.5. Перенос риска

Действие. Риск должен быть перенесен на сторону, которая может наиболее эффективно осуществлять менеджмент конкретного риска, в зависимости от оценки риска.

Руководство по реализации. Перенос риска включает в себя решение разделить определенные риски с внешними сторонами. Перенос риска может создавать новые риски или модифицировать существующие идентифицированные риски. Поэтому может быть необходима дополнительная обработка риска.

Перенос может быть осуществлен путем страхования, которое будет поддерживать последствия, или путем заключения договора субподряда с партнером, чья роль будет заключаться в проведении мониторинга информационной системы и осуществлении незамедлительных действий по прекращению атаки, прежде чем она приведет к определенному уровню ущерба.

Следует заметить, что может быть возможным перенести ответственность за менеджмент риска, но, как правило, невозможно перенести ответственность за ущерб. Клиенты обычно воспринимают неблагоприятное влияние ущерба как ошибку организации.

10. Принятие риска информационной безопасности

Входные данные. Наличие плана обработки риска и оценки остаточного риска является необходимым условием решения руководства организации о принятии риска.

Действие. Должно быть принято решение о принятии рисков и установлена ответственность за это решение, что должно быть официально зарегистрировано [это связано с ИСО/МЭК 27001, пункт 4.2.1, перечисление h)].

Руководство по реализации. В планах обработки рисков должен быть описан способ оценки рисков, которые следует обрабатывать, для того чтобы соответствовать критериям принятия рисков (см. 7.2 «Основные критерии»). Важно, чтобы ответственные руководители проверяли и поддерживали предлагаемые планы обработки рисков и вытекающие из них остаточные риски, а также регистрировали все условия, связанные с такой поддержкой.

Критерии принятия риска могут быть более многогранными, чем только определение того, находится ли остаточный риск выше или ниже единого порогового значения.

В некоторых случаях уровень остаточного риска может не соответствовать критериям принятия риска, поскольку применяемые критерии не учитывают превалирующих обстоятельств. Например, может быть доказано, что необходимо принимать риски по причине привлекательности выгод или по причине значительных расходов, связанных со снижением риска. Такие обстоятельства показывают, что критерии принятия риска неадекватны и должны быть по возможности пересмотрены. Однако не всегда бывает возможным пересмотреть критерии принятия риска своевременно. В таких случаях руководители, принимающие решения, могут быть обязаны принять риски, которые не соответствуют стандартным критериям принятия рисков. Если это необходимо, руководитель, принимающий решение, должен дать комментарий, касающийся рисков, с обоснованием решения, выходящего за рамки стандартного критерия принятия рисков.

Выходные данные. Перечень принятых рисков с обоснованием рисков, не соответствующих стандартным критериям принятия риска организации.

11. Коммуникация риска информационной безопасности

Входные данные. Вся информация о рисках, полученная в результате деятельности по менеджменту риска (см. рисунок 1).

Действие. Должен осуществляться обмен информацией о риске или ее совместное использование лицом, принимающим решение, и другими причастными сторонами.

Руководство по реализации. Коммуникация риска представляет собой деятельность, связанную с достижением соглашения о том, как осуществлять менеджмент риска путем обмена и/или совместного использования информации о риске лицами, принимающими решения, и другими причастными сторонами. Информация включает в себя наличие, характер, форму, вероятность, серьезность, обработку и приемлемость рисков, но этими факторами не ограничивается.

Эффективная коммуникация между причастными сторонами имеет большое значение, поскольку она может оказывать существенное влияние на решения, которые должны быть приняты. С помощью коммуникации сотрудники, отвечающие за осуществление менеджмента риска, и лица, относящиеся к заинтересованным кругам, достигают понимания основы, на которой принимаются решения, и причины необходимости выполнения определенных действий. Коммуникация является двунаправленным процессом.

Осознание риска может быть разным из-за различий в предположениях, понятиях, потребностях, проблемах и беспокойствах причастных сторон, связанных с риском или обсуждаемыми проблемами. Причастные стороны, как правило, выносят суждения о приемлемости риска на основе своего осознания риска. Поэтому очень важно обеспечить, чтобы осознание риска причастными сторонами, а также осознание ими выгод могло быть определено и документировано, а лежащие в основе причины были четко поняты и учтены.

Коммуникация риска должна осуществляться с целью достижения следующего:

- обеспечения доверия к результатам менеджмента риска организации;

- сбора информации о риске;

- совместного использования результатов оценки риска и представления плана обработки риска;

- предотвращения или снижения возможности возникновения и последствий нарушений ИБ из-за отсутствия взаимопонимания между принимающими решения лицами и причастными сторонами;

- поддержки принятия решений;

- получения новых знаний об ИБ;

- координации с другими сторонами и планирования реагирования с целью уменьшения последствий какого-либо инцидента;

- выработки чувства ответственности по отношению к рискам у лиц, принимающих решения, и причастных сторон;

- повышения осведомленности.

Организация должна разрабатывать планы коммуникации риска, как для повседневной работы, так и для чрезвычайных ситуаций. Следовательно, деятельность, связанная с коммуникацией риска, должна выполняться непрерывно.

Координация между лицами, принимающими окончательные решения, и иными причастными сторонами может быть достигнута путем создания комитета, который будет обсуждать проблемы возникновения рисков, назначать приоритеты и вырабатывать решения по обработке и принятию рисков.

Важно поддерживать сотрудничество с соответствующим отделом по связям с общественностью или информационным отделом организации, чтобы координировать все задачи, связанные с коммуникацией риска. Это крайне важно в случаях сообщения о действиях в кризисных ситуациях, например в ответ на определенные инциденты.

Выходные данные. Постоянное понимание процесса менеджмента риска ИБ организации.

12. Мониторинг и переоценка риска информационной безопасности

12.1. Мониторинг и переоценка факторов риска

Входные данные. Вся информация о рисках, полученная в результате деятельности по менеджменту риска (см. рисунок 1).

Действие. Должны подвергаться мониторингу и переоценке риски и их факторы (т е. ценность активов, влияние, угрозы, уязвимости, вероятность возникновения) с целью определения любых изменений в контексте организации на ранней стадии, и должно поддерживаться общее представление о всей картине риска.

Руководство по реализации. Риски не являются статичными. Угрозы, уязвимости, вероятность или последствия могут изменяться неожиданно, без каких-либо признаков изменений. Поэтому для выявления изменений необходим непрерывный мониторинг. Он может поддерживаться внешними сервисами, которые предоставляют информацию о новых угрозах или уязвимостях.

Организации должны обеспечивать проведение непрерывного мониторинга следующих факторов:

- новых активов, которые были включены в область действия менеджмента риска;

- необходимой модификации ценности активов, например, вследствие изменившихся бизнес-требований;

- новых угроз, которые могут действовать вне и внутри организации и которые еще не были оценены;

- вероятности того, что новые или возросшие уязвимости могут сделать возможным использование их угрозами;

- выявленных уязвимостей для определения тех из них, которые становятся подверженными новым или повторно возникающим угрозам;

- возросшего влияния или последствий оцененных угроз, уязвимостей и рисков, объединенное действие которых имеет результатом неприемлемый уровень риска;

- инцидентов ИБ.

Новые угрозы, уязвимости или изменения вероятности или последствий могут увеличивать риски, ранее оцененные как низкие. Процесс переоценки низких и принятых рисков должен рассматривать каждый риск отдельно, а также все риски как единое целое, чтобы оценивать их возможное суммарное влияние. Если риски не попадают в категорию низких или приемлемых рисков, они должны обрабатываться с использованием одного или нескольких вариантов, рассмотренных в разделе 9.

Факторы, влияющие на вероятность и последствия возникающих угроз, могут изменяться, как могут изменяться факторы, влияющие на применимость или стоимость различных вариантов обработки. Основные изменения, влияющие на организацию, должны служить основанием для более детальной переоценки. Следовательно, деятельность по мониторингу риска должна регулярно повторяться, и выбранные варианты обработки риска должны периодически переоцениваться.

Результаты деятельности по мониторингу риска могут быть входными данными для другой деятельности по переоценке риска. Организация должна переоценивать все риски регулярно, а также когда имеют место существенные изменения (в соответствии с ИСО/МЭК 27001, пункт 4.2.3).

Выходные данные. Постоянное согласование менеджмента риска с бизнес-целями организации и критериями принятия риска.

12.2. Мониторинг, анализ и улучшение менеджмента риска

Входные данные. Вся информация о рисках, полученная в результате деятельности по менеджменту риска (см. рисунок 1).

Действие. Процесс менеджмента риска ИБ подлежит постоянному мониторингу, анализу и улучшению.

Руководство по реализации. Постоянный мониторинг и переоценка необходимы для того, чтобы контекст, результат оценки и обработки риска, а также планы менеджмента оставались уместными и соответствующими обстоятельствам.

Организация должна вселять уверенность, что процесс менеджмента риска ИБ и связанная с ним деятельность остаются соответствующими при существующих обстоятельствах, и они соблюдаются. О любых согласованных улучшениях процесса или действиях, необходимых для повышения соответствия этому процессу, следует уведомлять руководителей, чтобы быть уверенными в том, что не существует ни одного риска или элемента риска, упущенного или недооцененного, что предпринимаются необходимые действия и принимаются решения для получения реалистичного представления о риске и способности реагировать на него.

Кроме того, организация должна регулярно убеждаться в том, что критерии, используемые для измерения риска и его элементов, по-прежнему остаются обоснованными и согласующимися с ее бизнес-целями, стратегиями и политиками и что изменения бизнес-контекста принимаются во внимание на адекватном уровне во время процесса менеджмента риска ИБ. Эта деятельность по мониторингу и переоценке должна учитывать (но не ограничиваться) следующее:

- правовой контекст и контекст окружающей среды;

- контекст конкуренции;

- подход к оценке риска;

- ценности и категории активов;

- критерии влияния;

- критерии оценки риска;

- критерии принятия риска;

- полную стоимость владения активами;

- необходимые ресурсы.

Организация должна обеспечивать постоянную доступность оценки и обработки риска для переоценки риска, рассмотрения новых или изменившихся угроз или уязвимостей и соответствующего уведомления руководства.

Мониторинг менеджмента риска может иметь результатом модификацию или дополнение подхода, методологии или инструментальных средств, используемых в зависимости от следующего:

- выявленных изменений;

- итерации оценки риска;

- цели процесса менеджмента риска ИБ (например, непрерывность бизнеса, устойчивость к инцидентам, совместимость);

- объекта процесса менеджмента риска ИБ (например, организация, бизнес-подразделение, информационный процесс, его техническая реализация, приложение, подключение к Интернету).

Выходные данные. Постоянная значимость процесса менеджмента риска ИБ для бизнес-целей организации или обновления процесса.

Приложение А

(справочное)

Определение области применения и границ процесса менеджмента риска информационной безопасности

А.1. Анализ организации

Анализ организации. Изучение организации дает возможность воспроизвести характерные элементы, определяющие особенности организации. Оно касается цели, бизнеса, назначения, ценностей и стратегий этой организации, которые должны быть определены наряду с элементами, способствующими их разработке (например, заключение контрагентских договоров).

Трудность такой деятельности заключается в полном понимании структуры организации. Определение ее реальной структуры дает понимание роли и значимости каждого подразделения в достижении целей организации.

Пример - Тот факт, что ответственный за ИБ отчитывается перед высшим руководством, а не перед руководством ИТ, может указывать на участие высшего руководства в проблемах ИБ.

Основная цель организации. Основная цель организации может определяться сферой ее деятельности, сегментом рынка и др.

Бизнес организации. Бизнес организации, определяемый техническими приемами, применяемыми ее сотрудниками и накопленным ими опытом (ноу-хау), дает ей возможность реализовывать свое назначение. Он является специфичной областью деятельности организации и зачастую определяет культуру ее труда.

Назначение организации. Организация достигает своей цели посредством реализации своего назначения. Для определения ее назначения должны быть определены предоставляемые сервисы и/или производимая продукция.

Ценность организации. Ценностями являются основные нормы или четко определенный кодекс поведения, выполняемые для осуществления бизнеса. Это может касаться персонала, отношений с внешними сторонами (например, клиентами), качества поставляемой продукции или предоставляемых сервисов.

Пример - Рассмотрим организацию, целью которой является предоставление услуг населению, бизнесом - транспортные услуги, а назначение заключается в перевозке детей в школу и обратно. Ее ценностями могут быть пунктуальность предоставления услуг и безопасность перевозок.

Структура организации. Существуют разные типы структур: