ФЕДЕРАЛЬНОЕ АГЕНТСТВО

ПО ТЕХНИЧЕСКОМУ РЕГУЛИРОВАНИЮ И

МЕТРОЛОГИИ

|

|

НАЦИОНАЛЬНЫЙ |

ГОСТ Р ИСО/МЭК |

Информационная технология

МЕТОДЫ

И СРЕДСТВА ОБЕСПЕЧЕНИЯ

БЕЗОПАСНОСТИ

Сетевая безопасность информационных технологий

Часть 1

Менеджмент сетевой безопасности

ISO/I ЕС 18028-1:2006

Information technology - Security techniques - IT network security -

Part 1: Network security management

(IDT)

|

|

Москва Стандартинформ 2011 |

Предисловие

Цели и принципы стандартизации в Российской Федерации установлены Федеральным законом от 27 декабря 2002 г. № 184-ФЗ «О техническом регулировании», а правила применения национальных стандартов Российской Федерации - ГОСТ Р 1.0-2004 «Стандартизация в Российской Федерации. Основные положения»

Сведения о стандарте

1 ПОДГОТОВЛЕН Федеральным государственным учреждением «Государственный научно-исследовательский испытательный институт проблем технической защиты информации Федеральной службы по техническому и экспортному контролю» (ФГУ «ГНИИИ ПТЗИ ФСТЭК России»), Обществом с ограниченной ответственностью «Научно-производственная фирма «Кристалл» (ООО «НПФ «Кристалл») на основе собственного аутентичного перевода на русский язык международного стандарта, указанного в пункте 4

2 ВНЕСЕН Управлением технического регулирования и стандартизации Федерального агентства по техническому регулированию и метрологии

3 УТВЕРЖДЕН И ВВЕДЕН В ДЕЙСТВИЕ Приказом Федерального агентства по техническому регулированию и метрологии от 18 декабря 2008 г. № 523-ст

4 Настоящий стандарт идентичен международному стандарту ИСО/МЭК 18028-1:2006 «Информационная технология. Методы и средства обеспечения безопасности. Сетевая безопасность информационных технологий. Часть 1. Менеджмент сетевой безопасности» (ISO/IEC 18028:2006 «Information technology - Security techniques - IT network security - Part 1: Network security management»)

При применении настоящего стандарта рекомендуется использовать вместо ссылочных международных стандартов соответствующие им национальные стандарты Российской Федерации, сведения о которых приведены в дополнительном приложении ДА

5 ВВЕДЕН ВПЕРВЫЕ

Информация об изменениях к настоящему стандарту публикуется в ежегодно издаваемом информационном указателе «Национальные стандарты», а текст изменений и поправок - в ежемесячно издаваемых информационных указателях «Национальные стандарты». В случае пересмотра (замены) или отмены настоящего стандарта соответствующее уведомление будет опубликовано в ежемесячно издаваемом информационном указателе «Национальные стандарты». Соответствующая информация, уведомление и тексты размещаются также в информационной системе общего пользования - на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет

Содержание

Введение

Индустрии телекоммуникаций и информационных технологий ищут рентабельные всесторонние решения по обеспечению безопасности. Безопасная сеть должна быть защищена от злонамеренных и непреднамеренных атак и должна отвечать требованиям бизнеса (деловым требованиям) в отношении конфиденциальности, целостности, доступности, неотказуемости, подотчетности, аутентичности и достоверности информации и услуг. Обеспечение безопасности сети также важно для поддержания подотчетности или информации об использовании при необходимости. Возможности обеспечения безопасности продуктов необходимы для общей сетевой безопасности (включая приложения и сервисы). Однако с ростом числа комбинируемых в целях обеспечения общих решений продуктов функциональная совместимость (или ее отсутствие) будет определять успех решения. Безопасность должна быть не только одним из свойств продукта или услуги, но должна быть разработана таким образом, чтобы способствовать интегрированию возможностей безопасности в общее сквозное решение по обеспечению безопасности. Таким образом, назначение ИСО/МЭК 18028 состоит в том, чтобы предоставить подробное руководство по аспектам безопасности управления и использования сетей информационных систем и их соединений. Лица, отвечающие в организации за обеспечение информационной безопасности в целом и за сетевую безопасность в частности, должны быть способны адаптировать материал настоящего стандарта для своих конкретных потребностей. Его основные цели:

- в ИСО/МЭК 18028-1 - определение и описание концепций, связанных с сетевой безопасностью, и представление руководства по менеджменту сетевой безопасностью, включая методы идентификации и анализа связанных с системами связи факторов, которые следует принимать в расчет для установления требований сетевой безопасности, вместе с ознакомлением с возможными областями контроля и специфическими техническими областями (представленными в последующих частях ИСО/МЭК 18028);

- в ИСО/МЭК 18028-2 -определение стандартной архитектуры безопасности, описывающей последовательную структуру поддержки планирования, проектирования и реализации сетевой безопасности;

- в ИСО/МЭК 18028-3 -определение методов и средств обеспечения безопасности информационных потоков между сетями, использующими шлюзы безопасности;

- в ИСО/МЭК 18028-4 -определение методов и средств обеспечения безопасности удаленного доступа;

- в ИСО/МЭК 18028-5 - определение методов и средств обеспечения безопасности межсетевых соединений, установленных с использованием виртуальных частных сетей (VPN).

ИСО/МЭК 18028-1 представляет интерес для всех лиц, владеющих, управляющих сетями или использующих их, помимо руководителей и администраторов, имеющих конкретные обязанности по обеспечению информационной и/или сетевой безопасности и функционированию сети или же отвечающих за разработку общей программы обеспечения безопасности и политики безопасности организации. В их число входят представители высшего руководства и другие руководители и пользователи, не имеющие технической подготовки.

ИСО/МЭК 18028-2 представляет интерес для персонала, вовлеченного в планирование, проектирование и реализацию аспектов архитектуры сетевой безопасности (например, для сетевых менеджеров, администраторов, инженеров и ответственных за сетевую безопасность).

ИСО/МЭК 18028-3 представляет интерес для персонала, вовлеченного в детальное планирование, проектирование и реализацию шлюзов безопасности (например, для сетевых менеджеров, администраторов, инженеров и ответственных за сетевую безопасность).

ИСО/МЭК 18028-4 представляет интерес для персонала, вовлеченного в детальное планирование, проектирование и реализацию безопасности удаленного доступа (например, для сетевых менеджеров, администраторов, инженеров и ответственных за сетевую безопасность).

ИСО/МЭК 18028-5 представляет интерес для персонала, вовлеченного в детальное планирование, проектирование и реализацию безопасности VPN (например, для сетевых менеджеров, администраторов, инженеров и ответственных за сетевую безопасность).

ГОСТ Р ИСО/МЭК 18028-1-2008

НАЦИОНАЛЬНЫЙ СТАНДАРТ РОССИЙСКОЙ ФЕДЕРАЦИИ

Информационная технология

МЕТОДЫ И СРЕДСТВА ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ

Сетевая безопасность информационных технологий

Часть 1

Менеджмент сетевой безопасности

Information

technology. Security techniques. IT network security.

Part 1. Network security management

Дата введения -2009 - 10-01

1 Область применения

Настоящий стандарт устанавливает правила по менеджменту сетей и систем связи, включая аспекты безопасности соединения самих сетей информационных систем и соединения удаленных пользователей с ними. Он предназначен для тех, кто отвечает за менеджмент информационной безопасности в целом и сетевую безопасность в частности. Настоящий стандарт дает определение методов идентификации и анализа связанных с системами связи факторов, которые следует принимать в расчет для установления требований сетевой безопасности, дает рекомендации, как идентифицировать соответствующие сферы контроля безопасности, связанные с соединениями сетей связи, а также представляет общий обзор возможных сфер контроля, включая те вопросы технического проектирования и реализации, которые подробно рассмотрены в ИСО/МЭК 18028-2 - ИСО/МЭК 18028-5.

2 Нормативные ссылки

В настоящем стандарте использованы нормативные ссылки на следующие стандарты:

ИСО/МЭК 13335-1:2004 Информационная технология - Методы и средства обеспечения безопасности - Управление безопасностью информационных и телекоммуникационных технологий - Часть 1: Концепции и модели управления безопасностью информационных и телекоммуникационных технологий (ISO/IEC 13335-1:2004, Information technology - Security techniques - Management of information and communications technology security - Part 1: Concepts and models for information and communications technology security management)

ИСО/МЭК 17799:2005 Информационная технология - Методы и средства обеспечения безопасности - Свод правил по менеджменту информационной безопасности (ISO/IEC 17799:2005, Information technology - Security techniques - Code of practice for information security management)

ИСО/МЭК 18028-2:2006 Информационная технология - Методы и средства обеспечения безопасности - Сетевая безопасность ИТ - Часть 2: Архитектура сетевой безопасности (ISO/IEC 18028-2:2006, Information technology - Security techniques - IT network security - Part 2: Network security architecture)

ИСО/МЭК 18028-3:2005 Информационная технология - Методы и средства обеспечения безопасности - Сетевая безопасность ИТ - Часть 3: Обеспечение безопасности соединений между сетями с применением шлюзов безопасности (ISO/IEC 18028-3:2005, Information technology - Security techniques - IT network security - Part 3: Securing communications between networks using security gateways)

ИСО/МЭК 18028-4:2005 Информационная технология - Методы и средства обеспечения безопасности - Сетевая безопасность ИТ - Часть 4: Обеспечение безопасности удаленного доступа (ISO/IEC 18028-4:2005, Information technology - Security techniques - IT network security - Part 4: Securing remote access)

ИСО/МЭК18028-5:2006 Информационная технология - Методы и средства обеспечения безопасности - Сетевая безопасность ИТ - Часть 5: Обеспечение безопасности соединений между сетями с применением виртуальных частных сетей (ISO/IEC 18028-5:2006, Information technology - Security techniques - IT network security - Part 5: Securing communications across networks using virtual private networks)

ИСО/МЭК 18043:2006 Информационная технология - Методы и средства обеспечения безопасности - Выбор, применение и использование систем обнаружения вторжений (ISO/IEC 18043:2006, Information technology - Security techniques - Selection, deployment and operations of intrusion detection systems)

ИСО/МЭК TO 18044:2004 Информационная технология - Методы и средства обеспечения безопасности - Менеджмент инцидентов информационной безопасности (ISO/IEC TR 18044:2004, Information technology - Security techniques - Information security incident management)

Примечание - При пользовании настоящим стандартом целесообразно проверить действие ссылочных стандартов в информационной системе общего пользования - на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет или по ежегодно издаваемому информационному указателю «Национальные стандарты», который опубликован по состоянию на 1 января текущего года, и по соответствующим ежемесячно издаваемым информационным указателям, опубликованным в текущем году. Если ссылочный стандарт заменен (изменен), то при пользовании настоящим стандартом следует руководствоваться заменяющим (измененным) стандартом. Если ссылочный стандарт отменен без замены, то положение, в котором дана ссылка на него, применяется в части, не затрагивающей эту ссылку.

3 Термины и определения

В настоящем стандарте применены термины и определения, приведенные в ИСО/МЭК 7498 (все части), ИСО/МЭК 17799 и ИСО/МЭК 13335-1, а также следующие термины с соответствующими определениями:

3.1 сигнал тревоги (alert): Моментальное оповещение о том, что информационная система и сеть подвергаются атаке или находятся в опасности вследствие несчастного случая, сбоя или ошибки человека.

3.2 злоумышленник (attacker): Любое лицо, намеренно использующее уязвимости технических и нетехнических средств безопасности в целях захвата или компрометации информационных систем и сетей или затруднения доступа авторизованных пользователей к ресурсам информационной системы и сетевым ресурсам.

3.3 аудит (audit): официальное исследование, изучение или проверка фактических результатов в сопоставлении с ожидаемыми относительно предполагаемых результатов в целях соответствия и исполнения требований нормативных актов.

3.4 протоколирование данных аудита (audit logging): Сбор данных о событиях, связанных с информационной безопасностью, в целях проверки, анализа и постоянного мониторинга.

3.5 инструментальные средства аудита (audit tools): Автоматизированные инструментальные средства, помогающие анализировать содержание протоколов аудита.

3.6 управление непрерывностью бизнеса (деловой деятельностью) (business continuity management): Процесс, который должен обеспечивать гарантированное восстановление операций в случае возникновения неожиданного или непредусмотренного инцидента, способного оказать негативное воздействие на реализацию важнейших функций бизнеса (деловых функций) и поддерживающих их элементов.

Примечание - Данный процесс должен также обеспечивать восстановление в требуемых порядке очередности и временных рамках, а также возвращение впоследствии всех функций бизнеса (деловых функций) и поддерживающих их элементов обратно в нормальное состояние. Основные элементы этого процесса должны обеспечивать, чтобы необходимые планы и ресурсы были введены и протестированы и чтобы они охватывали информацию, бизнес-процессы, информационные системы и услуги, передачу речевых сообщений и данных, людей и физические средства.

3.7 Сошр128-1: Запатентованный алгоритм, первоначально использовавшийся по умолчанию в SIM-картах.

3.8 демилитаризованная зона; ДМЗ; экранированная подсеть (demilitarized zone; DMZ; screened sub-net): Пограничный сегмент сети, выполняющий функции «нейтральной зоны» между внешней и внутренней сетями.

Примечание - Она формирует буферную зону безопасности.

3.9 отказ в обслуживании (denial of service; DoS): Препятствие санкционированному доступу к ресурсам системы или задержка операций и функций системы.

3.10 экстранет (extranet): Расширение сети интранет организации, особенно через инфраструктуру общедоступной сети, делающее возможным коллективное использование ресурсов организацией и другими организациями и лицами, с которыми она имеет дело, предоставляя ограниченный доступ к своей сети интранет.

3.11 фильтрация (filtering): Процесс приема или отклонения потоков данных в сети в соответствии с определенными критериями.

3.12 межсетевой экран (firewall): Вид барьера безопасности, размещенного между различными сетевыми средами, состоящего из специализированного устройства или совокупности нескольких компонентов и технических приемов, через который должен проходить весь трафик из одной сетевой среды в другую и наоборот. При этом межсетевой экран пропускает только авторизованный трафик, соответствующий местной политике безопасности.

3.13 концентратор (hub): Сетевое устройство, которое функционирует на первом уровне эталонной модели взаимодействия открытых систем.

Примечание - Сетевые концентраторы нельзя считать интеллектуальными устройствами в общепринятом смысле, они обеспечивают только точки физического соединения для сетевых систем или ресурсов.

3.14 событие информационной безопасности (information security event): Идентифицированное возникновение состояния системы, сервиса или сети, указывающего на возможное нарушение политики информационной безопасности, или сбой средств контроля, или ранее неизвестную ситуацию, которая может быть значимой для безопасности.

Примечание - См. ИСО/МЭК ТО 18044.

3.15 инцидент информационной безопасности (information security incident): Единичное событие или серия нежелательных или неожиданных событий, связанных с информационной безопасностью, которые со значительной вероятностью способны нанести ущерб бизнес-операциям (деловым операциям) и поставить под угрозу информационную безопасность.

Примечание - См. ИСО/МЭК ТО 18044.

3.16 менеджмент инцидентов информационной безопасности (information security incident management): Формальный процесс реагирования на события и инциденты информационной безопасности и осуществления последующих действий.

Примечание - Рекомендации по процессу менеджмента инцидентов информационной безопасности приведены в ИСО/МЭК ТО 18044.

3.17 Интернет (internet): Глобальная система взаимосвязанных сетей общего пользования.

3.18 интранет (intranet): Частная сеть, развернутая внутри организации.

3.19 вторжение (intrusion): Несанкционированный доступ к сети или подсоединенной к сети системе, то есть преднамеренный или случайный несанкционированный доступ к информационной системе, включая злонамеренную деятельность против информационной системы и несанкционированное использование ресурсов в информационной системе.

3.20 обнаружение вторжений (intrusion detection): Формальный процесс обнаружения вторжений, обычно включающий сбор сведений об аномальном характере использования, а также о том, какая уязвимость была использована и каким образом, когда и как это произошло.

Примечание - См. ИСО/МЭК 18043.

3.21 система обнаружения вторжений (intrusion detection system - IDS): Техническая система, используемая для идентификации того, что была предпринята попытка вторжения, что вторжение происходит или произошло, а также для возможного реагирования на вторжения в информационные системы и сети.

Примечание - Рекомендации по выбору и использованию IDS приведены в ИСО/МЭК 18043.

3.22 система предупреждения вторжений (intrusion prevention system - IPS): Разновидность систем обнаружения вторжений, специально предназначенная для обеспечения возможности активного реагирования.

Примечание - См. ИСО/МЭК 18043.

3.23 флуктуация фазы (jitter): Одна из форм линейного искажения, вызываемого отклонением передаваемого сигнала от несущей частоты.

3.24 вредоносное программное обеспечение (malware): Вредоносное программное обеспечение, например вирусы или «троянский конь», специально разработанное для повреждения или разрушения системы.

3.25 многопротокольная коммутация меток-признаков (multiprotocol label switching -MPLS): Метод, разработанный для использования в межсетевой маршрутизации, в соответствии с которым индивидуальным трактам передачи данных или потокам данных присваивают метки и который используют для коммутации соединений на более низком уровне и в дополнение к обычным механизмам протоколов маршрутизации.

Примечание - Коммутацию с помощью меток можно использовать как один из методов создания туннелей.

3.26 сетевое администрирование (network administration): Повседневные эксплуатация и управление сетевыми процессами и пользователями.

3.27 сетевой анализатор (network analyzer): Устройство, используемое для перехвата и анализа сетевого трафика.

3.28 сетевой элемент (network element): Информационная система, которая подсоединена к сети.

Примечание - Подробное описание элемента безопасности дано в ИСО/МЭК 18028-2.

3.29 сетевой менеджмент (network management): Процесс планирования, разработки, реализации, эксплуатации, мониторинга и поддержки сети.

3.30 сетевой мониторинг (network monitoring): Процесс постоянного наблюдения и анализа зафиксированных данных о сетевой деятельности и операциях, включая протоколы аудита и сигналы тревоги, и взаимосвязанный с этим анализ.

3.31 политика сетевой безопасности (network security policy): Совокупность положений, правил и практических приемов, устанавливающих подход организации к использованию ее сетевых ресурсов и определяющих, как следует обеспечивать защиту ее сетевой инфраструктуры и сервисов.

3.32 порт (port): Конечная точка соединения.

Примечание - В контексте Интернет-протокола порт представляет собой конечную точку логического канала TCP- или UDP-соединения. Протоколы приложений на основе TCP или UDP обычно имеют назначенные по умолчанию номера портов, например порт 80 для HTTP протокола.

3.33 неприкосновенность частной жизни (privacy): Право каждого человека на конфиденциальность/неприкосновенность его/ее частной и семейной жизни, жилища и переписки.

Примечание - Власти не должны нарушать неприкосновенность частной жизни. Такое вмешательство происходит в соответствии с законом и является необходимым в демократическом обществе в интересах национальной и общественной безопасности или экономического благосостояния страны, для предотвращения беспорядков или преступлений, для защиты здоровья или моральных устоев или защиты прав и свобод других людей.

3.34 удаленный доступ (remote access): Процесс получения доступа к сетевым ресурсам из другой сети или с терминала, не являющегося постоянно соединенным физически или логически с сетью, к которой он получает доступ.

3.35 удаленный пользователь (remote user): Пользователь, находящийся на объекте (площадке, филиале), отличном от того, на котором размещены используемые сетевые ресурсы.

3.36 маршрутизатор (router): Сетевое устройство, используемое для организации и контроля потоков данных между различными сетями, которые могут быть основаны на разных сетевых протоколах, путем выбора трактов или маршрутов на основе механизмов и алгоритмов протоколов маршрутизации. Информация о маршрутизации находится в таблице маршрутизации.

3.37 параметр безопасности (security dimension): Совокупность мер и средств безопасности, используемых при рассмотрении конкретного аспекта сетевой безопасности.

Примечание - Подробное описание параметров безопасности дано в ИСО/МЭК 18028-2.

3.38 домен безопасности (security domain): Совокупность активов и ресурсов, подчиненных единой политике безопасности.

3.39 шлюз безопасности (security gateway): Точка соединения между сетями, между сегментами сетей или между программными приложениями в различных областях безопасности, предназначенная для защиты сети в соответствии с единой политикой безопасности.

Примечание - Подробное описание шлюза безопасности дано в ИСО/МЭК 18028-3.

3.40 уровни безопасности (security layers): Иерархия групп сетевого оборудования и мощностей, защищаемых параметрами безопасности.

Примечание - Подробное описание уровней безопасности дано в ИСО/МЭК 18028-2.

3.41 плоскость безопасности (security plane): Определенный вид сетевой деятельности, защищаемой параметрами безопасности.

Примечание - Подробное описание плоскости безопасности дано в ИСО/МЭК 18028-2.

3.42 спаминг (spamming): Рассылка большого количества незатребованных сообщений, которые по получении неблагоприятно влияют на доступность ресурсов информационной системы.

3.43 спуфинг (spoofing): Имитация другого пользователя или сетевого ресурса посредством использования их идентификаторов (учетная запись, IP-адрес).

3.44 коммутатор (switch): Устройство, обеспечивающее возможность соединения сетевых устройств посредством внутренних механизмов коммутации.

Примечание - В отличие от других соединительных устройств локальной сети (например, концентраторов) используемая в коммутаторах технология устанавливает соединения на основе «точка-точка». Это обеспечивает возможность того, чтобы сетевой трафик был виден только адресованным сетевым устройствам, и делает возможным одновременное существование нескольких соединений. Технология коммутации обычно может быть реализована на втором или третьем уровне эталонной модели взаимодействия открытых систем.

3.45 туннель (tunnel): Тракт передачи данных между сетевыми устройствами, который устанавливают через существующую сетевую инфраструктуру путем использования таких технических приемов, как протокольная инкапсуляция, коммутация с помощью меток-признаков, или виртуальная линия.

3.46 виртуальная частная сеть (virtual private network): Логическая вычислительная сеть ограниченного пользования, созданная из системных ресурсов физической сети, например, путем использования шифрования и/или туннельных каналов виртуальной сети через реальную сеть.

4 Обозначения и сокращения

Примечание - Следующие приводимые обозначения и сокращения использованы во всех частях ИСО/МЭК 18028.

3G - Система цифровой мобильной связи третьего поколения

ACL - Список управления доступом

ADSL - Асимметричная цифровая абонентская линия

ATM - Асинхронный режим передачи

CDPD - Сотовая цифровая передача пакетов данных

CDMA - Многостанционный доступ с кодовым разделением каналов

CLID - Идентификатор линии вызова

CLNP - Протокол сетевого обслуживания без установления соединения

CRM - Управление взаимосвязями с клиентами

DNS - Служба доменных имен

DoS - Отказ в обслуживании

EDGE - Улучшенные скорости передачи данных для развития GSM-стандарта

EDI - Электронный обмен данными

EGPRS - Улучшенный общий сервис пакетной радиопередачи

EIS - Информационная система предприятия

FTP - Протокол передачи файлов

GPRS - Общий сервис пакетной радиопередачи

GSM - Глобальная система мобильной связи

HIDS - Система обнаружения вторжений на базе хостов/серверов

HTTP - Протокол передачи гипертекста

IDS - Система обнаружения вторжений

IP - Интернет-протокол

ISP - Интернет-провайдер

MPLS - Многопротокольная коммутация меток-признаков

MRP - Планирование производственных ресурсов

NAT - Трансляция сетевых адресов

NIDS - Система обнаружения сетевых вторжений

NTP - Синхронизирующий сетевой протокол

ООВ - Внеполосный

PIN - Личный идентификационный номер

PKI - Инфраструктура открытых ключей

PSTN - Телефонная коммутируемая сеть общего пользования

QoS - Качество обслуживания

RAID - Матрица независимых дисковых накопителей с избыточностью

RAS - Сервис удаленного доступа

RTP - Протокол реального времени

SDSL - Симметричная цифровая абонентская линия

SecOPs - Операционные процедуры безопасности

SIM - Модуль идентификации абонента

SNMP - Простой протокол сетевого управления

SSH - Безопасная оболочка

TCP - Протокол передачи данных транспортного уровня с установлением сеанса связи

TDMA - Многостанционный доступ с временным разделением каналов

Telnet - Программа эмуляции терминала для работы в Интернете на удаленном компьютере

TETRA - Наземная транкинговая радиостанция

TKIP - Протокол целостности временного ключа

UDP - Пакетный протокол передачи данных транспортного уровня

UMTS - Универсальная система мобильной связи

USB - Универсальная последовательная шина

VoIP - Передача голоса по IP

VPN - Виртуальная частная сеть

WAP - Протокол приложений для беспроводной связи

WEP - Протокол шифрования для беспроводной связи

WLAN - Беспроводная локальная сеть

WORM - С однократной записью и многократным считыванием

ГВС - Глобальная сеть

ДМЗ - Демилитаризованная зона

ИБП - Источник бесперебойного питания

ИТ - Информационная технология

КПК - Носимый (карманный) персональный компьютер, «наладонник»

ЛВС - Локальная сеть

ОВЧ - Очень высокая частота

ПК - Персональный компьютер

5 Структура

Использованный в настоящем стандарте подход состоит в том, чтобы:

- сначала рассмотреть в целом весь процесс идентификации и анализа связанных с системами связи факторов, которые следует принимать в расчет для установления требований сетевой безопасности;

- затем обозначить потенциальные области контроля в отношении безопасности связанных с соединениями сетей связи и соединениями между ними. В процессе этого определяют, где могут быть использованы соответствующие требования из ИСО/МЭК 13335-1 и ИСО/МЭК 17799, и идентифицируют области технического проектирования и реализации со ссылками на последующие части настоящего стандарта - ИСО/МЭК 18028-2 - ИСО/МЭК 18028-5.

Далее необходимо описать три простых критерия, которые могут помочь лицам, отвечающим за информационную безопасность, идентифицировать потенциальные области контроля. С помощью этих критериев идентифицируют:

- различные виды сетевых соединений;

- различные сетевые характеристики и взаимосвязанные доверительные отношения;

- потенциальные виды риска безопасности, связанного с сетевыми соединениями (и использованием услуг, предоставляемых через эти соединения).

Результаты комбинирования этих критериев затем используют для идентификации потенциальных областей контроля. Далее по тексту настоящего стандарта следуют краткие описания потенциальных областей контроля с указанием источников, содержащих дополнительную информацию.

В настоящем стандарте рассмотрены следующие области:

- архитектура сетевой безопасности, охватывающая:

- организацию локальной сети;

- организацию глобальной сети;

- беспроводные сети;

- радиосети;

-организацию широкополосной сети;

- шлюзы безопасности (см. также ИСО/МЭК 18028-3);

- сервисы удаленного доступа (см. также ИСО/МЭК 18028-4);

- VPN (см. также ИСО/МЭК 18028-5);

- IP-конвергенцию (данные, голос, видео);

- разрешение доступа к услугам, предоставляемым сторонними (по отношению к организации) сетями;

- архитектуру веб-хостинга;

- безопасная структура управления услугами;

- менеджмент сетевой безопасности;

- управление техническими уязвимостями;

- идентификация и аутентификация;

- протоколирование данных аудита и мониторинг сети; -обнаружение вторжений;

- защита от вредоносного кода;

- общая инфраструктура криптографических услуг;

- управление непрерывностью бизнеса;

- реализация и функционирование средств безопасности, мониторинг и анализ реализации.

6 Цель

Цель настоящего стандарта заключается в том, чтобы предоставить:

- руководство для идентификации и анализа связанных с системами связи факторов, которые следует принимать в расчет при установлении требований сетевой безопасности;

- обозначение потенциальных областей контроля, включая те, которые детально рассмотрены в ИСО/МЭК 18028-2 - ИСО/МЭК 18028-5.

7 Обзор

7.1 Общие положения

Информационные системы большинства государственных и коммерческих организаций связаны сетями, причем масштабы ведения электронного бизнеса на глобальной основе все время увеличиваются. Эти сетевые соединения могут быть организованы в рамках организации, между разными организациями и между организацией и широкой общественностью.

Действительно, бурное развитие технологии общедоступных сетей, в особенности Интернета, предоставляет огромные возможности для ведения бизнеса и оказания электронных государственных услуг. Эти возможности простираются от предоставления более дешевой информационной связи с использованием Интернета в качестве глобального средства связи до более сложных услуг Интернет-провайдеров. Это означает использование относительно дешевых локальных точек подключения на каждом конце линии связи до полномасштабных систем электронной торговли и предоставление услуг, использующих сервисы и приложения, основанные на Интернет-технологии. Кроме того, новые технологии, включающие объединение данных и голоса, расширяют возможности для использования бизнес-моделей, предусматривающих мобильную и/или удаленную работу сотрудников. Это позволяет служащим работать вдали от базы значительную часть времени, поддерживая контакт путем использования средств удаленного доступа, таких, как модемные подключения, или все чаще встречающихся беспроводных соединений для установления связи с корпоративной сетью и получения доступа к информации и услугам поддержки бизнеса.

Таким образом, одновременно с деловыми преимуществами эта среда также создает новые риски безопасности, требующие осуществления менеджмента. В связи с тем что организации в значительной степени зависят от информации для ведения своей деловой деятельности, утрата конфиденциальности, целостности, доступности, неотказуемости, подотчетности, подлинности и достоверности информации и услуг может оказывать неблагоприятное воздействие на бизнес-операции. Следовательно, существует важнейшее требование обеспечения защиты информации и осуществления менеджмента безопасности информационных систем внутри организации.

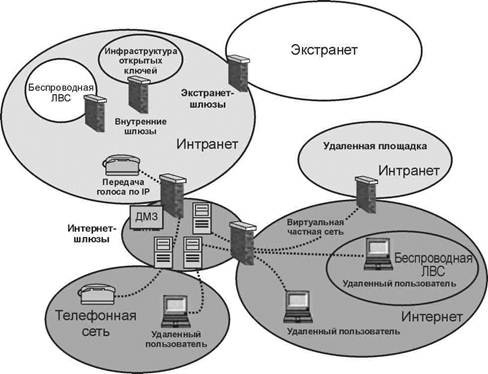

Пример типового построения сети, которое используют в настоящее время во многих организациях, представлен на рисунке 1.

Рисунок 1 - Типовое построение сетевой среды

Интранет - внутренняя сеть, используемая и поддерживаемая организацией. Обычно только работающие в организации лица имеют прямой физический доступ к этой сети, а поскольку сеть расположена в пределах помещений, находящихся во владении организации, можно легко достичь определенного уровня физической защиты. В большинстве случаев интранет неоднороден в плане использованных технологий и требований безопасности; он может включать инфраструктуры, требующие более высокого уровня защиты, чем предоставляемый интранетом. Управление такими инфраструктурами, например важнейшими частями среды инфраструктуры открытых ключей, может осуществляться в выделенном сегменте интранета. С другой стороны, определенные технологии могут требовать некоторого изолирования, потому что они вносят дополнительные риски, например инфраструктуры беспроводной Л ВС. В обеих ситуациях для реализации этого сегментирования можно использовать внутренние шлюзы безопасности.

В наше время потребности бизнеса большинства организаций делают необходимыми связь и обмен данными с внешними партнерами и другими организациями. Часто связь с большинством важнейших партнеров по бизнесу осуществляют способом, прямо расширяющим интранет в сторону сети организации-партнера; для таких расширений обычно используют термин «экстранет». Поскольку доверие к подключенным организациям-партнерам в большинстве случаев ниже, чем в пределах самой организации, для устранения рисков, вносимых этими соединениями, используют шлюзы безопасности сети экстранет.

Кроме того, общедоступные сети, в основном Интернет, используют сегодня для обеспечения средств связи и обмена данными с партнерами и клиентами (включая общественность) по оптимизированной стоимости и обеспечения различных форм расширения сети интранет. Из-за низкого уровня доверия в общедоступных сетях, особенно в Интернете, для содействия менеджменту соответствующих рисков необходимы усовершенствованные шлюзы безопасности. Эти шлюзы безопасности включают специфические компоненты для учета требований различных форм расширения сети интранет, а также для связи с партнерами и клиентами.

Удаленные пользователи могут быть подсоединены посредством технологии VPN, кроме того, они могут использовать беспроводные средства связи, такие, как общественные точки доступа к WLAN для получения доступа к Интернету. В качестве альтернативы для установления прямых коммутируемых соединений по телефонной линии с сервером удаленного доступа, который часто размещается в ДМЗ межсетевого экрана Интернет, удаленные пользователи могут использовать телефонную сеть.

Если организация решает использовать технологии VoIP для реализации внутренней телефонной сети, то обычно также присутствуют соответствующие шлюзы безопасности для телефонной сети.

Хотя технологии, используемые в таком типичном сценарии организации сети, во многих отношениях предоставляют расширенные возможности и преимущества для бизнеса, например путем снижения или оптимизации расходов, они также приводят к довольно сложным видам среды и обычно вносят новые риски информационной безопасности. Следовательно, должна осуществляться надлежащая оценка рисков, вносимых этими видами среды, а оцененные риски должны уменьшаться путем реализации соответствующих средств контроля безопасности.

Другими словами, благоприятные возможности бизнеса, предлагаемые этими новыми видами среды, необходимо сопоставлять с рисками, возникающими при использовании новых технологий. Например, Интернет имеет ряд технических свойств, которые могут вызывать беспокойство с точки зрения безопасности. Он первоначально проектировался в расчете на установление соединения, а не исходя из соображений безопасности, и многие из обычно используемых основных протоколов не являются в своей основе безопасными. Преимущество Интернета состоит в том, что это очень открытая система, первоначально разработанная научно-исследовательским сообществом во исполнение требований проектов правительства США, с широкой публикацией результатов и свободным распространением программных средств и спецификаций. Это способствовало популярности и быстрому росту Интернета. Однако именно эти популярность и открытость создают значительную уязвимость в плане безопасности. В глобальной среде есть большое количество людей, имеющих способности, знания и склонность к получению доступа к лежащим в ее основе механизмам и протоколам и созданию проблем безопасности, простирающихся от несанкционированного доступа до крупномасштабного отказа в обслуживании.

Подводя итог, можно сказать, что успешное использование коммерческими и государственными организациями возможностей, предлагаемых современными сетями, зависит от того, в какой степени возможно контролировать риски функционирования в открытой среде и осуществлять их менеджмент.

В 7.2 кратко изложены рекомендуемый процесс идентификации и анализа связанных с системами связи факторов, которые следует учитывать при установлении требований сетевой безопасности, и указания потенциальных контролируемых областей (сфер). Подробное изложение этого процесса предоставлено в последующих разделах.

7.2 Процесс идентификации

При рассмотрении вопроса сетевых соединений все лица в организации, чьи обязанности связаны с соединениями, должны отчетливо сознавать требования и интересы бизнеса. Кроме того, они должны осознавать риски безопасности для таких сетевых соединений и соответствующие сферы контроля. Требования и интересы бизнеса, вероятно, будут влиять на многие решения и действия, предпринимаемые в процессе рассмотрения вопроса сетевых соединений, идентификации потенциальных сфер контроля и в конечном счете выбора, проектирования, реализации и поддержки защитных мер безопасности. Поэтому об этих требованиях и интересах бизнеса следует помнить на протяжении всего процесса. Для идентификации соответствующих требований безопасности, связанных с сетью, и сфер контроля необходимо решить следующие задачи (см. также ИСО/МЭК 17799):

- пересмотреть общие требования безопасности для сетевых соединений, сформулированные в корпоративной политике информационной безопасности организации1) (см. раздел 8);

1) Это будет включать позицию этой политики в отношении: 1) регулятивных и законодательных требований безопасности, связанных с сетевыми соединениями, которые определены соответствующими регулятивными или законодательными органами (включая национальные правительственные органы); 2) классификации данных, которые будут храниться или передаваться в сети.

- проверить сетевые архитектуры и приложения, связанные с сетевыми соединениями, для обеспечения необходимой подготовки решения последующих задач (см. раздел 9);

- идентифицировать вид (виды) сетевых соединений, подлежащих рассмотрению (см. раздел 10);

- проверить предложенные сетевые характеристики (чему при необходимости будет способствовать имеющаяся информация о сетевых архитектурах и приложениях) и соответствующие доверительные отношения (см. раздел 11);

- где возможно, определить взаимосвязанные виды рисков безопасности с помощью результатов оценки рисков и проводимой руководством проверки, включая рассмотрение ценности для бизнес-операций информации, которая будет передаваться через соединения, и любой другой информации, потенциально доступной несанкционированным образом через эти соединения, а также рассмотрение других предоставляемых услуг2) (см. раздел 12);

2) Это будет включать: 1) оценку рисков, связанных с потенциальными нарушениями необходимых предписаний и законов, относящихся к сетевым соединениям, которые определены соответствующими регулятивными или законодательными органами (включая национальные правительственные органы); 2) использование установленных потенциальных неблагоприятных воздействий на бизнес, подтверждающих классификацию данных, которые будут храниться или передаваться в сети.

- идентифицировать сферы контроля, соответствующие виду (видам) сетевых соединений, сетевым характеристикам и взаимосвязанным доверительным отношениям, а также видам определенных рисков безопасности, и параллельно документировать и проверять варианты технической архитектуры безопасности, и согласовать предпочтительный вариант3)(см. раздел 13);

3) Этот раздел будет включать средства контроля, необходимые для соблюдения предписаний и законов, связанных с сетевыми соединениями, которые определены соответствующими регулятивными или законодательными органами (включая национальные правительственные органы).

- реализовать и ввести в действие меры безопасности (см. раздел 14);

- осуществлять постоянный мониторинг и проверку реализации мер безопасности4)(см. раздел 15).

4) Этот раздел будет включать мониторинг и проверку средств контроля, необходимых для соблюдения предписаний и законов, связанных с сетевыми соединениями, которые определены соответствующими регулятивными или законодательными органами (включая национальные правительственные органы).

Следует отметить, что общие рекомендации по определению мер безопасности содержатся в ИСО/МЭК 17799. Настоящий стандарт является дополнением к этому стандарту в части определения соответствующих сфер контроля безопасности, связанных с сетевыми соединениями, и к стандартам ИСО/МЭК 18028-2 -ИСО/МЭК 18028-5.

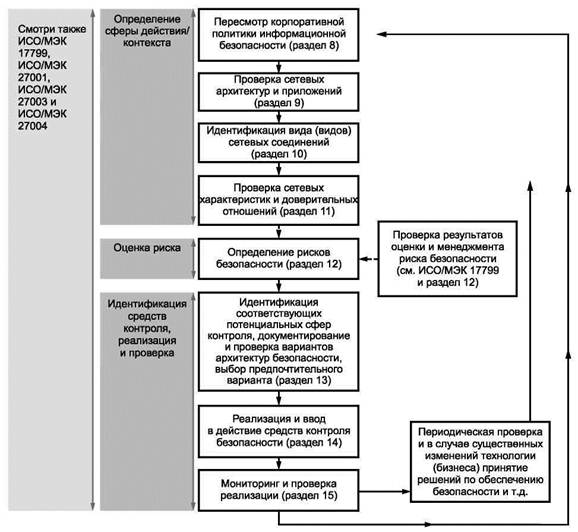

На приведенном ниже рисунке 2 представлен общий процесс идентификации и анализа связанных с системами связи факторов, которые следует учитывать для установления требований сетевой безопасности, и обозначения потенциальных сфер контроля. Каждый этап процесса описан более подробно в разделах, следующих за рисунком 2.

Рисунок 2 - Процесс менеджмента в контексте сетевой безопасности

На рисунке 2 сплошные черные линии представляют основное направление процесса, а пунктирная черная линия - место, где могут быть определены виды рисков безопасности с помощью результатов оценки рисков безопасности и проводимой руководством проверки.

Кроме основного направления процесса на некоторых этапах возникает потребность повторного возвращения к результатам более ранних этапов для обеспечения согласованности, в частности, к этапам «Пересмотр корпоративной политики информационной безопасности» и «Проверка сетевых архитектур и приложений».

- после определения видов рисков безопасности может возникнуть потребность пересмотра корпоративной политики информационной безопасности вследствие возникновения некоторых фактов, которые не охвачены на этом уровне политики;

- при определении потенциальных сфер контроля должна быть учтена корпоративная политика информационной безопасности, потому что она может, например, определять, что конкретная защитная мера должна быть реализована во всей организации независимо от рисков;

- при проверке вариантов архитектуры безопасности необходимо рассматривать сетевые архитектуры и приложения для обеспечения их совместимости.

8 Рассмотрение требований корпоративной политики информационной безопасности

Корпоративная политика информационной безопасности организации может включать формулировки необходимости обеспечения конфиденциальности, целостности, доступности, неотказуемости, подотчетности, подлинности и достоверности, а также определения видов угроз и требования контроля, которые непосредственно связаны с сетевыми соединениями.

Например, такая политика может утверждать, что:

- главная задача - доступность определенных видов информации или услуг;

- все соединения через коммутируемые линии запрещены;

- все соединения с Интернетом следует осуществлять через шлюз безопасности;

- следует использовать определенный вид шлюза безопасности;

-любое платежное поручение (предписание) недействительно без цифровой подписи.

Такие формулировки, определения и требования, будучи применимыми в масштабах организации или сообщества, следует учитывать при определении видов рисков безопасности (см. раздел 12) и определении потенциальных сфер контроля для сетевых соединений (см. раздел 13). Если существуют любые подобные требования безопасности, они должны быть изложены в предварительном (черновом) списке потенциальных сфер контроля и при необходимости отражены в вариантах архитектуры безопасности. Рекомендации по статусу документации корпоративной политики информационной безопасности в части подхода организации к обеспечению информационной безопасности и по ее содержанию и взаимосвязи с другой документацией по безопасности установлены в стандартах ИСО/МЭК 13335-1 и ИСО/МЭК 17799.

9 Проверка сетевых архитектур и приложений

9.1 Общие положения

Как упоминалось в настоящем стандарте, существуют этапы утверждения потенциальных мер безопасности, требующихся для сети:

- определение вида (видов) используемых сетевых соединений;

- определение сетевых характеристик и взаимосвязанных доверительных отношений;

- определение рисков безопасности;

- разработка списка необходимых сфер контроля1) и соответствующих проектов.

1) Подразумеваются сферы контроля, связанные с использованием криптографии, для обеспечения конфиденциальности, целостности и аутентификации.

Следовать этим этапам всегда необходимо в контексте сетевой архитектуры и приложений, которые уже существуют или только планируются.

Соответственно должны быть получены подробности о соответствующей сетевой архитектуре и приложениях, которые должны быть проверены в целях обеспечения необходимого понимания последующих этапов процесса.

В результате уяснения этих аспектов на самой ранней стадии в процессе установления соответствующих критериев определения требований безопасности, определения сфер контроля, проверки вариантов архитектуры технической безопасности и принятия решения о целесообразности одного из них с точки зрения эффективности будут созданы условия для принятия более рационального решения по обеспечению безопасности.

Рассмотрение архитектурных аспектов безопасности сети и приложений на самой ранней стадии даст время для проверки этих архитектур и возможной модификации, если приемлемое решение по обеспечению безопасности не может быть практически достигнуто в текущей архитектуре.

Области, требующие рассмотрения, включают:

- виды сетей;

- сетевые протоколы;

- сетевые приложения;

-технологии, использованные для реализации сетей.

Некоторые вопросы для рассмотрения в каждой из этих сфер обсуждены в 9.2 - 9.6. В разделе 10 представлены рекомендации по идентификации видов сетевых соединений, а в разделе 11 - рекомендации по определению сетевых характеристик и взаимосвязанных доверительных отношений. В разделе 12 представлены рекомендации по идентификации рисков безопасности. (Общее руководство по сетевым архитектурам и приложениям можно найти в ИСО/МЭК 7498.).

9.2 Виды сетей

В зависимости от охватываемой ими области сети можно классифицировать как:

- ЛВС, которые используют для локального соединения систем;

- ГВС, которые используют для соединения систем с охватом вплоть до мирового.

(Некоторые источники также используют термин «региональная вычислительная сеть» для локально ограниченной глобальной сети, например в пределах города. Однако в настоящее время для таких сетей используют те же технологии, что и для глобальных сетей, поэтому существенных различий между региональной и глобальной сетью больше не существует. Кроме того, для целей настоящего стандарта персональные сети будут отнесены к ЛВС.)

9.3 Сетевые протоколы

Различные протоколы имеют различные характеристики безопасности и подлежат особому рассмотрению. Например:

- протоколы разделяемой среды в основном используют в ЛВС, и они обеспечивают механизмы регулирования использования разделяемой среды между соединенными системами. При использовании разделяемой среды вся информация в сети физически доступна всем подсоединенным системам;

- протоколы маршрутизации используют для определения маршрутов через различные узлы, по которым передают информацию в ГВС. Информация физически доступна для всех систем вдоль маршрута, и маршрутизация может быть изменена случайно или намеренно;

- протоколы MPLS (многопротокольной коммутации меток-признаков), на которых основаны разные виды сетей, предоставляющих услуги связи, позволяют многим частным сетям делить базовую сеть, предоставляющую услуги связи, причем ни один из членов какой-либо частной сети не знает о существовании других частных сетей, совместно использующих эту базовую сеть. Протоколы MPLS в основном применяют в VPN, где для идентификации и разделения трафика, принадлежащего разным VPN, используют метки-признаки (VPN, основанная на MPLS, не основана на механизмах шифрования данных). Это дает возможность корпоративным клиентам передавать свою внутреннюю сеть провайдеру услуг и, таким образом, избегать необходимости развертывать и осуществлять управление собственной базовой сетью на основе IP-адресов. Основное преимущество состоит в возможности соединения сетевых услуг, таких, как передача речи и данных в сети, с использованием механизмов качества обслуживания для обеспечения функционирования в режиме реального времени.

Многие протоколы, используемые в сетях, не обеспечивают безопасность. Например, для извлечения паролей из сетевого трафика злоумышленники обычно используют инструментальные средства. Это делает приложения, посылающие незашифрованные пароли через общедоступные сети, крайне уязвимыми.

Многие протоколы могут быть использованы совместно с различными средами и топологиями сети, а также путем применения проводных и беспроводных технологий. Во многих случаях это оказывает дополнительное влияние на характеристики безопасности.

9.4 Сетевые приложения

Виды приложений, используемых в сети, должны быть рассмотрены в контексте безопасности. Эти виды могут включать:

- приложения «тонкого» клиента;

- настольные приложения;

- приложения на основе эмуляции терминала;

- инфраструктуры и приложения обмена сообщениями;

- приложения «хранить и направить» или основанные на буферизации;

- приложения «клиент-сервер».

Следующие примеры показывают, как характеристики приложений влияют на требования безопасности сетевой среды, которую они могут использовать:

- приложения обмена сообщениями (такие, как шифрование и электронные цифровые подписи для сообщений) могут обеспечивать адекватный уровень безопасности без реализации специальных мер безопасности в сети;

- для реализации соответствующих функциональных возможностей приложения «тонкого» клиента могут требовать загрузки мобильного кода. Так как конфиденциальность может быть менее важной проблемой в этом контексте, чем целостность, для обеспечения вышеуказанного сеть должна предоставлять соответствующие механизмы. В качестве альтернативы при условии выполнения более строгих требований электронная цифровая подпись мобильного кода обеспечит целостность и дополнительную аутентификацию. Часто это осуществляется в самой структуре приложения, поэтому необходимости предоставления этих услуг в сети может не возникнуть;

- приложения типа «хранить и направить» или основанные на буферизации приложения обычно временно хранят важные данные для дальнейшей обработки в промежуточных узлах. Требования целостности и конфиденциальности для обеспечения защиты данных во время транзита в сети потребуют соответствующих мер безопасности. Однако из-за временного хранения данных на промежуточных хостах этих мер безопасности может быть недостаточно. Таким образом, могут быть востребованы дополнительные меры безопасности для защиты данных, хранящихся на промежуточных хостах.

9.5 Технологии, используемые для реализации сетей

Сети могут быть организованы различными средствами. Общую структуру этих средств определяют географические пространства, охватываемые сетью.

9.5.1 Локальные сети

ЛВС представляет собой сеть для соединения компьютеров и серверов на небольшом географическом пространстве. Размеры сети варьируются от нескольких связанных систем, например формирующих домашнюю сеть, до нескольких тысяч систем, например в сети университетского городка. Обычные реализуемые услуги включают коллективное использование таких ресурсов, как принтер, и совместное использование файлов и приложений. Также ЛВС обычно обеспечивают централизованные услуги типа обмена сообщениями или электронного календаря. В некоторых случаях ЛВС также используют для замены традиционной функции других сетей, например, когда протоколы и сервисы VoIP предоставляются в качестве замены телефонной сети на основе офисной АТС. Небольшие ЛВС чаще всего реализуют с использованием технологии с разделяемой пропускной способностью. Ethernet-протокол представляет собой стандартную технологию, которая была расширена для обеспечения более высокой пропускной способности, а также для поддержки беспроводной среды. Поскольку технологии с разделяемой пропускной способностью, и в частности Ethernet, имеют ограничения в сетях большего размера, в среде ЛВС также используют типичные технологии ГВС, например маршрутизируемые протоколы. ЛВС могут иметь проводную или беспроводную основу.

9.5.1.1 Проводная ЛВС

Проводная ЛВС обычно состоит из узлов, соединенных в сеть через сетевой коммутатор или концентратор посредством сетевых кабелей, которые могут обеспечивать возможности высокоскоростной передачи данных. Широко известные технологии ЛВС включают Ethernet (IEEE 802.3) и Token Ring (IEEE 802.5).

9.5.1.2 Беспроводная ЛВС

Беспроводная локальная сеть (БВС) использует радиоволны высокой частоты для передачи сетевых пакетов по воздуху. Ее уникальность заключается в быстроте организации ЛВС без необходимости прокладки проводов. Широко известные технологии БВС включают реализации IEEE 802.11 и Bluetooth.

9.5.2 Глобальные вычислительные сети

Глобальные вычислительные сети (ГВС) используют для соединения удаленных пунктов и их ЛВС. ГВС может быть создана с использованием кабелей и каналов связи провайдера услуг или, что происходит более часто, путем аренды услуги у провайдера сетей связи. Технологии ГВС делают возможным передачу и маршрутизацию сетевого трафика на большие расстояния и обычно обеспечивают широкие возможности маршрутизации для направления сетевых пакетов в ЛВС нужного пункта назначения. Обычно для связи между собой ЛВС используют физическую общедоступную сетевую инфраструктуру, например выделенные линии, спутниковую связь или волоконно-оптические кабели. ГВС может быть проводной или беспроводной.

9.5.2.1 Проводная ГВС

Проводная ГВС обычно состоит из устройств маршрутизации (например, маршрутизаторов), соединенных с общедоступной или частной сетью телекоммуникационными кабелями. Широко известные технологии проводной глобальной сети включают ATM, ретрансляцию кадров и протоколы Х.25.

9.5.2.2 Беспроводная ГВС

Беспроводная ГВС обычно использует радиоволны для передачи сетевых пакетов по воздуху на большие расстояния, которые могут составлять до десяти километров или более. Широко известные технологии беспроводной глобальной сети включают Т DM A, CDMA, GSM и протокол IEEE 802.16.

9.6 Другие соображения

При рассмотрении сетевой архитектуры и приложений следует также обратить внимание на существующие внутри организации сетевые соединения, исходящие из организации или входящие в нее, а также на сеть, с которой предполагается осуществить соединение. Существующие соединения организации могут ограничивать или не допускать создание новых соединений, например, из-за заключенных соглашений или контрактов. Существование других соединений у сети, к которой требуется подсоединение, может привести к появлению дополнительных уязвимостей и, следовательно, более высоких рисков, что оправдывает применение более строгих и/или дополнительных мер безопасности.

10 Идентификация видов сетевых соединений

Существует много общих видов сетевых соединений, которые могут быть востребованы организацией или сообществом. Некоторые из этих видов соединений можно осуществлять через частные сети (доступ к которым ограничен определенным сообществом), а некоторые - через общедоступные сети (доступ к которым потенциально возможен любой организации или лицу). Кроме того, эти виды сетевых соединений можно использовать для различных услуг, например электронной почты или электронного обмена данными. Также можно использовать средства Интернета, интранета или экстранета, каждому из которых присущи различные подходы, связанные с обеспечением безопасности. Каждый вид соединений может иметь различную степень уязвимости и, следовательно, связанные с ней риски безопасности, поэтому в конечном итоге для каждого вида может потребоваться различный набор мер безопасности (см. ИСО/МЭК 17799).

Приведенная ниже таблица 1 показывает один из способов классификации общих видов сетевых соединений, которые могут потребоваться для ведения бизнеса, с описательным примером для каждого вида.

Обращая должное внимание на соответствующие сетевые архитектуры и приложения (см. раздел 9), следует выбрать один или несколько видов из представленных в таблице 1 в качестве видов, отвечающих требованиям рассматриваемого сетевого соединения (соединений).

Следует отметить, что описанные в настоящем стандарте общие виды сетевых соединений структурированы и классифицированы скорее с точки зрения бизнеса, чем с технической точки зрения. Это означает, что два различных вида сетевых соединений иногда могут быть реализованы с использованием сходных технических средств и что в некоторых случаях меры безопасности могут быть сходными, но есть и другие случаи, в которых они будут различными.

Таблица 1 - Виды сетевых соединений

|

Вид сетевого соединения |

Пример описания |

|

|

А |

Соединение в пределах единственного контролируемого местоположения организации |

Соединение между различными частями одной и той же организации в пределах одного и того же контролируемого местоположения, то есть единственного контролируемого строения или площадки |

|

В |

Соединение между разными географически разделенными частями одной и той же организации |

Соединение между региональными офисами (и/или региональными офисами с центральной площадкой) в рамках единой организации через ГВС. При этом виде сетевого соединения большинство, если не все пользователи, имеют возможность получить доступ к информационным системам через сеть, но не у всех пользователей в пределах организации будет санкционирование для доступа ко всем приложениям или информации (то есть доступ каждого пользователя будет осуществляться только в соответствии с предоставленными привилегиями). Одним из видов доступа из другой части организации может быть доступ для целей удаленного технического обслуживания. Этому виду пользователей и соединений может присваиваться больше привилегий доступа |

|

С |

Соединения между площадкой организации и персоналом, работающим вдали от организации |

Использование мобильных терминалов данных служащими (например, продавцом, проверяющим доступность товара с площадки клиента) или установление удаленной связи с вычислительными системами организации служащими, работающими дома или на других удаленных площадках, не связанных сетью, поддерживаемой организацией. При этом виде сетевого соединения пользователь авторизуется как системный пользователь в своей ЛВС |

|

D |

Соединения между разными организациями в пределах замкнутого сообщества, например, из-за договорных или других юридически обязательных ситуаций или из-за сходных интересов бизнеса, например банковских услуг или страхования |

Соединение между двумя или более организациями, где существует потребность бизнеса в облегчении электронных транзакций между организациями (например, электронный перевод платежей в банковской индустрии). Этот вид сетевого соединения сходен с описанным выше видом В, за исключением того, что связанные между собой площадки принадлежат двум или более организациям и что соединение не предназначено для предоставления доступа к полному спектру приложений, используемых каждой из организаций-участниц |

|

Е |

Соединения с другими организациями |

Это может быть доступ к удаленным базам данных, поддерживаемым другими организациями (например, через провайдеров услуг). При таком виде сетевого соединения всех пользователей, включая пользователей подключаемой организации, индивидуально заранее авторизует внешняя организация, к чьей информации предоставляется доступ. Однако, хотя все пользователи заранее авторизуются, здесь может не быть иной проверки потенциальных пользователей, кроме проверки, связанной с их способностью платить за предлагаемые услуги. Это может быть также доступ к приложениям в системах организации, хранящим или обрабатывающим информацию организации, который может быть предоставлен пользователям из внешних организаций. В этих обстоятельствах внешние пользователи будут известными и авторизованными. Одним из видов доступа из другой организации может быть доступ для целей удаленного технического обслуживания. Этому виду пользователей и соединений может быть присвоено больше привилегий доступа |

|

F |

Соединения с общедоступным доменом |

Пользователи организации могут инициировать доступ к общедоступным базам данных, веб-сайтам и/или службам электронной почты (например, через Интернет), при этом доступ инициируют для таких целей, как поиск информации или передача информации от/к лицам и/или площадкам, которые не были специально заранее авторизованы организацией. При этом виде соединения пользователи организации могут использовать это средство для целей организации (возможно, даже частных); однако контроль организации над передаваемой информацией может быть лишь незначительным, если вообще он будет иметься. Внешними пользователями может быть инициирован доступ к средствам организации (например, через Интернет). При этом виде сетевого соединения доступ индивидуальных внешних пользователей заранее не был специально санкционирован организацией |

|

G |

Соединения с телефонной сетью общего пользования из IP-среды |

Может быть инициирован доступ к коммутируемой сети общего пользования с телефона в IP-сети. Такие соединения являются неконтролируемыми, так как звонки могут приниматься из любой точки мира |

11 Проверка сетевых характеристик и взаимосвязанных доверительных отношений

11.1 Сетевые характеристики

Сетевые характеристики существующей или предлагаемой сети необходимо проверять. Особенно важно идентифицировать, является ли сеть:

- общедоступной сетью - сетью, которая доступна каждому; или

- частной сетью, например сетью, состоящей из находящихся в собственности или выделенных линий и поэтому считающейся более безопасной, чем общедоступная сеть.

Также важно знать вид передаваемых сетью данных, например:

- сеть передачи данных - сеть, передающая главным образом данные и использующая протоколы передачи данных;

- сеть передачи голоса - сеть, предназначенная для телефона, но также пригодная для передачи данных;

- сеть, объединяющая передачу данных, передачу голоса и (возможно) передачу видеосигналов. Также значима следующая информация:

- является ли сеть пакетной сетью или коммутируемой сетью;

- поддерживает ли она качество обслуживания, например, в сети, работающей на основе MPLS.

Примечание - Качество обслуживания означает поддержание стабильности характеристик. Сетевые услуги пригодны при обеспечении минимального уровня характеристик (функционирования). Например, в случае неадекватности полосы пропускания при предоставлении услуги передачи голоса речь будет прерываться и искажаться. Качество обслуживания относится к способности сетевой системы поддерживать данную услугу на требуемом минимальном уровне функционирования или выше него.

Кроме того, следует установить, является ли соединение постоянным или оно устанавливается по необходимости.

11.2 Доверительные отношения

Когда характеристики существующей или предлагаемой сети идентифицированы и, как минимум, установлено, является ли сеть общедоступной или частной (см. 11.1), должны быть идентифицированы взаимосвязанные доверительные отношения.

Во-первых, необходимо определить степень доверия применимой среды (вида среды), связанной с сетевым соединением (соединениями), путем выбора из представленного ниже списка:

- среда с низкой степенью доверия, такая, как сеть с неизвестным кругом пользователей;

- среда со средней степенью доверия, такая, как сеть с известным кругом пользователей и в пределах замкнутого бизнес-сообщества (из нескольких организаций);

- среда с высокой степенью доверия, такая, как сеть с известным кругом пользователей только в пределах организации.

Во-вторых, чтобы установить доверительные отношения, соответствующая степень доверия среды (низкая, средняя и высокая) должна быть связана с применимой сетевой характеристикой (общедоступная или частная сеть) и видом (видами) задействованного сетевого соединения (от А до G). Это может быть выполнено с использованием матрицы, подобной таблице 2.

Таблица 2 - Идентификация доверительных отношений

|

Степень доверия среды |

||||

|

Низкая |

Средняя |

Высокая |

||

|

Сетевые характеристики |

Общедоступная |

F G |

D Е |

В С |

|

Частная |

Е |

D Е |

А В С |

|

На основе таблицы 2 должна быть определена справочная информация по описаниям характеристик для соответствующих категорий доверительных отношений. Описания всех возможных категорий доверительных отношений представлены в таблице 3.

Таблица 3 - Характеристика доверительных отношений

|

Описание |

|

|

Низкая/общедоступная |

Низкая степень доверия и использование общедоступной сети |

|

Средняя/общедоступная |

Средняя степень доверия и использование общедоступной сети |

|

Высокая/общедоступная |

Высокая степень доверия и использование общедоступной сети |

|

Низкая/частная |

Низкая степень доверия и использование частной сети |

|

Средняя/частная |

Средняя степень доверия и использование частной сети |

|

Высокая/частная |

Высокая степень доверия и использование частной сети |

Эта справочная информация должна быть использована при работе с разделом 12 для подтверждения видов рисков безопасности и идентификации потенциальных сфер контроля.

Выполнение этой задачи может при необходимости быть поддержано доступной информацией, имеющейся в сетевых архитектурах и приложениях (полученной при использовании раздела 9).

12 Идентификация рисков информационной безопасности

Как было отмечено выше, в настоящее время большинство организаций зависят от использования информационных систем и сетей для поддержки своих бизнес-операций. Кроме того, во многих случаях существует четко выраженное требование бизнеса в отношении использования сетевых соединений между информационными системами на каждой площадке организации, а также с другими местоположениями как внутри организации, так и за ее пределами, включая соединения с общедоступной сетью. При установлении соединения с другой сетью следует проявлять значительную осторожность для обеспечения того, чтобы организация, которая подключается, не подвергалась дополнительным рискам (вследствие потенциальных угроз, исходящих от уязвимостей). Эти риски могут исходить, например, от самого соединения или от сетевых соединений на другом конце сети.

Некоторые из этих рисков могут быть связаны с обеспечением соблюдения соответствующего законодательства и положений. Особое внимание следует уделять законам о неприкосновенности частной жизни и защите данных. В некоторых странах приняты законы, устанавливающие защитные меры для сбора, обработки и передачи персональных данных, то есть данных, которые могут быть связаны с конкретным лицом или лицами. В зависимости от соответствующего национального законодательства такие меры безопасности могут налагать специфические обязанности на лиц, собирающих, обрабатывающих и распространяющих персональную информацию через сети, а также могут ограничить возможность передачи этих данных в определенные страны, создавая дополнительные проблемы, связанные с безопасностью. К менее очевидным примерам передачи данных, поднадзорных такому законодательству, относят некоторые аппаратные средства и IP-адреса.

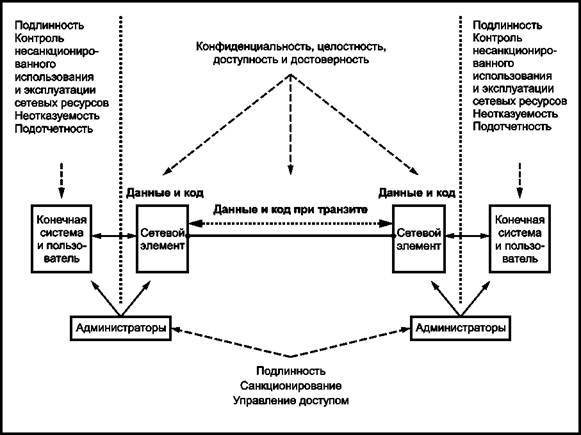

Отраженные в настоящем разделе виды риска связаны с проблемами несанкционированного доступа к информации, несанкционированной передачи информации, внесения вредоносного программного обеспечения, отказа от приема или источника информации, отказа в обслуживании и недоступности информации или услуг. Таким образом, виды рисков безопасности, с которыми может сталкиваться организация, связаны с утратой:

- конфиденциальности информации и кода (в сетях и системах, соединенных с сетями);

- целостности информации и кода (в сетях и системах, соединенных с сетями);

- доступности информации и сетевых услуг (и систем, соединенных с сетями);

- неотказуемости сетевых транзакций (обязательств);

- подотчетности сетевых транзакций;

- аутентичности информации (а также сетевых пользователей и администраторов);

- достоверности информации и кода (в сетях и системах, соединенных с сетями);

- способности контролировать несанкционированное использование и эксплуатацию сетевых ресурсов, включая осуществление этого в контексте политики безопасности организации (например, продажа полосы пропускания или использование полосы пропускания для собственной выгоды) и обязанностей в отношении законодательства (например, хранение детской порнографии).

Не все виды рисков безопасности относят к каждому местоположению или к каждой организации. Однако должны быть идентифицированы соответствующие виды рисков безопасности, с тем чтобы могли быть установлены потенциальные сферы контроля (и в конечном счете выбраны, спроектированы, реализованы и поддержаны меры безопасности).

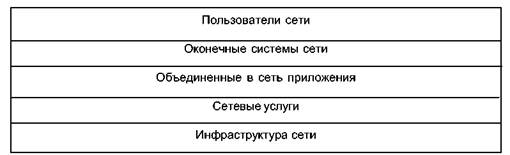

Концептуальная модель сетевой безопасности, показывающая, где могут возникать разные виды рисков безопасности, представлена на рисунке 3.

Рисунок 3 - Концептуальная модель сфер риска сетевой безопасности

Должна быть собрана информация о последствиях для бизнес-операций, связанных с упомянутыми видами рисков безопасности, при этом необходимо учитывать конфиденциальность или значимость используемой информации (выраженная как потенциальное неблагоприятное воздействие на бизнес) и связанные с ними потенциальные угрозы и уязвимости. В связи с этим, если существует вероятность более чем незначительного неблагоприятного воздействия на бизнес-операции организации, следует обратиться к таблице 3.

Нужно подчеркнуть, что при выполнении этой задачи следует использовать результаты оценки риска безопасности и проверки (проверок)1), проведенных высшим руководством в отношении сетевого соединения (соединений). Эти результаты дадут возможность сосредоточиться до той степени подробностей, с какой была проведена проверка (проверки), на потенциальных неблагоприятных воздействиях на бизнес, связанных с перечисленными выше видами рисков безопасности, а также на видах угроз, уязвимостей и, следовательно, представляющих проблему рисков.

1) Руководство по подходам к оценке и менеджменту риска безопасности приведено в ИСО/МЭК 17799.

При рассмотрении сетевых уязвимостей во время оценки риска безопасности и проводимой руководством проверки может возникнуть необходимость отдельного рассмотрения ряда сетевых аспектов. В приведенной ниже таблице 4 перечислены виды уязвимостей, которые могут быть использованы для каждого сетевого аспекта.

Таблица 4 - Виды потенциальных уязвимостей

|

Виды потенциальных уязвимостей сетевой безопасности |

|||||

|

Прерывание |

Перехват |

Модификация |

Вторжение |

Обман |

|

|

Сетевые пользователи |

Пользователи могут страдать от утраты или прерывания услуг |

Транзакции пользователей и/ или сетевая деятельность могут быть под контролем |

Подробности о пользователях и данные пользователей могут быть модифицированы или разрушены |

Пользователи могут быть имитированы для получения несанкционированного доступа к средствам |

Пользователи могут быть имитированы для проведения мошеннических транзакций |

|

Сетевые конечные системы |

Конечные системы могут стать временно или надолго недоступными |

Неуполномоченные лица могут прочесть данные или код на конечных системах |

Данные или код могут быть модифицированы или разрушены |

Конечные системы могут быть имитированы для получения несанкционированного доступа к средствам. Неуполномоченные лица могут получить доступ к учетным записям системы и использовать их в целях начала дальнейших атак |

Конечные системы могут быть имитированы для проведения мошеннических транзакций или начала дальнейших атак |

|

Сетевые приложения |

Приложения могут стать временно или надолго недоступными |

Данные или код могут быть перехвачены во время передачи или прочитаны на серверах неуполномоченными лицами |

Данные или код могут быть модифицированы или разрушены |

Неуполномоченные лица могут получить доступ к учетным записям системы и использовать их в целях начала дальнейших атак |

Неуполномоченные лица могут получить доступ к учетным записям системы и использовать их в целях начала дальнейших атак |

|

Сетевые сервисы |

Сервисы могут стать временно или надолго недоступными |

Данные или код могут быть перехвачены во время передачи или прочитаны на серверах неуполномоченными лицами |

Данные или код могут быть модифицированы или разрушены |

Неуполномоченные лица могут получить доступ к учетным записям системы и использовать их в целях начала дальнейших атак |

Сетевые серверы и устройства могут быть имитированы для получения несанкционированного доступа, перехвата сетевого трафика или нарушения сетевых сервисов |

|

Сетевая инфраструктура |

Средства могут стать временно или надолго недоступными |

|

|

Неуполномоченные лица могут совершить проникновение в физические средства |

|

Используя в качестве основного ориентира результаты оценки риска и проводимой высшим руководством проверки, на основе раздела 11 следует определить соответствующие характеристики доверительных отношений и представить в верхней строке таблицы 5, где создающие проблему воздействия указаны в левой графе таблицы. Затем необходимо отметить ссылки на соответствующие пересечения. Это ссылки на потенциальные сферы контроля, которые представлены в разделе 13.

Таблица 5 - Виды рисков безопасности и ссылки на потенциальные сферы контроля

|

Ссылки на доверительные отношения |

||||||

|

Низкая/ Общедоступ- ная |

Средняя/ Общедоступ- ная |

Высокая/ Общедоступ- ная |

Низкая/ частная |

Средняя/ частная |

Высокая/ частная |

|

|

|

13.2.11) |

|||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

Потеря конфиденциальности |

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

- |

|||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

Потеря целостности |

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

- |

|||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

Потеря |

||||||

|

доступности |

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

- |

|||||

|

Потеря неотказуемости |

||||||

|

- |

||||||

1) Применение 13.2.1 зависит от конкретного сетевого сценария.

Следует отметить, что таблица 5 явно указывает на то, что чем более доверенным является пользователь, тем более необходимыми становятся меры безопасности. Для этого существуют две причины.

Во-первых, существует комплекс мер безопасности, описанных в ИСО/МЭК 17799 и поэтому не повторяющихся в данном документе, которые должны быть выбраны для обеспечения защиты хостов, включая меры безопасности для идентификации и аутентификации и логического управления доступом. В ситуациях с низкой степенью доверия надежность мер безопасности для идентификации и аутентификации и логического управления доступом должна быть выше, чем в ситуациях с высокой степенью доверия. Если это нельзя обеспечить, должны быть реализованы соответствующие дополнительные меры безопасности. Конфигурация разрешений (привилегий) в ситуациях с низкой степенью доверия должна помочь обеспечить предоставление доступа только к тем ресурсам, которые согласованы с моделью доверия и требованиями предполагаемого доступа.

Во-вторых, доверенным пользователям обычно предоставляют доступ к более важной/критичной информации и/или функциональным возможностям. Потребность в дополнительных мерах безопасности в данном случае - показатель значимости ресурсов, к которым получен доступ, а не степень доверия к пользователям.

13 Идентификация соответствующих потенциальных сфер контроля

13.1 Общие положения