ФЕДЕРАЛЬНОЕ АГЕНТСТВО

ПО ТЕХНИЧЕСКОМУ РЕГУЛИРОВАНИЮ И МЕТРОЛОГИИ

|

|

РЕКОМЕНДАЦИИ |

Р 50.1.053-2005 |

Информационные технологии

ОСНОВНЫЕ

ТЕРМИНЫ И ОПРЕДЕЛЕНИЯ

В ОБЛАСТИ ТЕХНИЧЕСКОЙ ЗАЩИТЫ

ИНФОРМАЦИИ

Москва

Стандартинформ

2005

Предисловие

Задачи, основные принципы и правила проведения работ по государственной стандартизации в Российской Федерации установлены ГОСТ Р 1.0-92 «Государственная система стандартизации Российской Федерации. Основные положения» и ГОСТ Р 1.2-92 «Государственная система стандартизации Российской Федерации. Порядок разработки государственных стандартов»

Сведения о рекомендациях

1 РАЗРАБОТАНЫ Государственным научно-исследовательским испытательным институтом проблем технической защиты информации Гостехкомиссии России

2 ВНЕСЕНЫ Техническим комитетом по стандартизации ТК 362 «Защита информации»

3 УТВЕРЖДЕНЫ И ВВЕДЕНЫ В ДЕЙСТВИЕ Приказом Федерального агентства по техническому регулированию и метрологии от 6 апреля 2005 г. № 77-ст

4 ВВЕДЕНЫ ВПЕРВЫЕ

Информация о введении в действие (прекращении действия) настоящих рекомендаций, изменениях и поправках к ним, а также тексты изменений и поправок публикуются в информационных указателях «Национальные стандарты». В случае пересмотра или отмены настоящих рекомендаций соответствующая информация будет опубликована в информационном указателе «Национальные стандарты»

Введение

Установленные в настоящих рекомендациях термины расположены в систематизированном порядке, отражающем систему понятий в области технической защиты информации при применении информационных технологий.

Для каждого понятия установлен один стандартизованный термин.

Заключенная в круглые скобки часть термина может быть опущена при использовании термина в документах по стандартизации. При этом не входящая в круглые скобки часть термина образует его краткую форму.

Наличие квадратных скобок в терминологической статье означает, что в нее включены два термина, имеющие общие терминоэлементы.

В алфавитном указателе данные термины приведены отдельно с указанием номера статьи.

Помета, указывающая на область применения многозначного термина, приведена в круглых скобках светлым шрифтом после термина. Помета не является частью термина.

Приведенные определения можно при необходимости изменять, вводя в них производные признаки, раскрывая значения используемых в них терминов, указывая объекты, входящие в объем определяемого понятия. Изменения не должны нарушать объем и содержание понятий, определенных в настоящих рекомендациях.

В случае, когда в термине содержатся все необходимые и достаточные признаки понятия, определение не приводится и вместо него ставится прочерк.

В настоящих рекомендациях приведены эквиваленты стандартизованных терминов на английском языке.

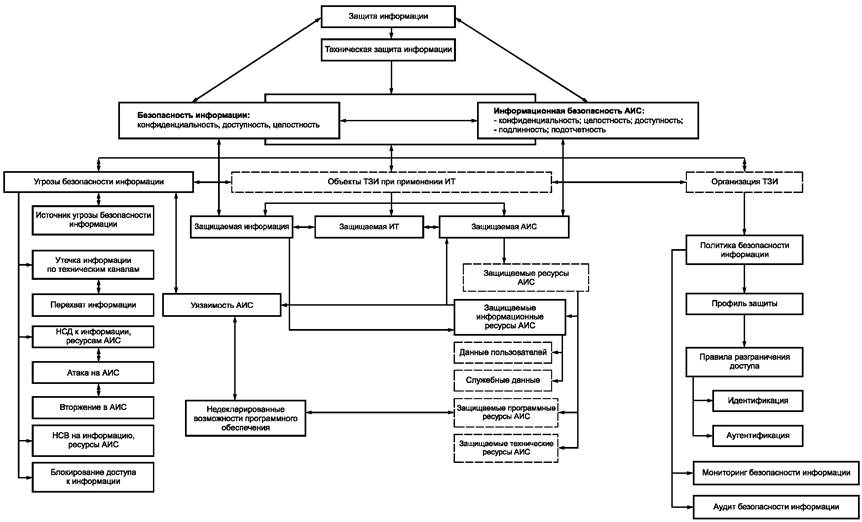

Термины и определения общетехнических понятий, необходимые для понимания текста настоящих рекомендаций, приведены в приложении А. Схема взаимосвязи стандартизованных терминов приведена в приложении Б.

Стандартизованные термины набраны полужирным шрифтом, их краткие формы, представленные аббревиатурой, - светлым.

СОДЕРЖАНИЕ

РЕКОМЕНДАЦИИ ПО СТАНДАРТИЗАЦИИ

Информационные технологии

ОСНОВНЫЕ

ТЕРМИНЫ И ОПРЕДЕЛЕНИЯ В ОБЛАСТИ

ТЕХНИЧЕСКОЙ ЗАЩИТЫ ИНФОРМАЦИИ

Information technologies.

Basic terms and definitions in scope of technical protection of information

Дата введения - 2006-01-01

1 Область применения

Настоящие рекомендации по стандартизации устанавливают термины и определения понятий в области технической защиты информации при применении информационных технологий.

Термины, установленные настоящими рекомендациями по стандартизации, рекомендуются для использования во всех видах документации и литературы по вопросам технической защиты информации при применении информационных технологий, входящих в сферу работ по стандартизации и (или) использующих результаты этих работ.

Настоящие рекомендации по стандартизации должны применяться совместно с ГОСТ Р 50922.

2 Нормативные ссылки

В настоящих рекомендациях использованы нормативные ссылки на следующие стандарты:

ГОСТ 1.1-2002 Межгосударственная система стандартизации. Термины и определения

ГОСТ 34.003-90 Информационная технология. Комплекс стандартов на автоматизированные системы. Автоматизированные системы. Термины и определения

ГОСТ 15971-90 Системы обработки информации. Термины и определения

ГОСТ Р 50922-96 Защита информации. Основные термины и определения

ГОСТ Р 51275-99 Защита информации. Объект информатизации. Факторы, воздействующие на информацию. Общие положения

ГОСТ Р 51898-2002 Аспекты безопасности. Правила включения в стандарты

Примечания - При пользовании настоящими рекомендациями целесообразно проверить действие ссылочных стандартов по указателю «Национальные стандарты», составленному по состоянию на 1 января текущего года, и по соответствующим информационным указателям, опубликованным в текущем году. Если ссылочный стандарт заменен (изменен), то при пользовании настоящими рекомендациями следует руководствоваться замененным (измененным) стандартом. Если ссылочный стандарт отменен без замены, то положение, в котором дана ссылка на него, применяется в части, не затрагивающей эту ссылку.

3 Стандартизованные термины и определения

3.1 Объекты технической защиты информации

|

3.1.1 защищаемая автоматизированная информационная система: Автоматизированная информационная система, предназначенная для сбора, хранения, обработки, передачи и использования защищаемой информации с требуемым уровнем ее защищенности. |

trusted computer system |

|

Примечание - Информационные ресурсы включают в себя документы и массивы документов, используемые в автоматизированных информационных системах. |

|

|

3.1.3 защищаемая информационная технология: Информационная технология, предназначенная для сбора, хранения, обработки, передачи и использования защищаемой информации с требуемым уровнем ее защищенности. |

|

|

3.1.4 безопасность информации [данных]: Состояние защищенности информации [данных], при котором обеспечиваются ее [их] конфиденциальность, доступность и целостность. Примечание - Безопасность информации [данных] определяется отсутствием недопустимого риска, связанного с утечкой информации по техническим каналам, несанкционированными и непреднамеренными воздействиями на данные и (или) на другие ресурсы автоматизированной информационной системы, используемые при применении информационной технологии. |

information [data] security |

|

IT security |

|

|

3.1.6 безопасность автоматизированной информационной системы: Состояние защищенности автоматизированной информационной системы, при котором обеспечиваются конфиденциальность, доступность, целостность, подотчетность и подлинность ее ресурсов. |

|

|

3.1.7 конфиденциальность (информации [ресурсов автоматизированной информационной системы]): Состояние информации [ресурсов автоматизированной информационной системы], при котором доступ к ней [к ним] осуществляют только субъекты, имеющие на него право. |

confidentiality |

|

3.1.8 целостность (информации [ресурсов автоматизированной информационной системы]): Состояние информации [ресурсов автоматизированной информационной системы], при котором ее [их] изменение осуществляется только преднамеренно субъектами, имеющими на него право. |

integrity |

|

Примечание - К правам доступа относятся: право на чтение, изменение, копирование, уничтожение информации, а также права на изменение, использование, уничтожение ресурсов. |

availability |

|

accountability |

|

|

authenticity |

|

3.2 Угрозы безопасности информации |

|

|

3.2.1 угроза (безопасности информации): Совокупность условий и факторов, создающих потенциальную или реально существующую опасность нарушения конфиденциальности, доступности и (или) целостности информации. 3.2.2 источник угрозы безопасности информации: Субъект, материальный объект или физическое явление, являющиеся причиной возникновения угрозы безопасности информации. |

threat |

|

vulnerability |

|

|

leakage |

|

|

interception |

|

|

informative signal |

|

|

Примечание - Доступ осуществляется субъектами доступа, к которым относятся лица, а также логические и физические объекты. |

access |

|

3.2.8 субъект доступа (в автоматизированной информационной системе): Лицо или единица ресурса автоматизированной информационной системы, действия которой по доступу к ресурсам автоматизированной информационной системы регламентируются правилами разграничения доступа. |

subject |

|

3.2.9 объект доступа (в автоматизированной информационной системе): Единица ресурса автоматизированной информационной системы, доступ к которой регламентируется правилами разграничения доступа. |

object |

|

Примечания 1 Несанкционированный доступ может быть осуществлен преднамеренно или непреднамеренно. 2 Права и правила доступа к информации и ресурсам информационной системы устанавливаются для процессов обработки информации, обслуживания автоматизированной информационной системы, изменения программных, технических и информационных ресурсов, а также получения информации о них. |

unauthorized access |

|

Примечания 1 Несанкционированное воздействие может быть осуществлено преднамеренно или непреднамеренно. Преднамеренные несанкционированные воздействия являются специальными воздействиями. 2 Изменение может быть осуществлено в форме замены информации [ресурсов автоматизированной информационной системы], введения новой информации [новых ресурсов автоматизированной информационной системы], а также уничтожения или повреждения информации [ресурсов автоматизированной информационной системы]. |

|

|

attack |

|

|

intrusion |

|

|

Примечание - Создание условий, препятствующих доступу к информации, может быть осуществлено по времени доступа, функциям по обработке информации (видам доступа) и (или) доступным информационным ресурсам. |

|

|

Примечание - Местами установки закладочных устройств на охраняемой территории могут быть любые элементы контролируемой зоны, например ограждение, конструкции, оборудование, предметы интерьера, транспортные средства. |

|

|

computer virus |

|

|

Примечание - Программная закладка может быть реализована в виде вредоносной программы или программного кода. |

malicious logic |

3.3 Меры технической защиты информации |

|

|

3.3.1 техническая защита информации; ТЗИ: Обеспечение защиты некриптографическими методами информации, содержащей сведения, составляющие государственную тайну, иной информации с ограниченным доступом, предотвращение ее утечки по техническим каналам, несанкционированного доступа к ней, специальных воздействий на информацию и носители информации в целях ее добывания, уничтожения, искажения и блокирования доступа к ней на территории Российской Федерации [1]. Примечание - Техническая защита информации при применении информационных технологий осуществляется в процессах сбора, обработки, передачи, хранения, распространения информации с целью обеспечения ее безопасности на объектах информатизации. |

technical information protection |

|

organizational security policy |

|

|

Примечание - Профиль защиты может разрабатываться для автоматизированной информационной системы, средства вычислительной техники, а также их технических и программных средств. |

protection profile |

|

Примечание - Аудит безопасности может осуществляться независимой организацией (третьей стороной) по договору с проверяемой организацией (внешний аудит), а также подразделением или должностным лицом организации (внутренний аудит). |

security audit |

|

3.3.5 аудит безопасности автоматизированной информационной системы: Проверка реализованных в автоматизированной информационной системе процедур обеспечения безопасности с целью оценки их эффективности и корректности, а также разработки предложений по их совершенствованию. |

computer-system audit |

|

IT security monitoring |

|

|

authentication |

|

|

identification |

Алфавитный указатель терминов

|

атака |

|

|

аудит безопасности |

|

|

аудит безопасности автоматизированной информационной системы |

|

|

аудит безопасности информации |

|

|

аутентификация |

|

|

аутентификация субъекта доступа |

|

|

безопасность автоматизированной информационной системы |

|

|

безопасность данных |

|

|

безопасность информации |

|

|

безопасность информации при применении информационных технологий |

|

|

блокирование доступа |

|

|

блокирование доступа к информации |

|

|

вирус |

|

|

вирус компьютерный |

|

|

воздействие несанкционированное |

|

|

воздействие несанкционированное на информацию |

|

|

воздействие несанкционированное на ресурсы автоматизированной информационной системы |

|

|

воздействие программное |

|

|

возможности недекларированные |

|

|

возможности недекларированные программного обеспечения |

|

|

вторжение |

|

|

вторжение в автоматизированную информационную систему |

|

|

доступ |

|

|

доступ в автоматизированной информационной системе |

|

|

доступ несанкционированный |

|

|

доступ несанкционированный к информации |

|

|

доступ несанкционированный к ресурсам автоматизированной информационной системы |

|

|

доступность |

|

|

доступность информации |

|

|

доступность ресурсов автоматизированной информационной системы |

|

|

закладка программная |

|

|

защита информации техническая |

|

|

идентификация |

|

|

источник угрозы безопасности информации |

|

|

конфиденциальность |

|

|

конфиденциальность информации |

|

|

конфиденциальность ресурсов автоматизированной информационной системы |

|

|

мониторинг безопасности информации |

|

|

НСВ |

|

|

НСД |

|

|

объект доступа |

|

|

объект доступа в автоматизированной информационной системе |

|

|

перехват |

|

|

перехват информации |

|

|

подлинность |

|

|

подлинность ресурсов автоматизированной информационной системы |

|

|

подотчетность |

|

|

подотчетность ресурсов автоматизированной информационной системы |

|

|

политика безопасности |

|

|

политика безопасности информации в организации |

|

|

правила разграничения доступа |

|

|

правила разграничения доступа в автоматизированной информационной системе |

|

|

программа вредоносная |

|

|

профиль защиты |

|

|

ресурсы защищаемые информационные |

|

|

ресурсы защищаемые информационные автоматизированной информационной системы |

|

|

сигнал информативный |

|

|

система защищаемая автоматизированная информационная |

|

|

субъект доступа |

|

|

субъект доступа в автоматизированной информационной системе |

|

|

технология защищаемая информационная |

|

|

ТЗИ |

|

|

угроза |

|

|

угроза безопасности информации |

|

|

устройство закладочное |

|

|

утечка информации по техническому каналу |

|

|

утечка по техническому каналу |

|

|

уязвимость |

|

|

уязвимость автоматизированной информационной системы |

|

|

целостность |

|

|

целостность информации |

|

|

целостность ресурсов автоматизированной информационной системы |

Алфавитный указатель иноязычных эквивалентов стандартизованных терминов

|

access |

|

|

accountability |

|

|

attack |

|

|

authentication |

|

|

authenticity |

|

|

availability |

|

|

computer-system audit |

|

|

computer virus |

|

|

confidentiality |

|

|

data security |

|

|

identification |

|

|

information security |

|

|

informative signal |

|

|

integrity |

|

|

interception |

|

|

intrusion |

|

|

IT security |

|

|

IT security monitoring |

|

|

leakage |

|

|

malicious logic |

|

|

object |

|

|

organizational security policy |

|

|

protection profile |

|

|

security audit |

|

|

subject |

|

|

technical information protection |

|

|

threat |

|

|

trusted computer system |

|

|

unauthorized access |

|

|

vulnerability |

Приложение А

(справочное)

Термины и определения общетехнических понятий

|

А.1 защита информации; ЗИ: Деятельность, направленная на предотвращение утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию. [ГОСТ Р 50922, статья 2] |

|

А.2 автоматизированная система: Система, состоящая из персонала и комплекса средств автоматизации его деятельности, реализующая информационную технологию выполнения установленных функций. [ГОСТ 34.003, статья 1] |

|

А.3 информационная система: Организационно упорядоченная совокупность документов (массивов документов) и информационных технологий, в том числе с использованием средств вычислительной техники и связи [2]. |

|

А.4 защищаемая информация: Информация, являющаяся предметом собственности и подлежащая защите в соответствии с требованиями правовых документов или требованиями, устанавливаемыми собственником информации. Примечание - Собственником информации может быть: государство, юридическое лицо, группа физических лиц, отдельное физическое лицо. [ГОСТ Р 50922, статья 1] |

|

А.5 информационная технология: Приемы, способы и методы применения средств вычислительной техники при выполнении функций сбора, хранения, обработки, передачи и использования данных. [ГОСТ Р 34.003, приложение 1, статья 4] |

|

А.6 объект информатизации: Совокупность информационных ресурсов, средств и систем обработки информации, используемых в соответствии с заданной информационной технологией, средств обеспечения объекта информатизации, помещений или объектов (зданий, сооружений, технических средств), в которых они установлены, или помещения и объекты, предназначенные для ведения конфиденциальных переговоров. [ГОСТ Р 51275, пункт 2.1] |

|

А.7 безопасность информационной технологии: Состояние информационной технологии, определяющее защищенность информации и ресурсов информационной технологии от действия объективных и субъективных, внешних и внутренних, случайных и преднамеренных угроз, а также способность информационной технологии выполнять предписанные функции без нанесения неприемлемого ущерба субъектам информационных отношений [3] |

|

А.8 безопасность: Отсутствие недопустимого риска, связанного с возможностью нанесения ущерба. [ГОСТ 1.1, статья А.7] |

|

А.9 данные: Информация, представленная в виде, пригодном для обработки автоматическими средствами при возможном участии человека. [ГОСТ 15971, статья 4] |

|

А.10 риск: Сочетание вероятности нанесения ущерба и тяжести этого ущерба. [ГОСТ Р 51898, пункт 3.2] |

|

А.11 защита информации от утечки: Деятельность, направленная на предотвращение неконтролируемого распространения защищаемой информации в результате ее разглашения, несанкционированного доступа к информации и получения защищаемой информации разведками. [ГОСТ Р 50922, статья 3] |

|

А.12 требование: Положение нормативного документа, содержащее критерии, которые должны быть соблюдены. [ГОСТ 1.1, статья 6.1.1] |

|

А.13 криптографическая защита: Защита данных при помощи криптографического преобразования данных. |

Приложение Б

(рекомендуемое)

Схема взаимосвязи стандартизованных терминов

Условные обозначения:

![]() - взаимосвязь типа «род-вид»;

- взаимосвязь типа «род-вид»;

![]() - ассоциативная взаимосвязь;

- ассоциативная взаимосвязь;

![]() - стандартизованные термины;

- стандартизованные термины;

![]() - нестандартизованные термины

- нестандартизованные термины

Библиография

[1] Положение о Федеральной службе по техническому и экспортному контролю. Утверждено Указом Президента Российской Федерации от 16.08.2004 г. № 1085 «Вопросы Федеральной службы по техническому и экспортному контролю»

[2] Федеральный закон Российской Федерации от 20.02.1995 № 24-ФЗ (в ред. Федерального закона от 10.01.2003 г. № 15-ФЗ) «Об информации, информатизации и защите информации»

[3] Руководящий документ Гостехкомиссии России «Безопасность информационных технологий. Критерии оценки безопасности информационных технологий». Введен в действие Приказом Гостехкомиссии России от 19.06.02 г. № 187

Ключевые слова: информационная технология, техническая защита информации, термины, определения, защита информации, безопасность информации, конфиденциальность, доступность, целостность